标签:/etc 技术 学校 异常 静态绑定 host 安全 空间 port

(1)通常在什么场景下容易受到DNS spoof攻击。

(2)在日常生活工作中如何防范以上两攻击方法

可以将IP地址和MAC地址进行绑定,很多时候DNS欺骗攻击是以ARP欺骗为开端的,所以将网关的IP地址和MAC地址静态绑定在一起,可以防范ARP欺骗,进而放止DNS spoof攻击;

直接使用IP登录网站,这种是最安全的,但是实际操作起来太麻烦,没有人会去记一个网站的IP地址;

对于冒名网站,要做到不随便点来路不明的链接,或者在点之前可以先观察一下域名,查看其是否存在异常。

Kali的IP:192.168.199.109

WIN10的IP:172.30.6.204

1.环境配置

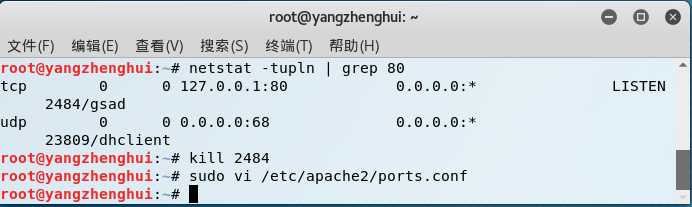

查看80端口是否被占用:netstat -tupln |grep 80,因为apache的监听端口为80

有进程占用则kill其PID

要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端口改为80,先在kali中使用netstat -tupln |grep 80指令查看80端口是否被占用,如图所示是我之前打开的Apache服务,如果有其他服务在运行的话,用kill+进程ID杀死该进程:

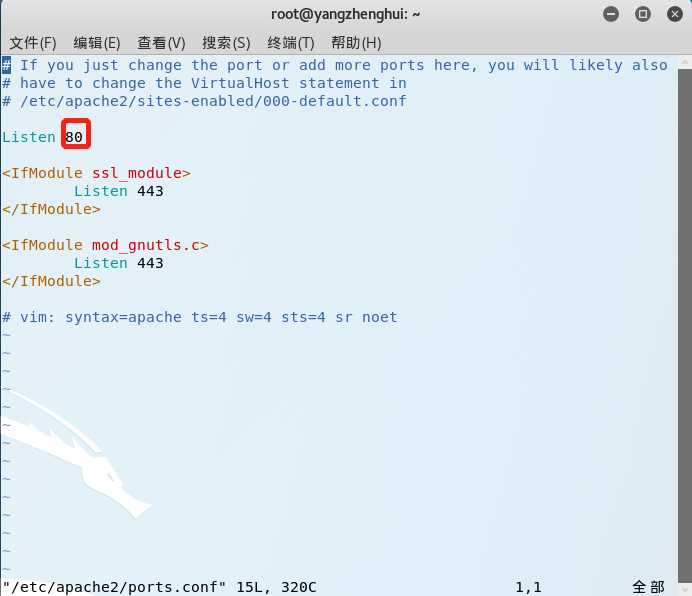

使用/etc/apache2/ports.conf查看apache的配置文件,修改其监听端口为80:sudo vi

可以再次执行端口查看的指令,确认没有进程占用

使用service apache2 start打开apache服务:service apache2 start

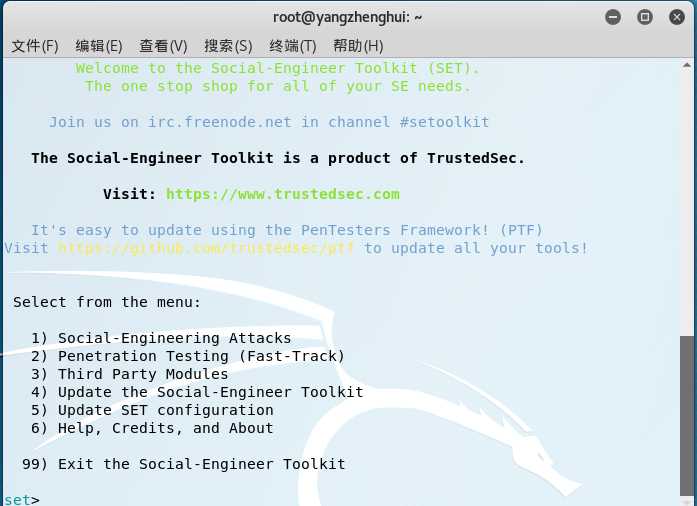

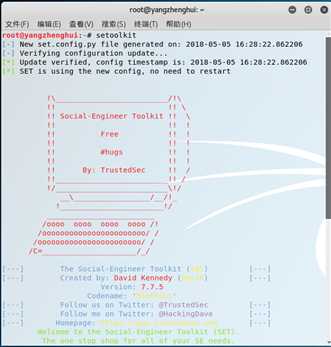

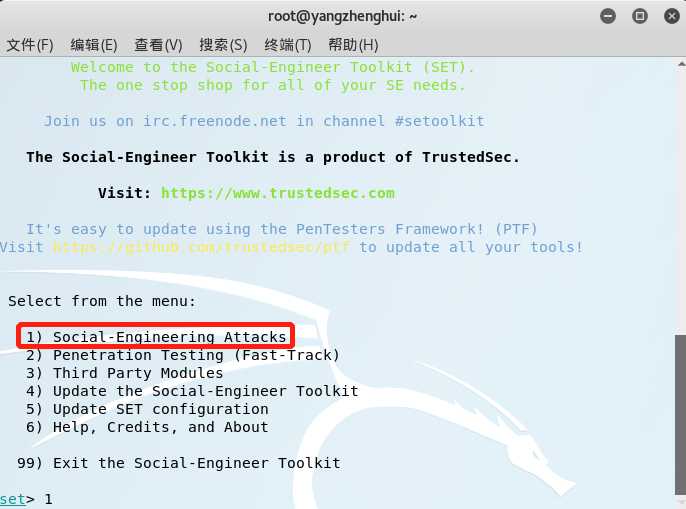

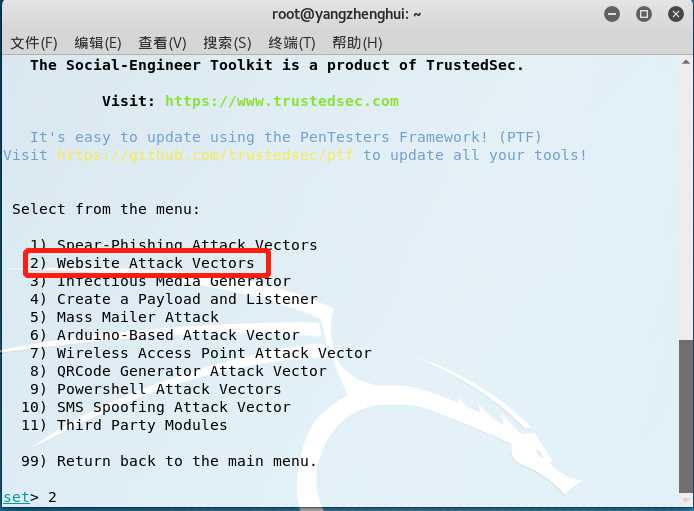

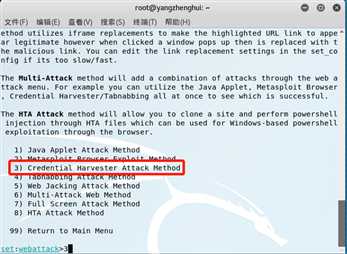

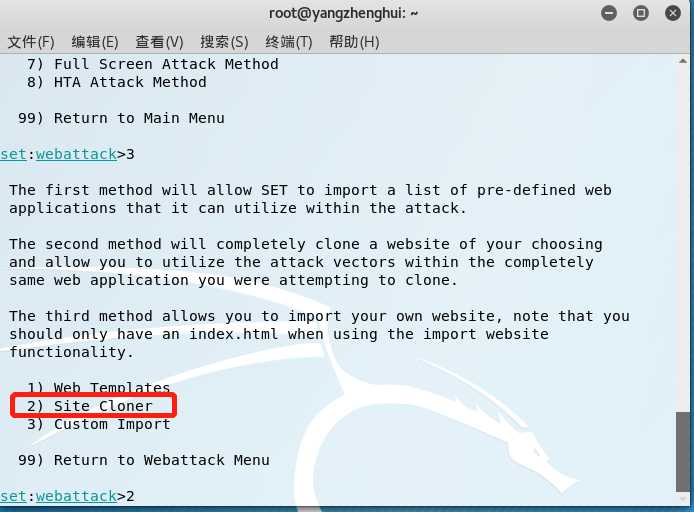

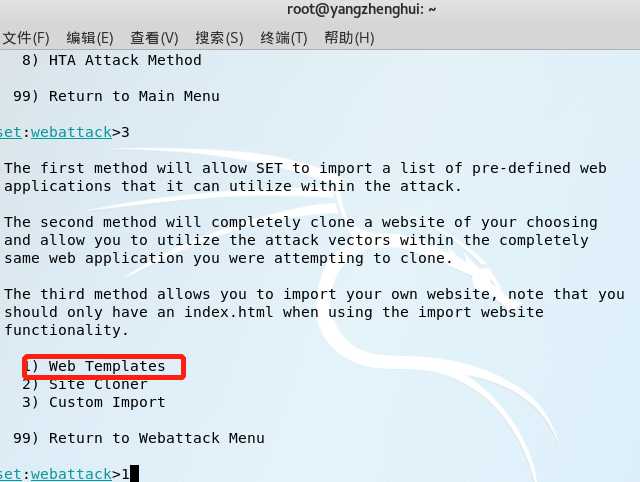

在菜单中选择:1)社会工程学攻击 -> 2)网页攻击方式 -> 3)钓鱼网站 -> 4)克隆网站

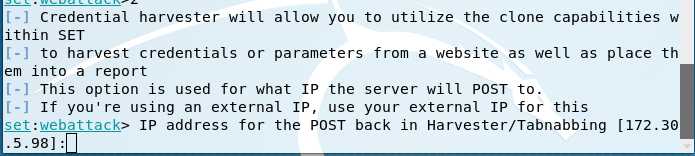

填入攻击者IP,即Kali的IP:

可以在kali攻击机下输入网址:127.0.0.1查看钓鱼网站是否设置成功

伪装IP域名,大厂目前都取消对IP域名的支持,在网上找了下,t.tl支持,而且可以自动生成二维码,毕竟一个短网址有点安全意识的还是不那么容易上当的,而二维码就不一样了,一般人也看不懂,扫了就上钩了。

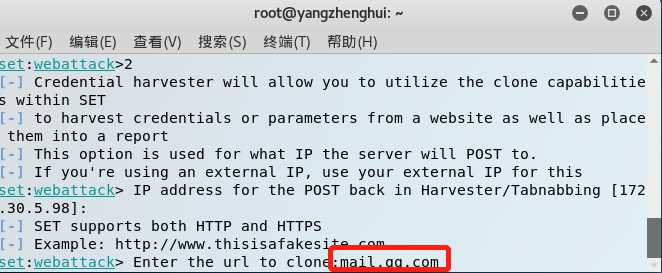

(这里不支持QQ邮箱和QQ空间,会自动跳转到正确的地址上去,原因可能他们的网页代码对这种攻击方式做了防范,传输数据的方式做了掩饰。)

尝试下163邮箱

在kali攻击机下输入网址:127.0.0.1查看钓鱼网站是否设置成功

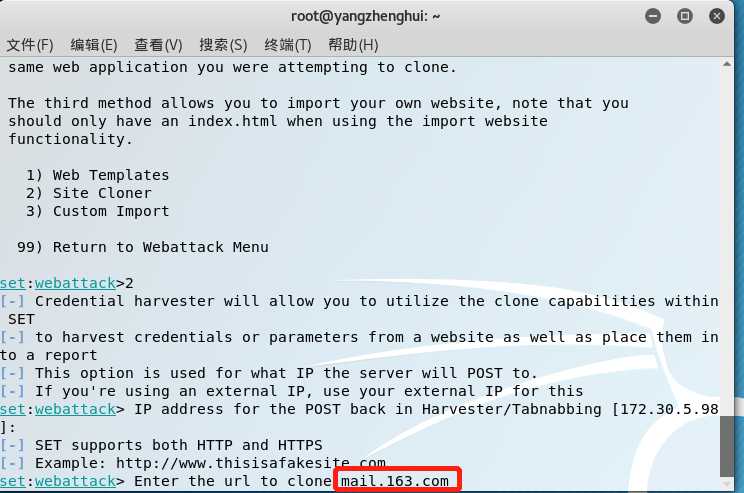

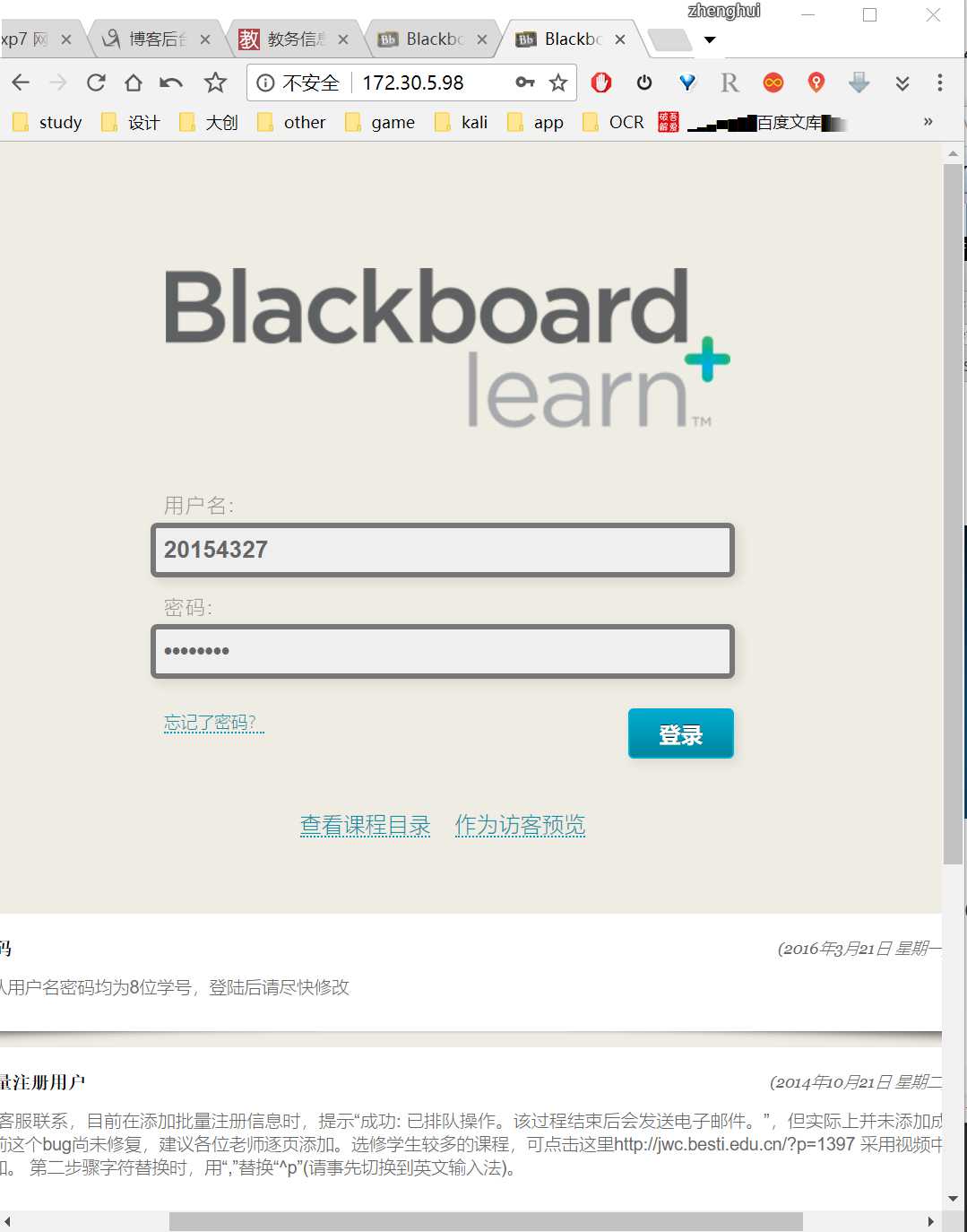

尝试了学校bb,bb本身也是域名地址,都不需要进行伪装,一般人也不会去尝试记忆bb的地址,但只截获到了用户ID,没有截获到密码,应该是对密码进行加密处理了。

利用软件自带的模板尝试下,在克隆网站那里我们选择1网络模板。

尝试伪装成不存在的Facebook,重复上述步骤,成功截获到用户名和密码。

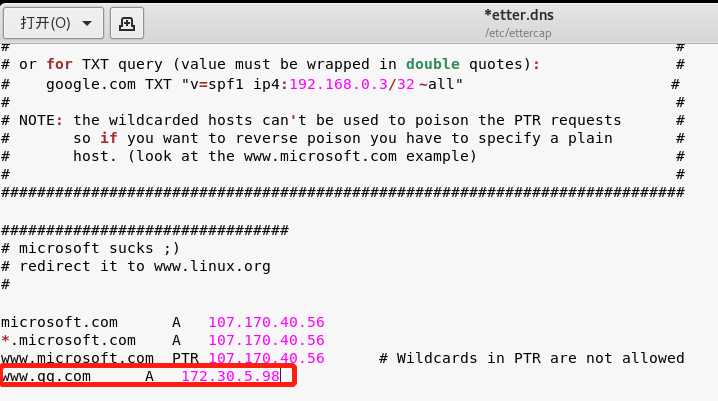

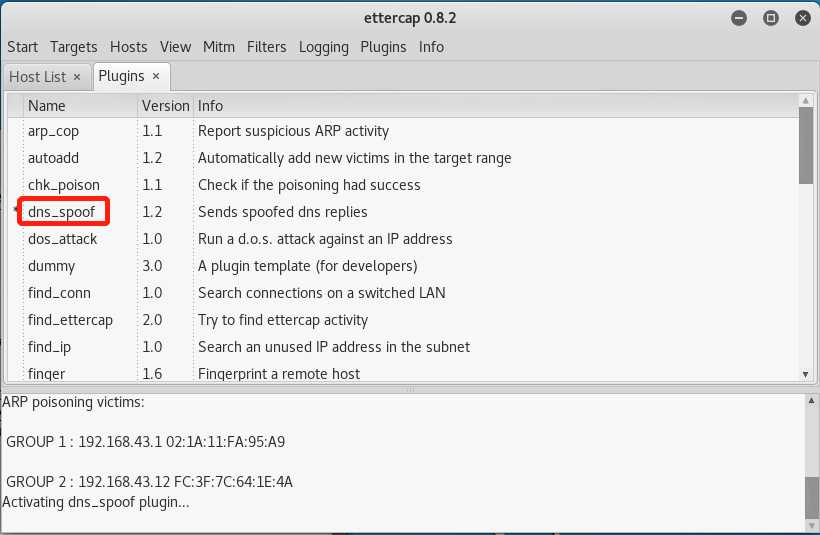

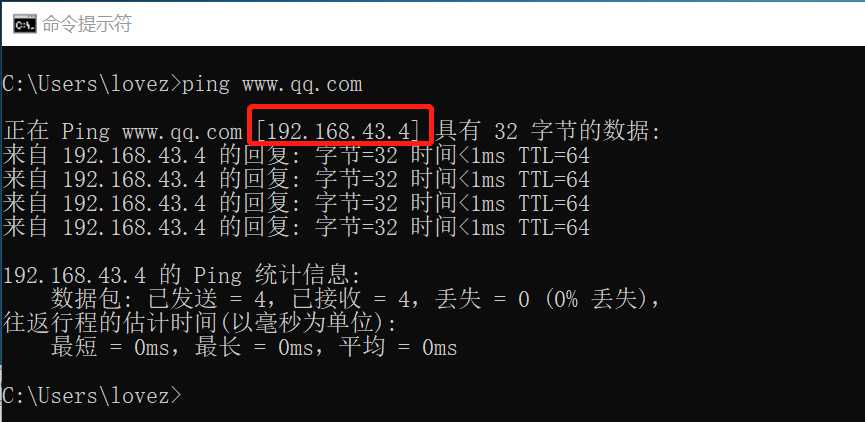

修改DNS配置文件(在kali下的文件路径为/etc/ettercap/etter.dns),写入新的DNS缓存:www.qq.com A 172.30.5.98后边就是你作为欺骗地址的IP,也就是我自己的主机IP地址:

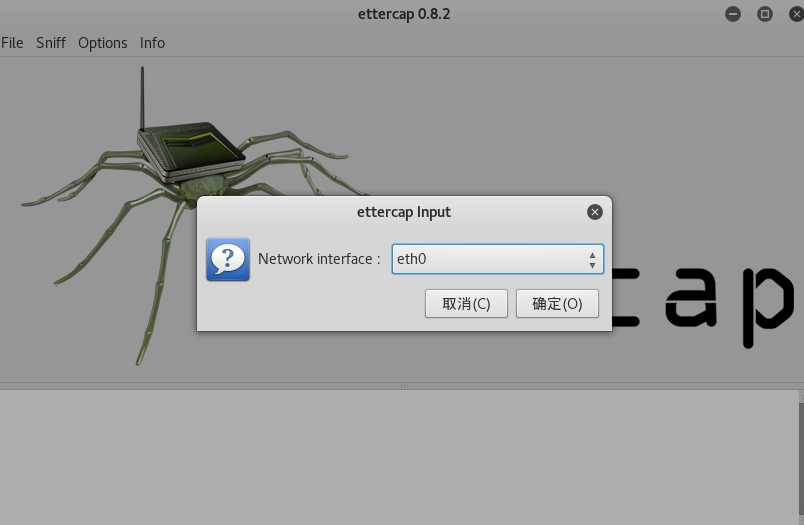

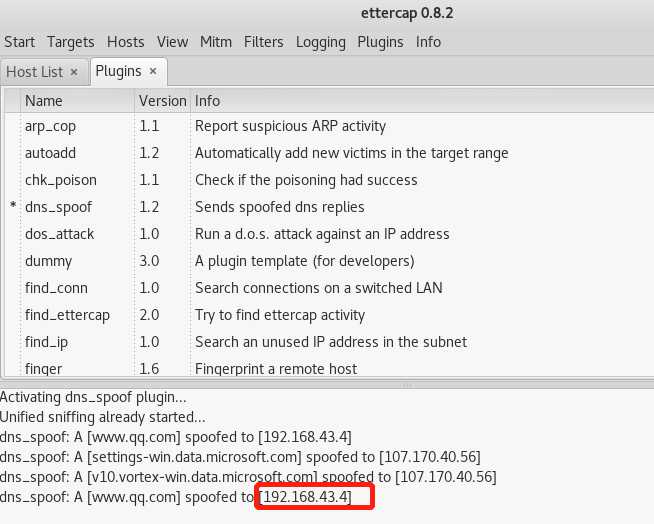

使用service apache2 start命令开启apache2,然后输入命令ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面

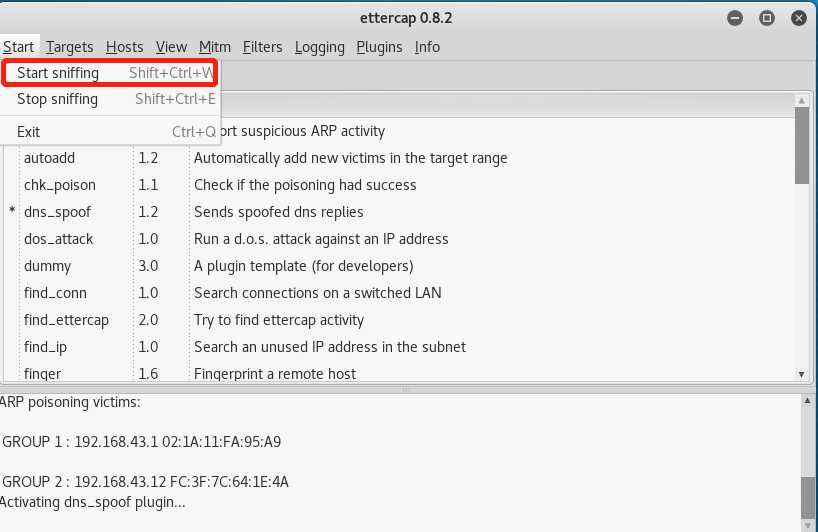

点击工具栏中的Sniff—>unified sniffing

之后会弹出界面,选择eth0->ok

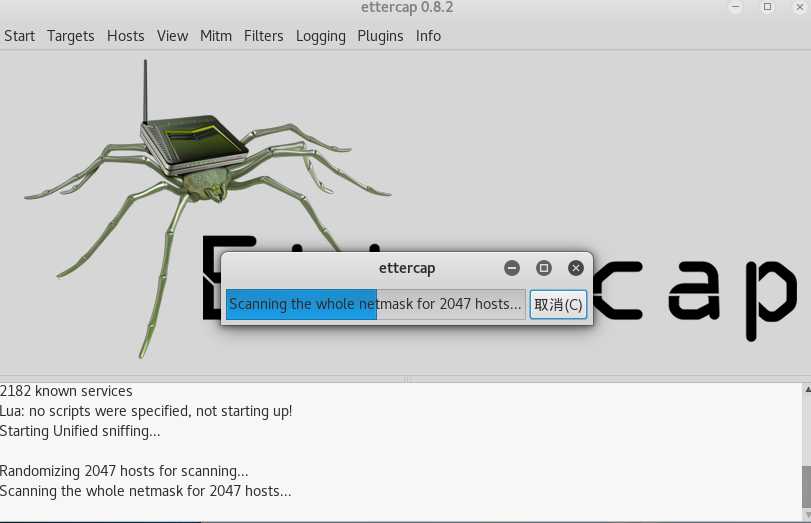

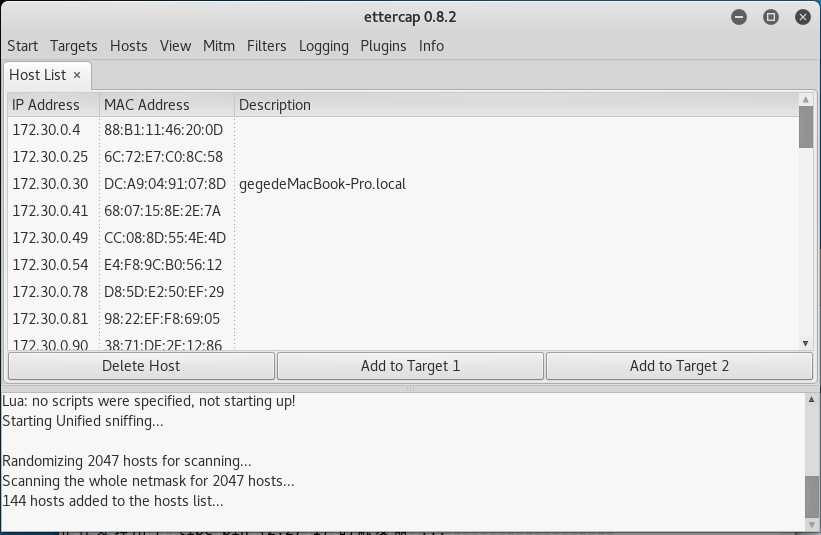

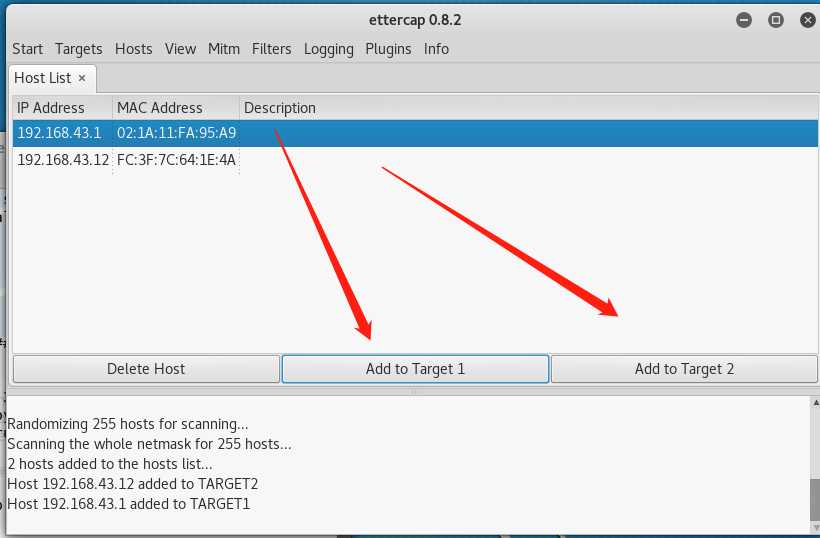

在工具栏中的Hosts下先点击Scan for hosts扫描子网

标签:/etc 技术 学校 异常 静态绑定 host 安全 空间 port

原文地址:https://www.cnblogs.com/lovezh/p/8995583.html