标签:帮助 一个 抓包 用户 操作系统。 获取ip android 密码 木马

Kali下压力测试攻击包括VoIP压力测试、WEB压力测试、网络压力测试及无线压力测试四个分类。

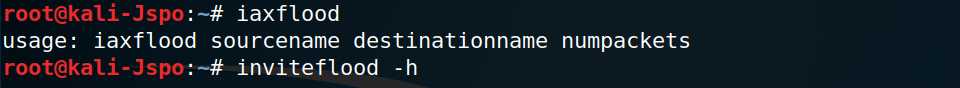

Voip压力测试

包括iaxflood和inviteflood。

WEB压力测试工具

THC-SSL-DOS与传统DDoS工具不同的是,它不需要任何带宽,只需要一台执行单一攻击的电脑。命令thc-ssl-dos -l 500 目标IP 443 --accept 。

网络压力测试工具

dhcpig是耗尽DHCP资源池的压力测试。DHCP服务为新接入内网的计算机自动分配IP地址,而dhcpig工具借助Scapy大量伪造Mac地址,从DHCP服务器那里骗取IP,进而把DHCP所能分配的IP地址全部耗尽。这样,新加入网络的计算机将无法获取IP地址,从而无法上网。

Macof工具可做泛洪攻击。交换机Mac表的空间有限,当Mac表存满Mac地址时就会报错,并且进入非正常状态。在此状态下交换机会把接收的信息用广播的形式发出去,这样就可以用抓包工具把广播的信息抓到。

Siege可以根据配置对一个Web站点进行多用户的并发访问,记录每个用户所有请求过程的响应时间,并在一定数量的并发访问下重复进行。

T50具有独特的数据包注入工具,功能强大,支持unix系统,可进行多种协议数据包注入,是唯一可以使用GRE封装协议的工具。

PDF取证工具

peepdf是一个使用python编写的PDF文件分析工具,它可以检测到恶意的PDF文件。

反数字取证

chkrootkit是一个Linux系统下的查找检测rootkit后门的工具,是判断系统是否被植入Rootkit的利器。

内存取证工具

Volatility是开源的Windows、Linux、Mac、Android的内存取证分析工具,支持各种操作系统,可以通过抓取的内存状态文件,分析出当时系统当时运行着哪些程序,系统的部分数据等。

取证分割工具

binwalk是固件的分析工具,旨在协助研究人员对固件分析,提取及逆向工程。

取证哈希验证工具集

主要用作哈希验证,如对下载的文件进行哈希计算,计算它的MD5值并和官网的MD5值进行比较,以确定该文件是否被植入后门信息。

数字取证套件

Autopsy是一款数字取证平台,提供了一个浏览器平台,访问本地端口9999。

DFF是数字取证工作辅助工具,它具有灵活的模块系统,具有多种功能,包括:回复错误或崩溃导致的文件丢失,证据的研究和分析。DFF提供了一个强大的体系结构和一些列有用的模块。

取证镜像工具集

主要是针对镜像文件的取证分析,如mmstat与mmls等命令。

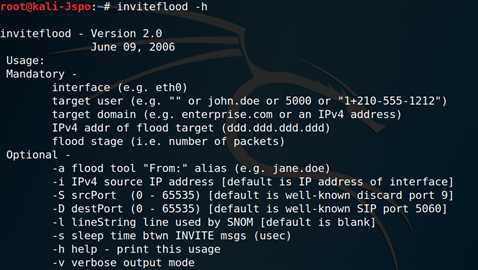

1.Dradis是一个独立的web应用程序,它会自动在浏览器中打开https://127.0.0.1:3004。设置密码,使用任何登录名即可进入Dradis框架进行使用。

2.媒体捕捉工具包括Cutycapt(将网页内容截成图片保存)和Recordmydesktop(屏幕录像工具)。

3.证据管理:Maltego

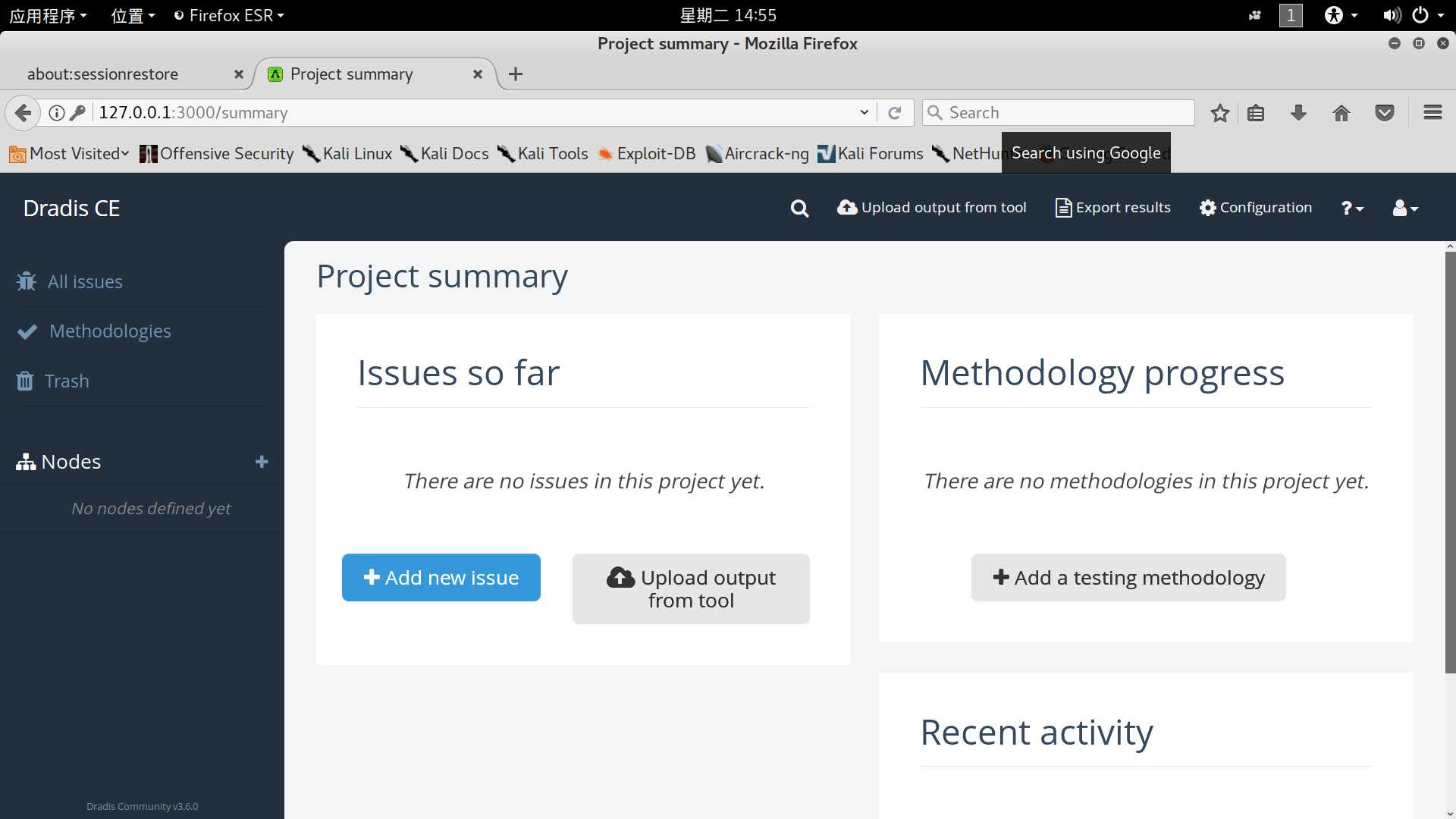

4.MagicTree可以帮助攻击者进行数据合并、查询、外部命令执行(如直接调用nmap,将扫描结果直接导入tree中)和报告生成,所有数据都会以树形结构存储。

5.Truectypt:免费开源的加密软件,同时支持Windows,OS,Linux等操作系统。

6.系统服务目录主要是方便我们及时启动或关闭某些服务,命令行输入service 服务名 start和service 服务名 stop可以达到相同效果。

一、恶意代码安全攻防

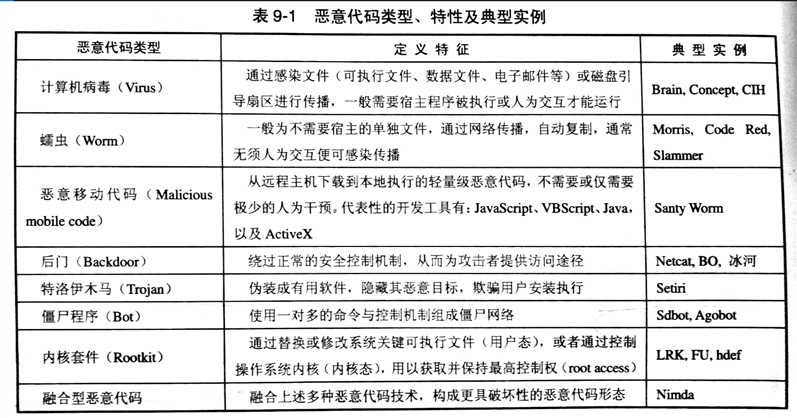

1.恶意代码定义与分类:计算机病毒、蠕虫、恶意移动代码、后门、特洛伊木马、僵尸程序、内核套件(Rootkit)、融合型恶意代码。

2.Rootkit:用户模式Rootkit和内核模式Rootkit。其中内核模式Rootkit包括Linux内核模式Rootkit和Windows内核模式Rootkit。

3.恶意代码分析方法:

二、缓冲区溢出和Shellcode

1.软件安全的困境三要素为复杂性,可扩展性和连通性。软件安全漏洞从技术上分为内存安全违规类,输入验证类,竞争条件类,极限混淆与提升类。

2.缓冲区溢出基本概念:计算机程序中存在的一类内存安全违规类漏洞,在计算机程序向特定缓冲区内填充数据时,超出了缓冲区本身的容量,导致外溢数据覆盖了相邻内存空间的合法数据,从而改变了程序执行流程破坏系统运行完整性。

3.缓冲区溢出在进程内存空间中的位置不同,又分为栈溢出,堆溢出和内核溢出。

4.为了防止缓冲区溢出攻击,一般采用尝试杜绝溢出的防御技术,允许溢出但不让程序改变执行流程的技术,无法让攻击代码执行的防御技术来进行防御。

---恢复内容结束---

2017-2018-2 20179202《网络攻防技术》第九周作业

标签:帮助 一个 抓包 用户 操作系统。 获取ip android 密码 木马

原文地址:https://www.cnblogs.com/Jspo/p/8998981.html