标签:txt tool 安全 索引 结合 registry 分析 同方 脚本

掌握信息搜集的最基础技能与常用工具的使用方法。

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

大家做的时候可以根据个人兴趣有轻有重。

通过DNS和IP挖掘目标网站的信息

whois

nslookup,dig

IP2Location 地理位置查询

www.maxmind.com

https://www.ip-adress.com/reverse-ip-lookup

http://tool.chinaz.com/

https://www.exploit-db.com/google-hacking-database/

使用traceroute命令进行路由侦查

通过搜索引擎进行信息搜集

filetype:XXX site:edu.cn活跃主机扫描

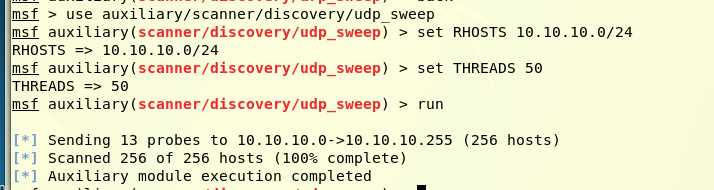

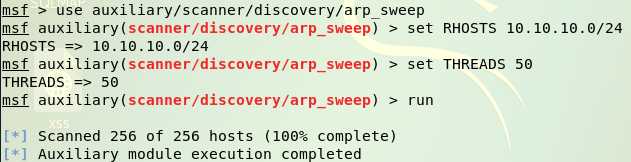

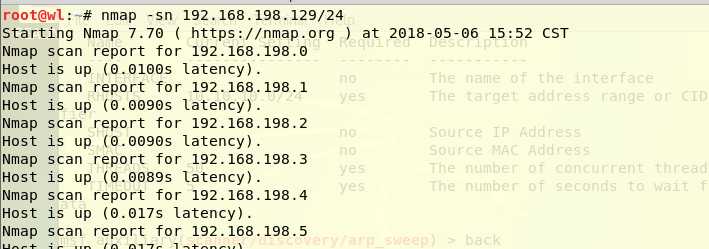

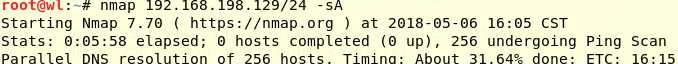

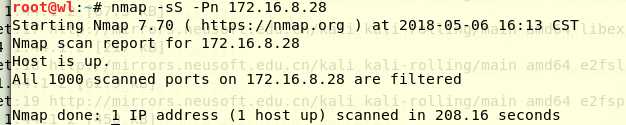

ICMP Ping命令nmap的使用

网络服务扫描

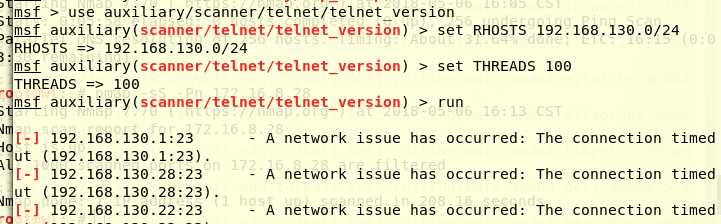

Telnet服务扫描

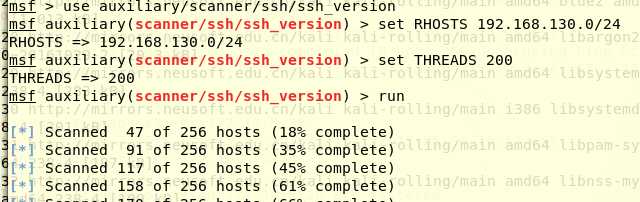

SSH服务扫描

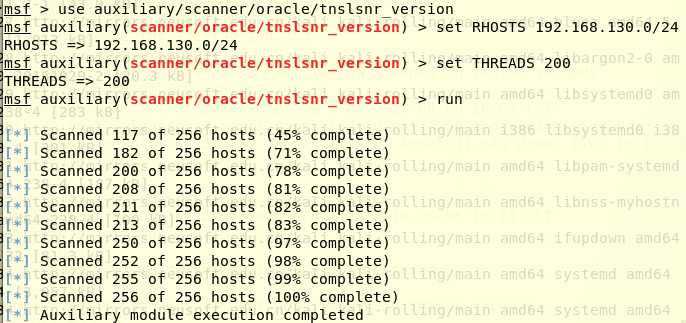

Oracle数据库服务查点

口令猜测与嗅探

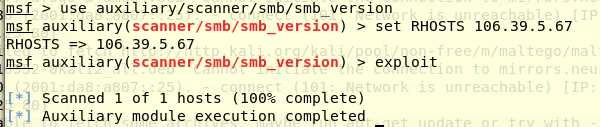

smb服务的查点openvas

———————————————————正直的分割线——————————————————————

———————————————————正直的分割线——————————————————————

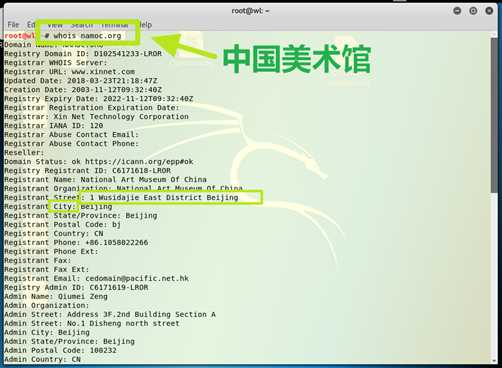

whois

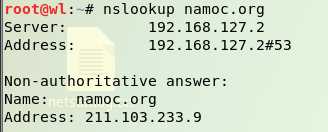

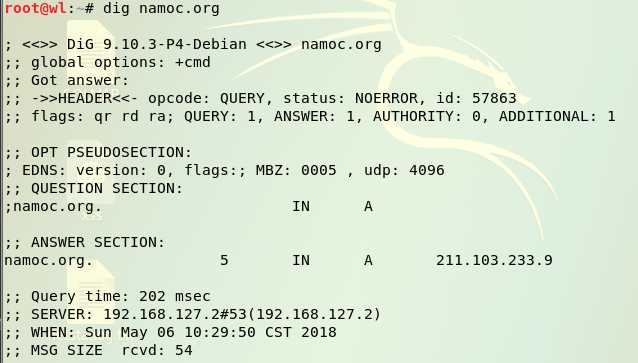

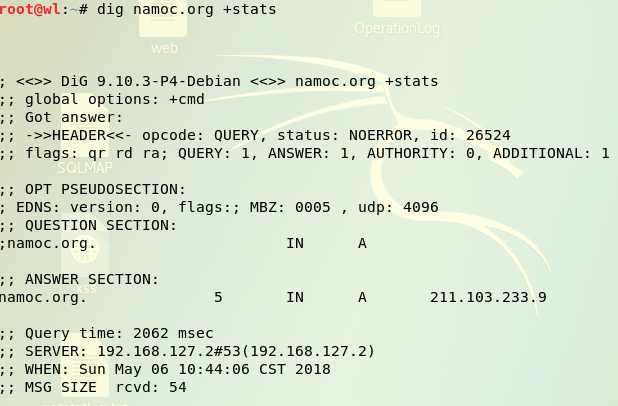

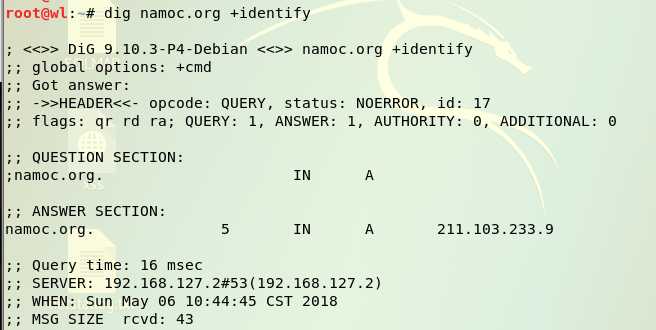

nslookup,dig

www.maxmind.com

先是查了自己的IP

然后查了百度的IP

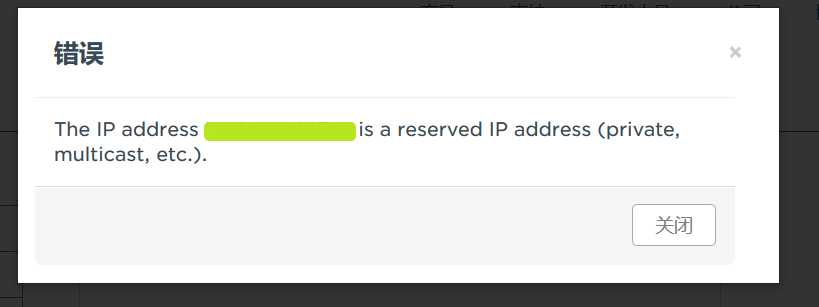

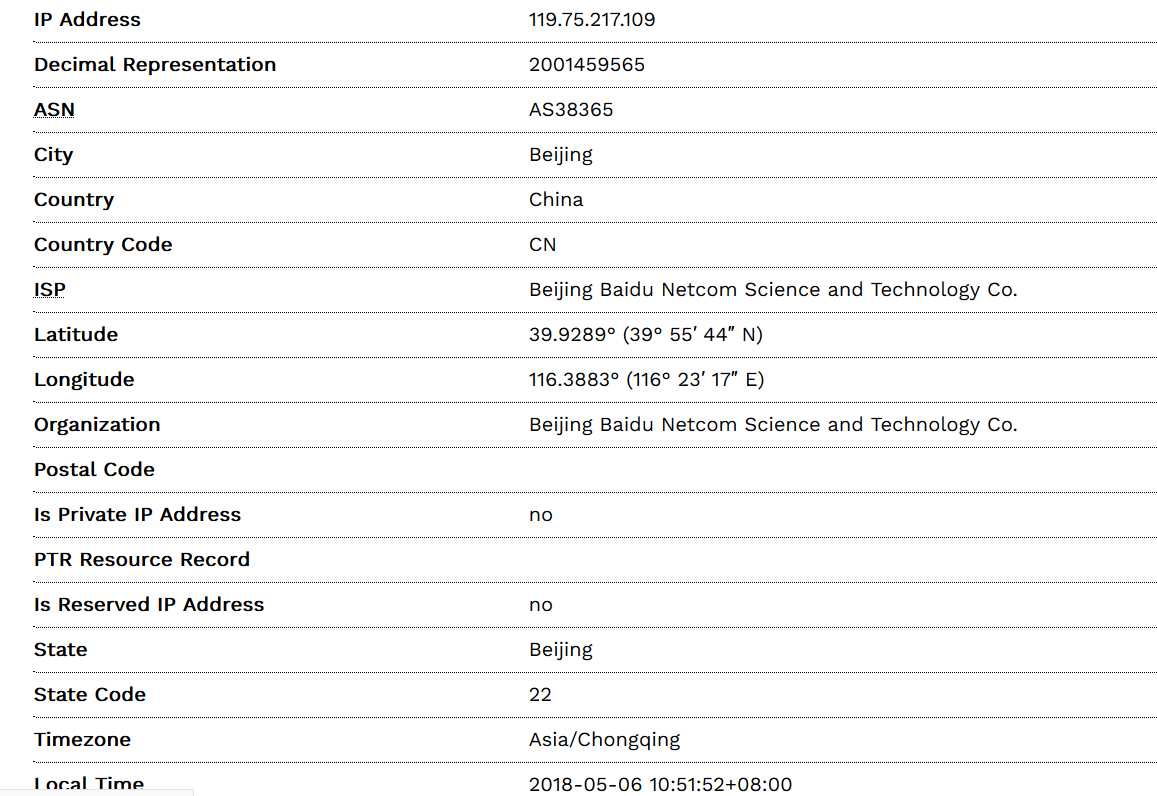

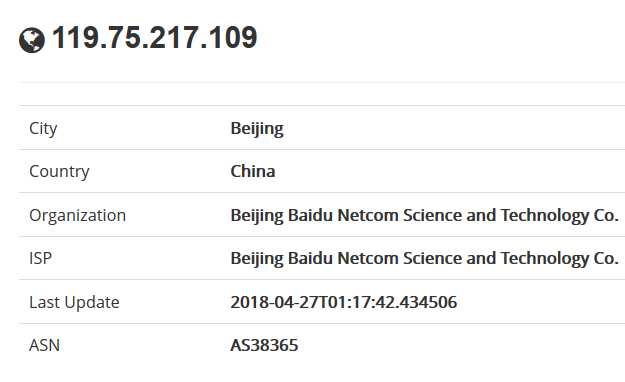

**https://www.ip-adress.com/reverse-ip-lookup**

百度的

**https://www.shodan.io/**

心心念念的中国美术馆没结果,还是百度比较知名一些,搜出来了

**http://tool.chinaz.com/**

发现了其他功能 mark~

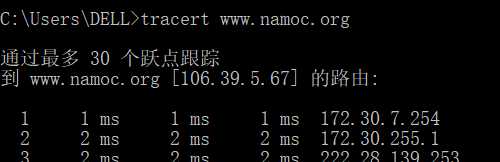

### 通过搜索引擎进行信息搜集

**https://www.exploit-db.com/google-hacking-database/**

这是一个工具库

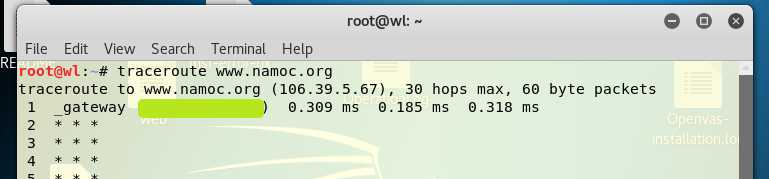

使用traceroute命令进行路由侦查

filetype:XXX site:edu.cn

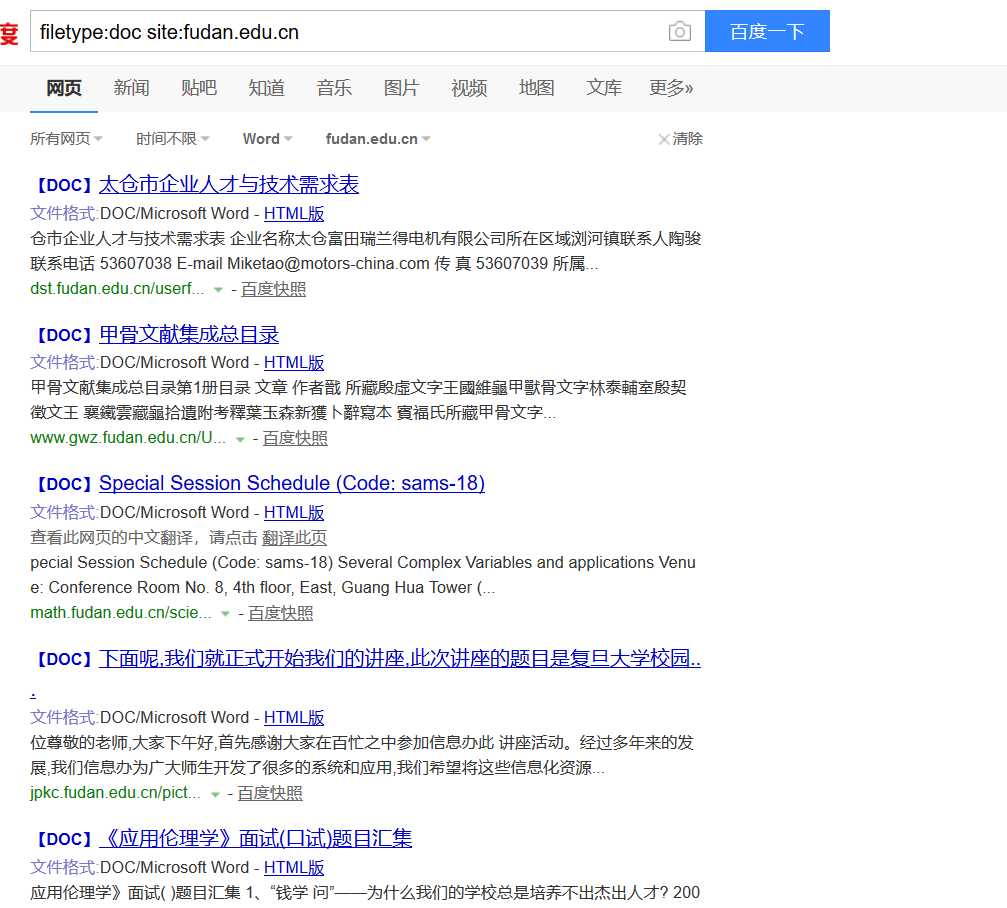

ICMP Ping命令

Telnet服务扫描

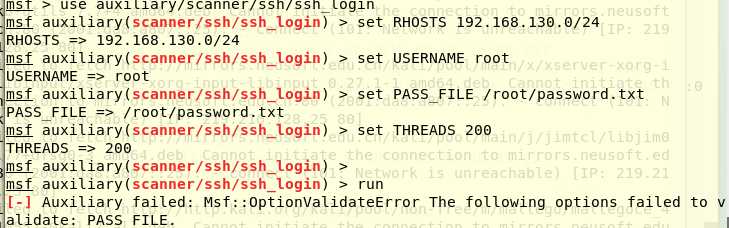

SSH服务扫描

Oracle数据库服务查点

口令猜测与嗅探

这个应该下载安放了相应的txt就好

smb服务的查点

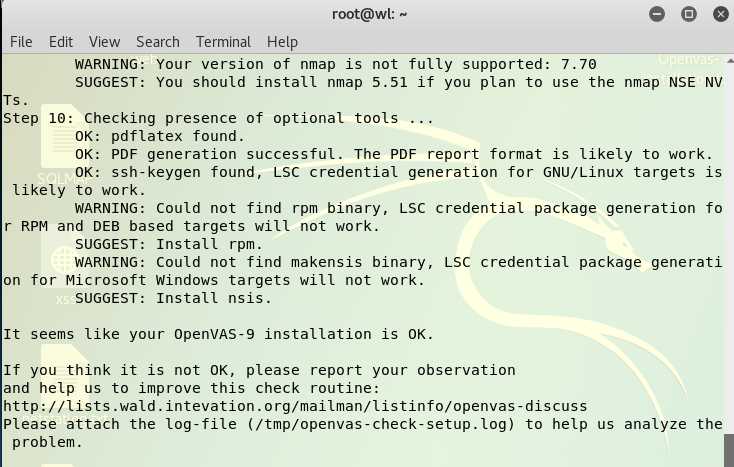

悄悄告诉大家,这一步直接按照5303的教程走,系统可以更新,但是除非万不得已不要重新下载安装openvas啦,不然感觉结局可能会像这样: EXP6 信息搜集与漏洞扫描 (仿佛回到了被IDEA UBUNTU GIT 支配的恐惧)

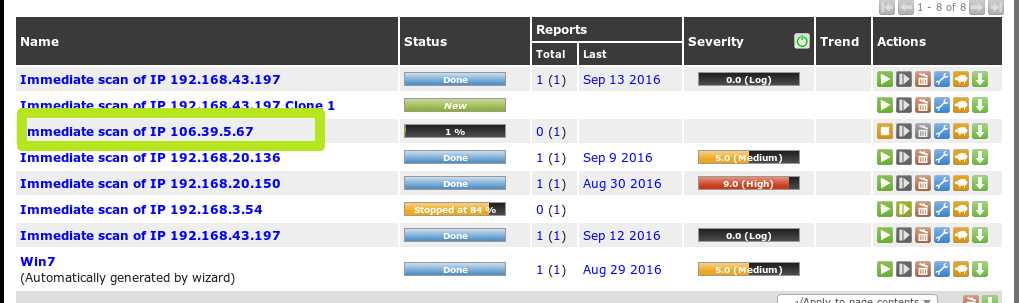

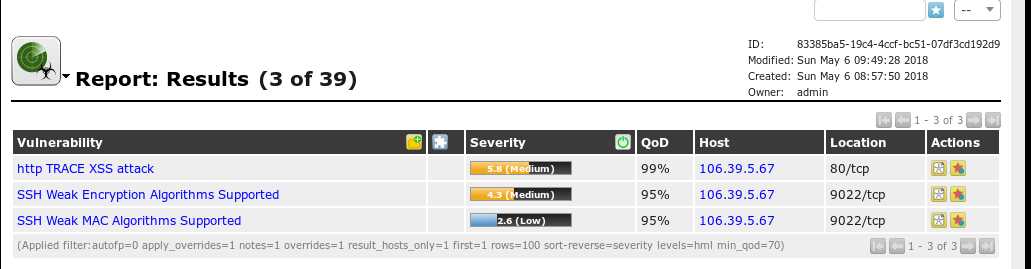

没错,这次我依然没有放过中国美术馆的网站,依然选择它。不过……也付出了时间上的代价

结果:

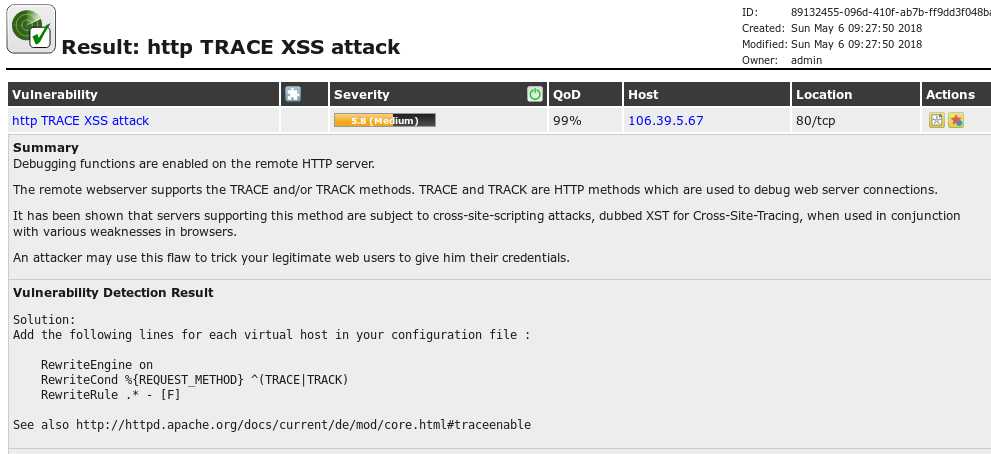

让我们看看其中一个的分析

在综合分析它的漏洞后得出以下结论

1.远程WebServer支持跟踪和/或跟踪方法。跟踪和跟踪是用于调试Web服务器连接的HTTP方法。

已经表明,支持这种方法的服务器受到跨站点脚本攻击,称为XST用于跨站点跟踪,当与浏览器中的各种弱点结合使用时。

攻击者可能会利用这个漏洞来欺骗合法的Web用户给他凭据。

2.远程SSH服务器被配置为允许弱加密算法。

3.远程SSH服务器被配置为允许弱MD5和/或96位MAC算法。

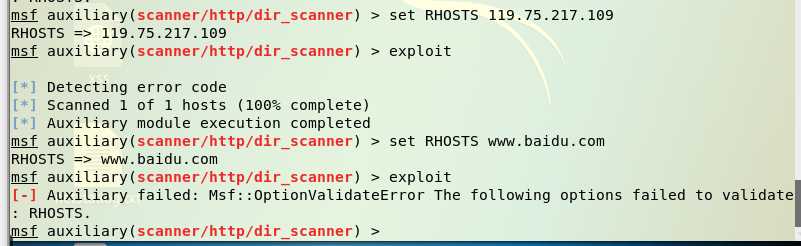

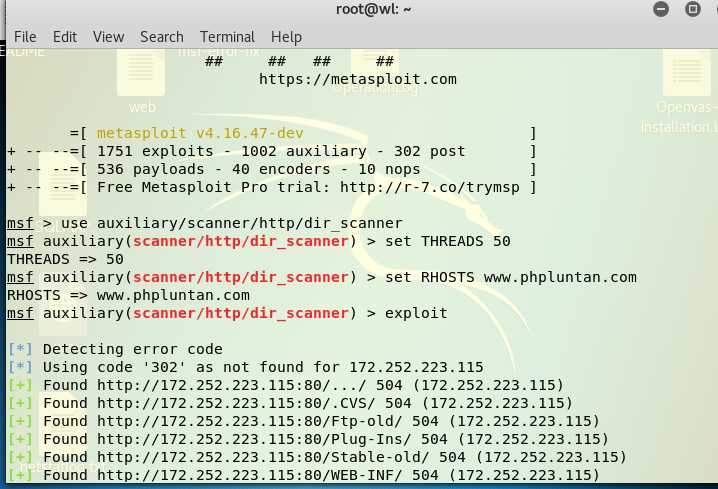

上面是设置的IP,下面是IP对应的网址,输出的结果不一样。但两种结果和同学们的不一样

但是直觉总觉得不大对,于是重新连上内网重启重开,结果又可以了,故而我觉得应该是当时的网络断了,和内不内网没有关系。

(1)哪些组织负责DNS,IP的管理。

ICANN :负责在全球范围内对互联网唯一标识符系统及其安全稳定的运营进行协调,包括互联网协议(IP)地址的空间分配、协议标识符的指派、通用顶级域名(gTLD)以及国家和地区顶级域名(ccTLD)系统的管理、以及根服务器系统的管理。这些服务最初是在美国政府合同下由互联网号码分配当局(Internet Assigned Numbers Authority,IANA)以及其它一些组织提供。

它设立三个支持组织,从三个不同方面对Internet政策和构造进行协助,检查,以及提出建议。这些支持组织帮助促进了Internet政策的发展,并且在Internet技术管理上鼓励多样化和国际参与。

每个支持组织向ICANN董事会委派三位董事。

这三个支持组织是:

(2)什么是3R信息。

3R注册信息分散在官方注册局或注册商各自维护数据库中

SR分别为:注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

(3)评价下扫描结果的准确性。

至于准确性,我觉得自己在这方面没有比较大的把握所以没法评论。去看了大家的博客,不过众说纷纭。 但是个人觉得openvas还是挺不错的,至少界面做得比较友好。

本次实验让我知道了多种搜集信息的方案,看来“顺着网线找到你”好像更有可能了。从最初做了这门课的实验时对不安全的网络现状的“惊慌”到现在有些……“债多不愁”的奇怪的轻松感,甚至这次实验戏很足地“逮住中国美术馆的网址不放”……玩了起来。

标签:txt tool 安全 索引 结合 registry 分析 同方 脚本

原文地址:https://www.cnblogs.com/GDDFZ/p/8999007.html