标签:提示信息 博大精深 2.3 解决方法 http 老师 lookup att 扫描器

(1)哪些组织负责DNS,IP的管理。

顶级的管理者是Internet Corporation for Assigned Names and Numbers (ICANN),全球根服务器均由美国政府授权的ICANN统一管理。

目前全球有5个地区性注册机构:

1)ARIN主要负责北美地区业务

2)RIPE主要负责欧洲地区业务

3)APNIC主要负责亚太地区业务

4) LACNIC主要负责拉丁美洲美洲业务

5)AfriNIC主要负责非洲地区业务。

在ICANN下有三个支持机构,其中地址支持组织(ASO)负责IP地址系统的管理;域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。(2)什么是3R信息。

Registrant:注册人

Registrar:注册商

Registry:官方注册局(3)评价下扫描结果的准确性

扫描结果其实还蛮准的,感觉openvas漏洞扫描还是比较强大的,我扫描的是我的电脑本机,开着热点居然还扫描了一个小时,完成之后发现扫描出了很多漏洞,这个扫描比较好的就是每一个漏洞都会告诉我们相应的解决方法是什么。漏洞也是非常博大精深,只能通过谷歌翻译来看懂扫描结果~这次的实验主要是通过信息搜集、漏洞扫描得到靶机的信息,深切的体会到了在互联网大数据的时代,我们的隐私信息已不再隐私,在使用互联网时总会留下看似无形实了千丝万缕的痕迹,一个命令搜索就可以知道一个陌生人的生平经历,一个IP就可以看到开放端口、各种服务版本,细思极极恐,怕是我们的信息也不知道被。。。

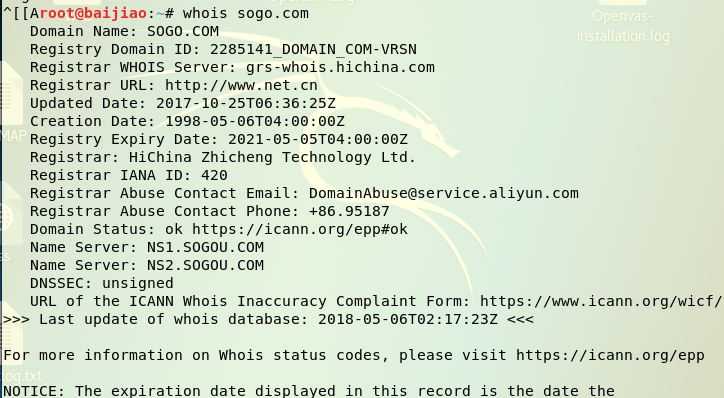

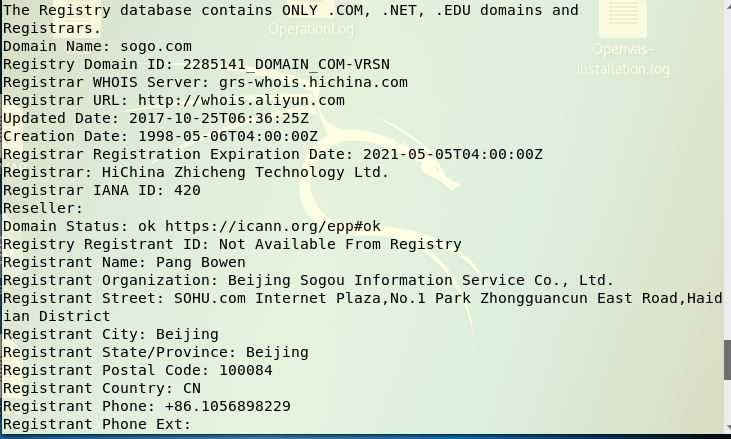

【注意:进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。】

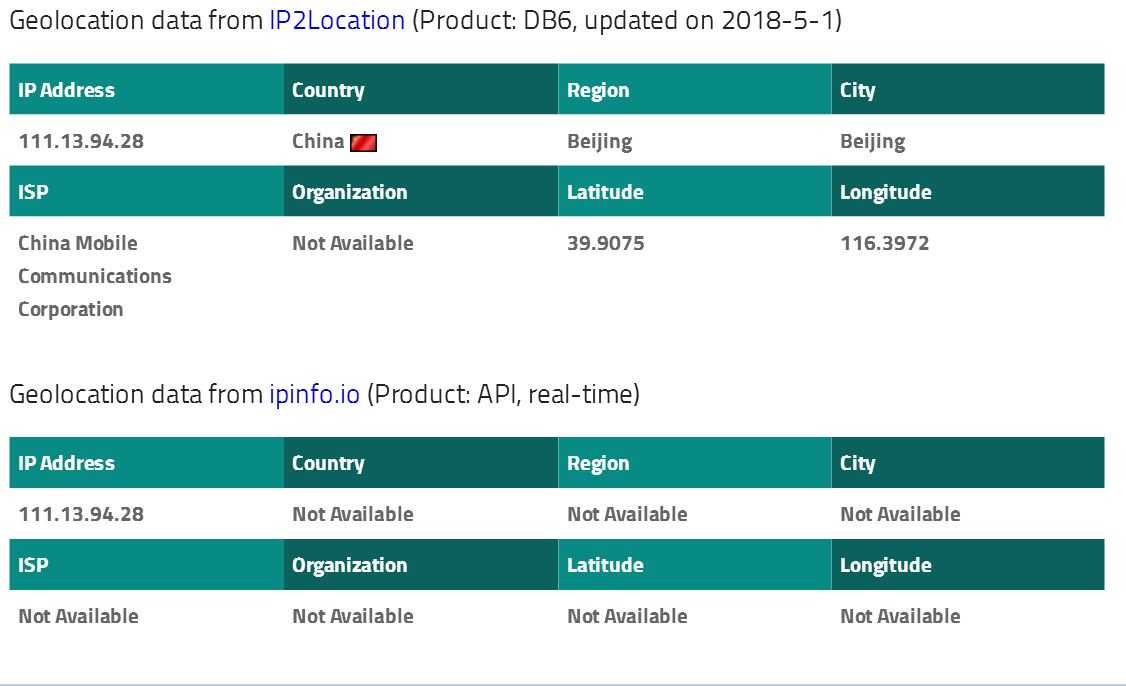

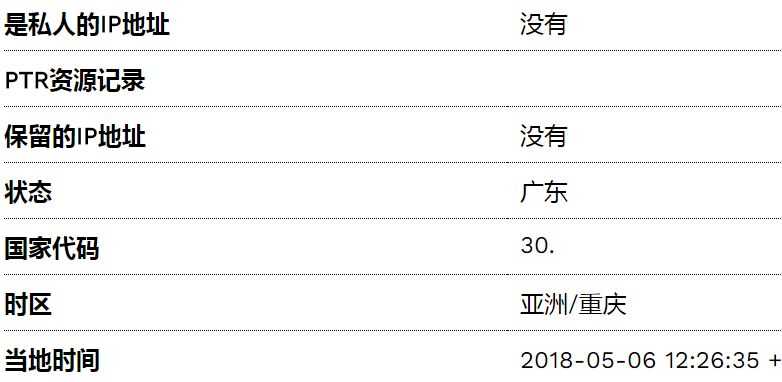

从下图我们可以看到,搜索whois sogo.com,能搜狗的注册城市、邮箱、电话等等信息。

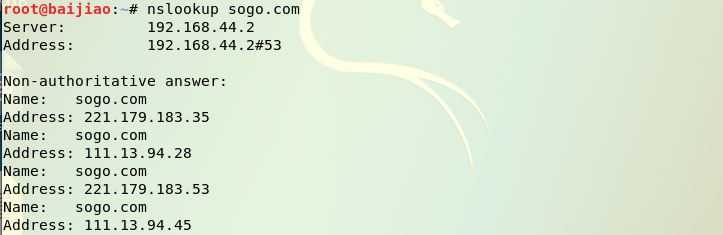

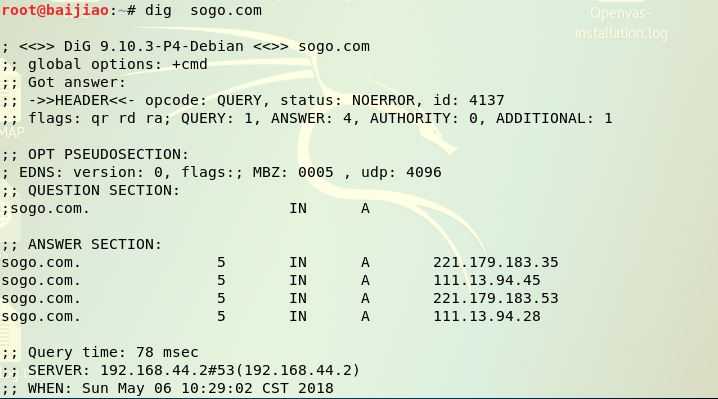

可以明显看到,结果是一样的~

通过网站NETCRAFT,能获取到更多的更详细的信息

通过IP反查到域名:reverse-ip-lookup

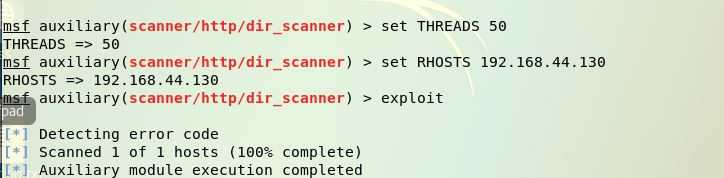

应用metasploit的brute_dirs,dir_listing,dir_scanner等辅助模块,主要是暴力猜解。

use auxiliary/scanner/http/dir_scanner

set THREADS 50

set RHOSTS 192.168.44.130

show options

exploit

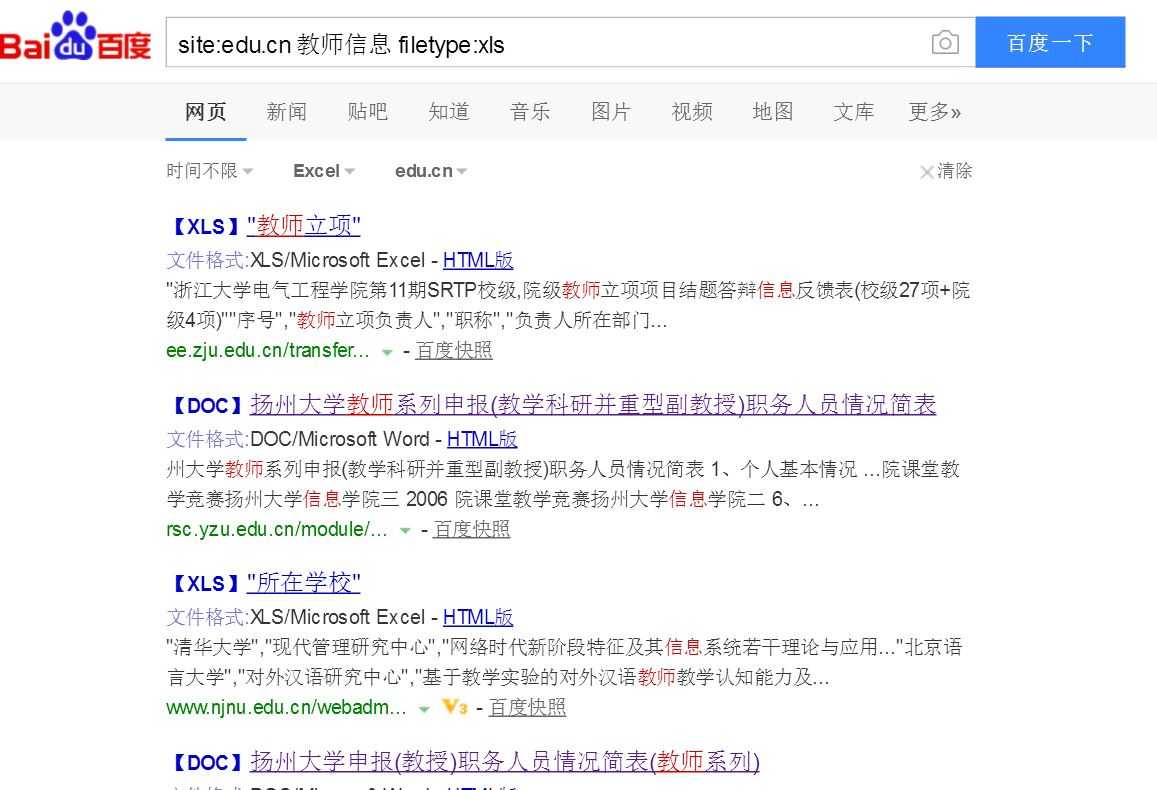

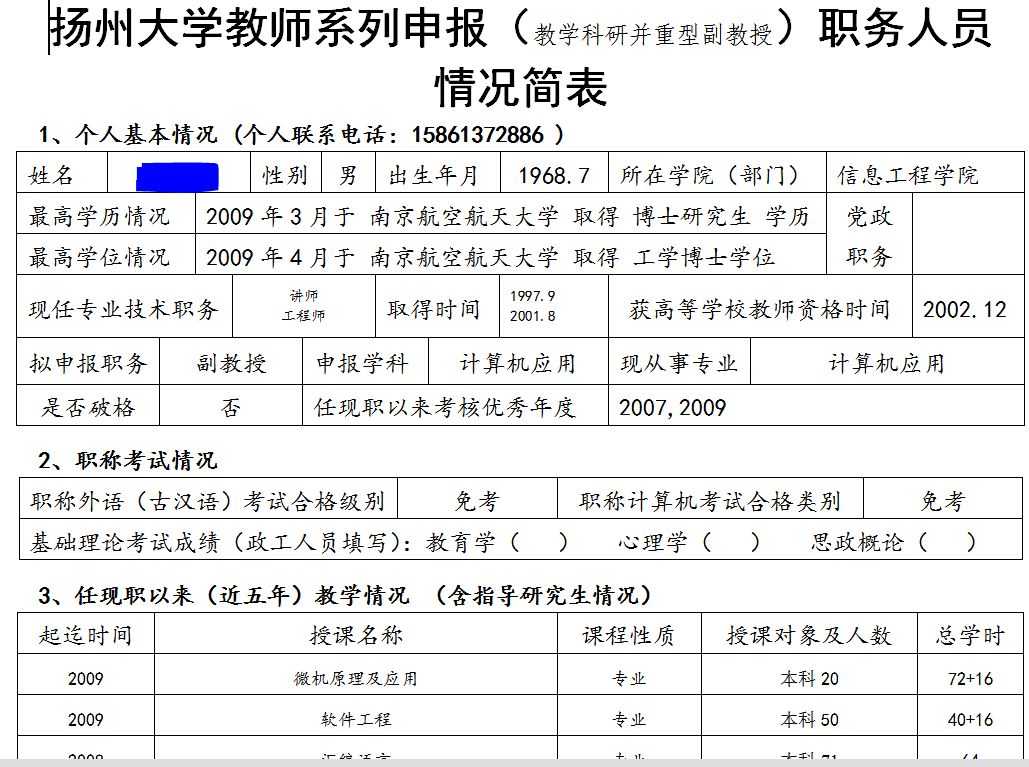

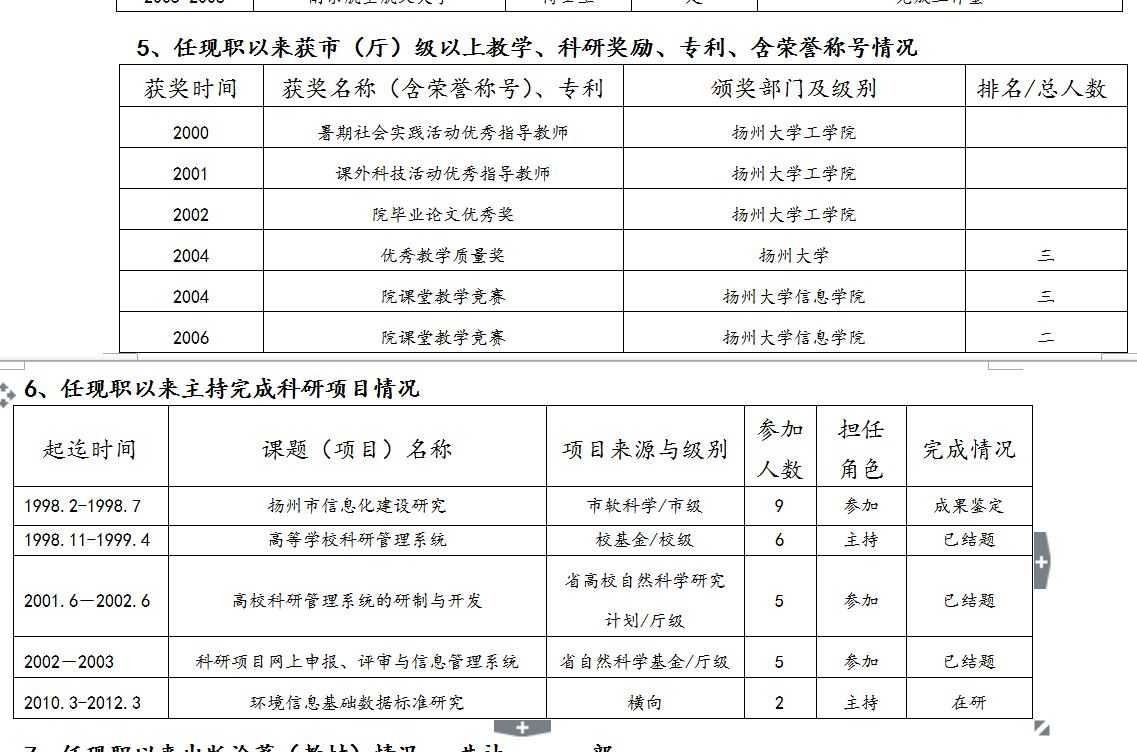

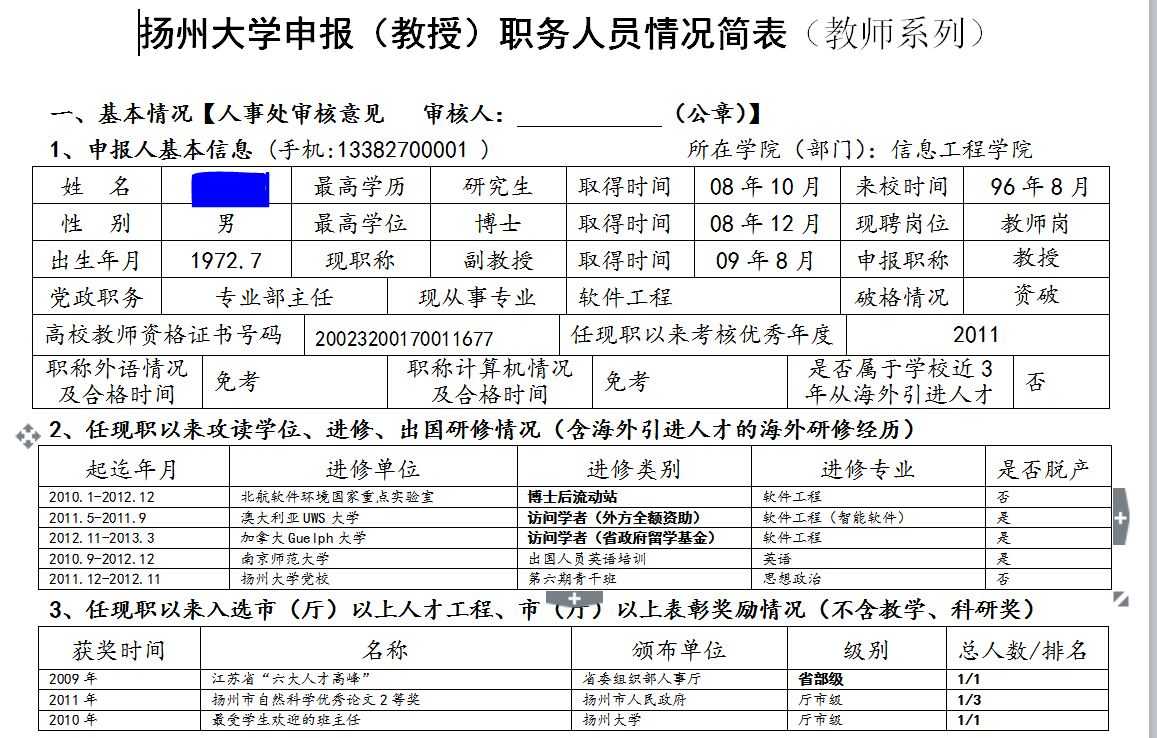

有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找。如百度,site:edu.cn 教师信息 filetype:xls。搜到如下图结果:

可怕的是,某老师的全部个人信息以及生平经历全部曝光了,还有某老师的资格证书号码等等。。

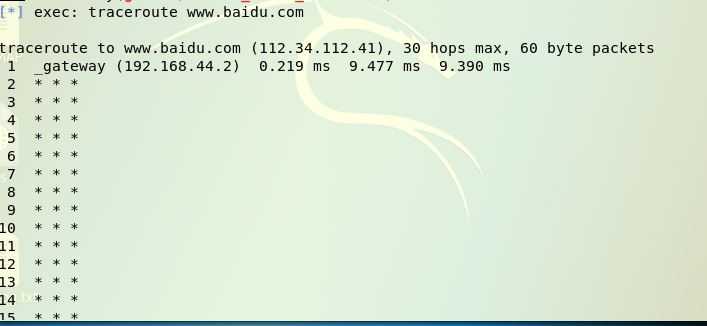

traceroute www.baidu.com

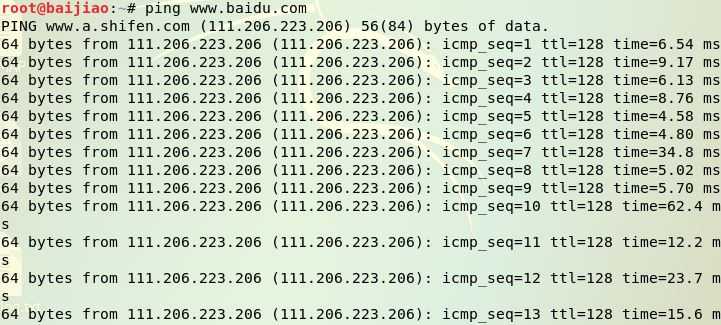

ping www.baidu.com

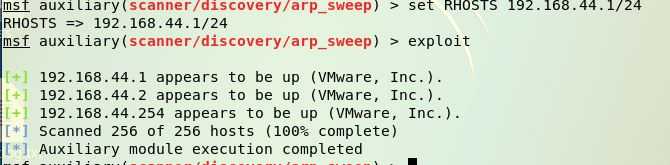

比如:arp_sweep 使用ARP请求枚举本地局域网的活跃主机,即ARP扫描器 udp_sweep 使用UDP数据包探测。

use auxiliary/scanner/discovery/arp_wseep

set RPORT 192.168.44.1/24

show options

exploit

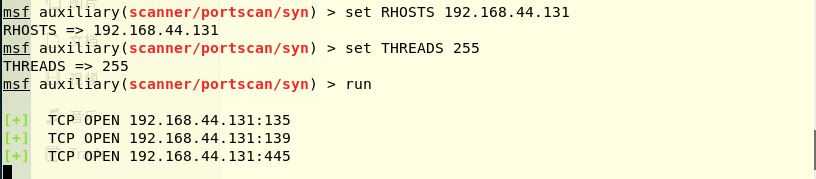

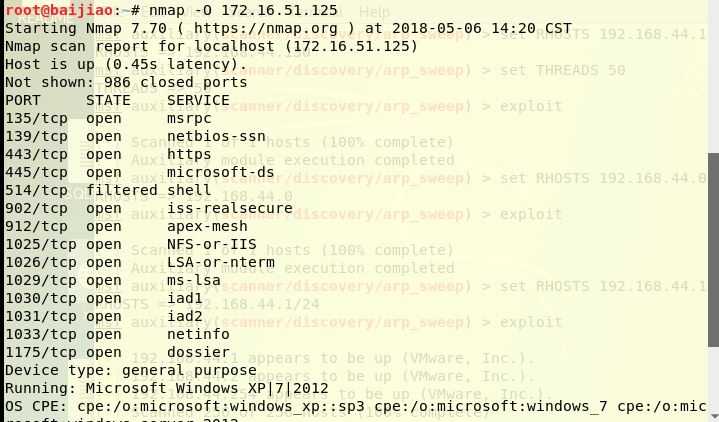

Nmap -O 参数

Nmap端口扫描

指定使用 Connect()的方式来对目标主机进行扫描。

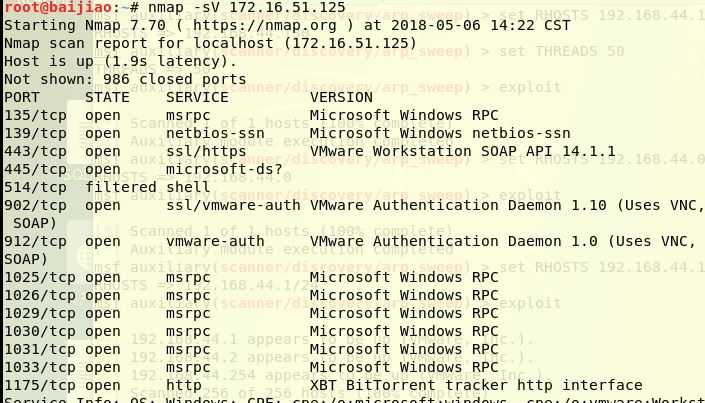

Nmap -sT 参数

除此之外,还有很多不同的参数:

-sU: 指定使用UDP扫描方式确定目标主机的UDP端口状况。

-sN/sF/sX: 指定使用TCP Null, FIN, and Xmas scans秘密扫描方式来协助探测对方的TCP端口状态。

--scanflags <flags>: 定制TCP包的flags。

-sI <zombiehost[:probeport]>: 指定使用idle scan方式来扫描目标主机(前提需要找到合适的zombie host)

-sY/sZ: 使用SCTP INIT/COOKIE-ECHO来扫描SCTP协议端口的开放的情况。

-sO: 使用IP protocol 扫描确定目标机支持的协议类型。

-b <FTP relay host>: 使用FTP bounce scan扫描方式 -sV: 指定让Nmap进行版本侦测

Nmap -sV 参数

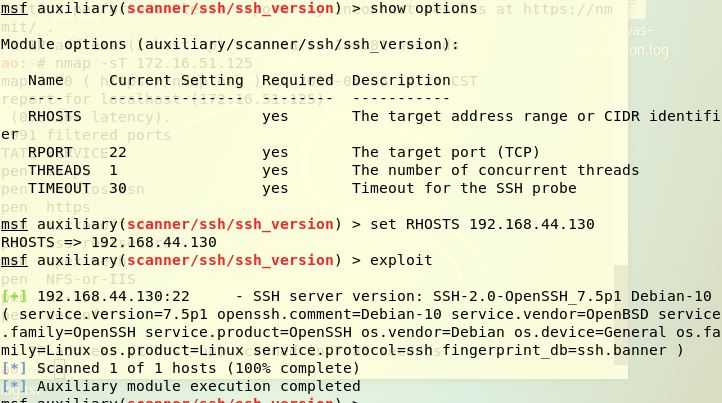

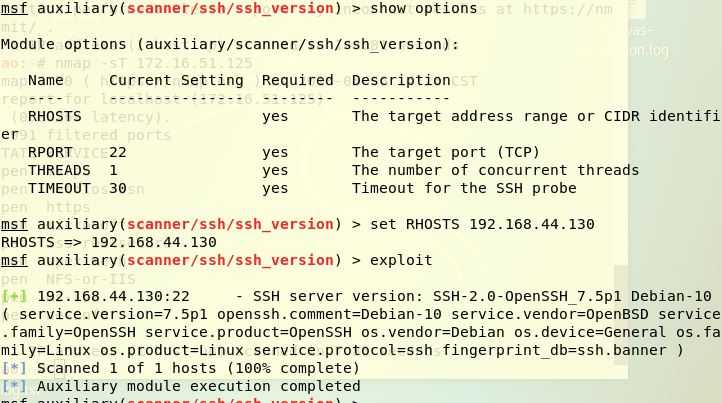

use auxiliary/scanner/ssh/ssh_version

set RPORT 192.168.44.130

show options

exploit

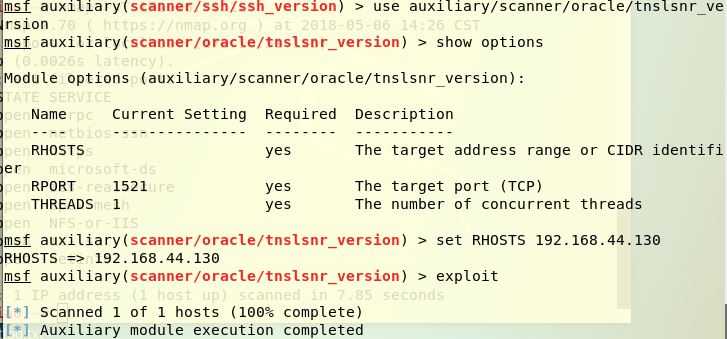

use auxiliary/scanner/oracle/tnslsnr_version

set RPORT 192.168.44.130

show options

exploit

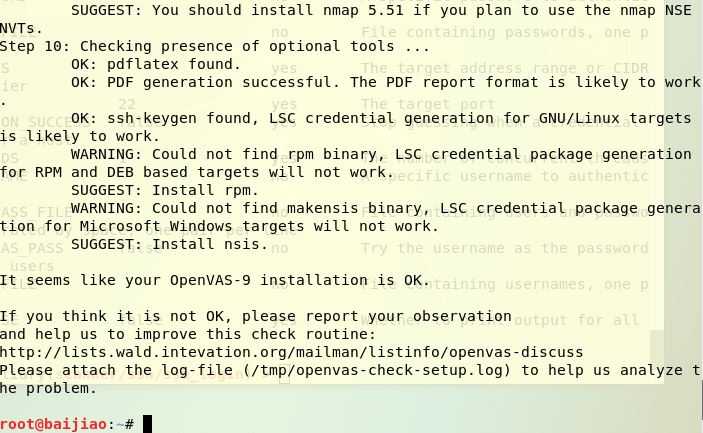

apt-get update//更新软件包列表

apt-get dist-upgrade//获取到最新的软件包,对有更新的包进行下载并安装

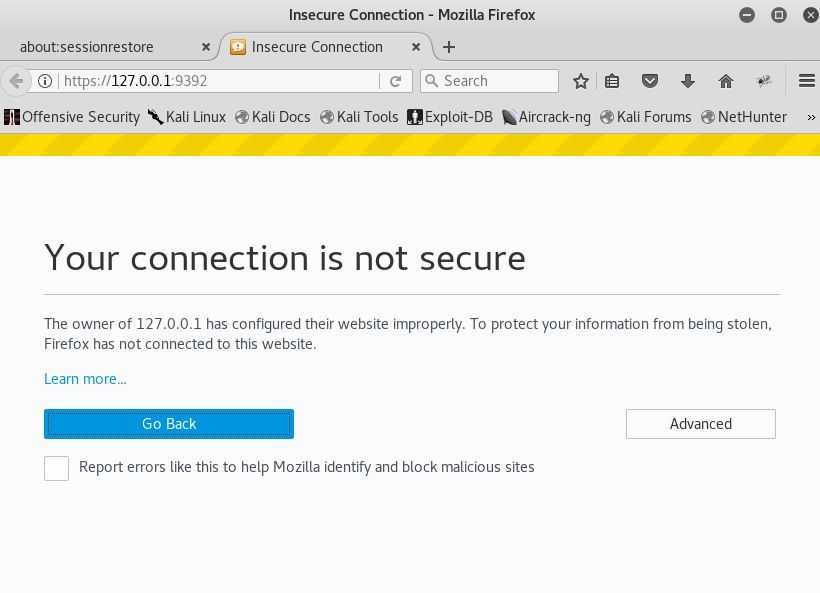

apt-get install openvas//重新安装OpenVAS工具-重复运行该指令 openvas-check-setup,通过提示信息FIX,不断输入命令。直到再次输入openvas-check-setup时,出现如下图所示界面,则成功啦。

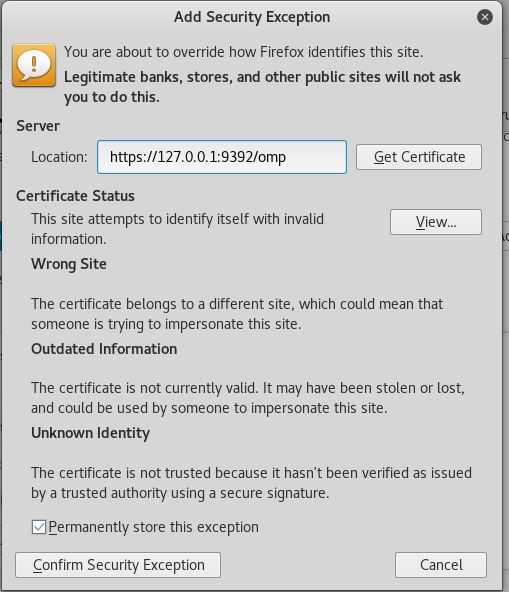

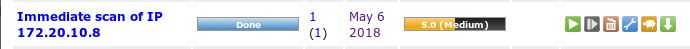

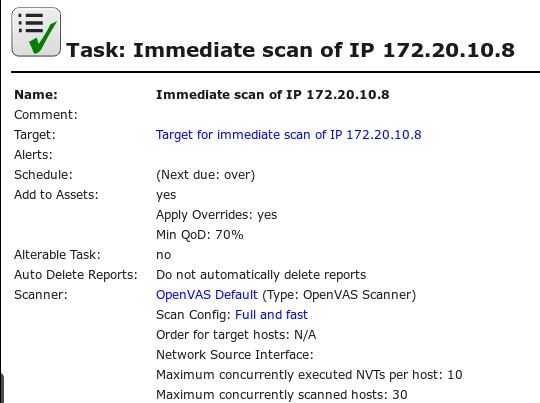

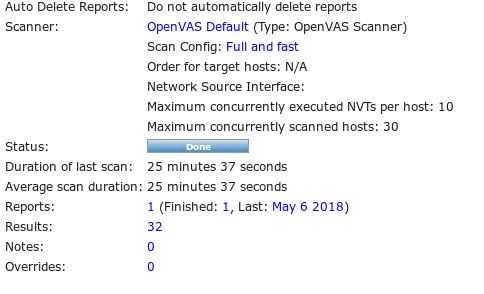

新建一个新的任务向导:scans——tasks——Task Wizard,出现下图界面,输入想要扫描的主机的IP地址:172.20.10.8。

然后。。。是漫长。。耐心。。等待,终于百分之百啦

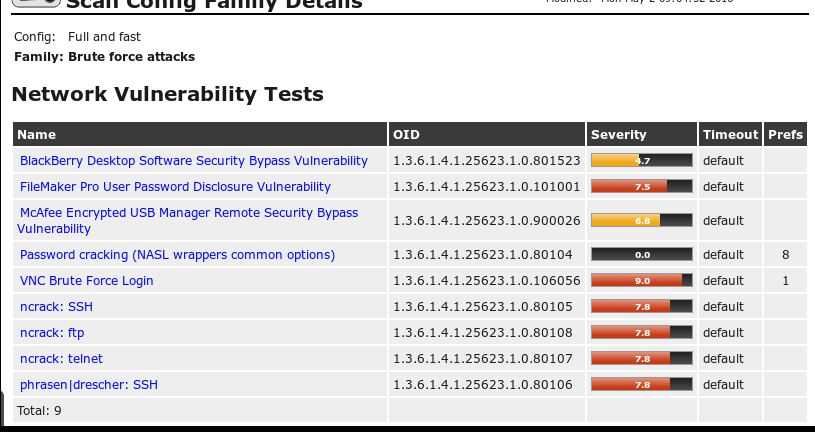

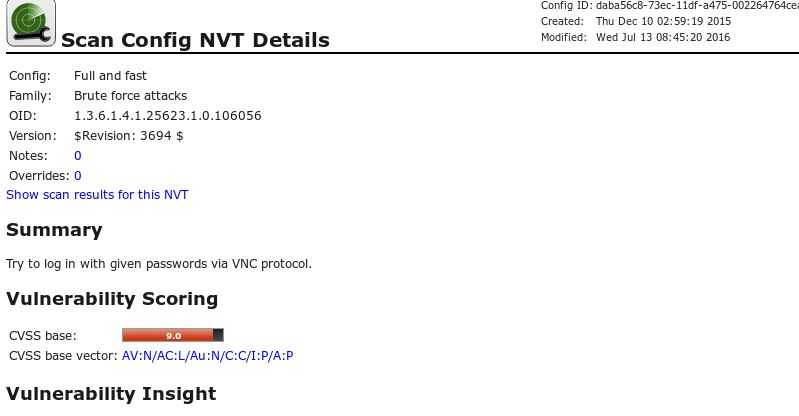

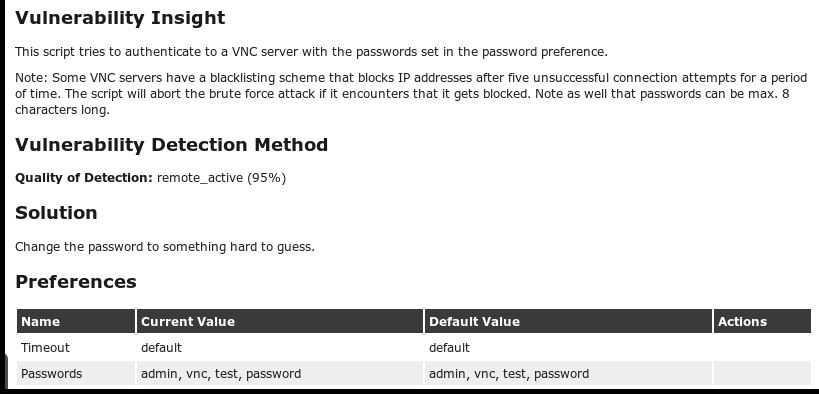

从详细信息中可以看到,该脚本漏洞尝试使用密码首选项中设置的密码对VNC服务器进行身份验证。

给出的改进方法是:将密码更改为难以猜测的内容。

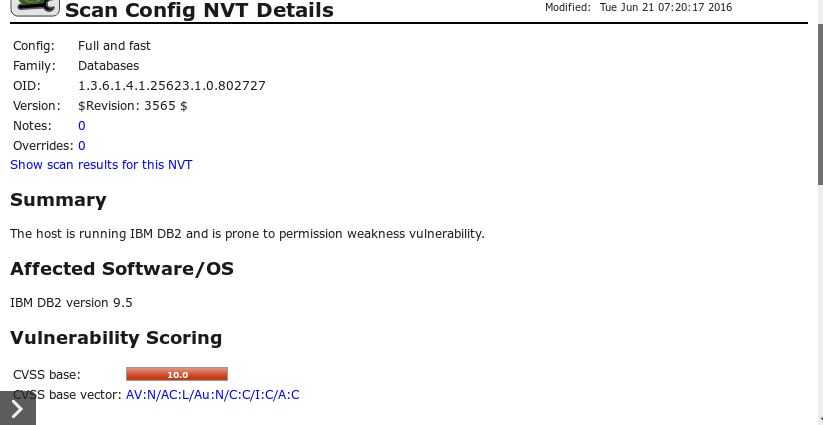

相应给出的解决方法是:升级到IBM DB2 V9.5 FP9。并且给出了更新的网址::http://www-01.ibm.com/support/docview.wss?rs=71&uid=swg27007053。

2015306 白皎 《网络攻防》EXP6 信息搜集与漏洞扫描

标签:提示信息 博大精深 2.3 解决方法 http 老师 lookup att 扫描器

原文地址:https://www.cnblogs.com/0831j/p/8999177.html