标签:asp url 两种 assign 3.4 引号 时间段 rac 代码

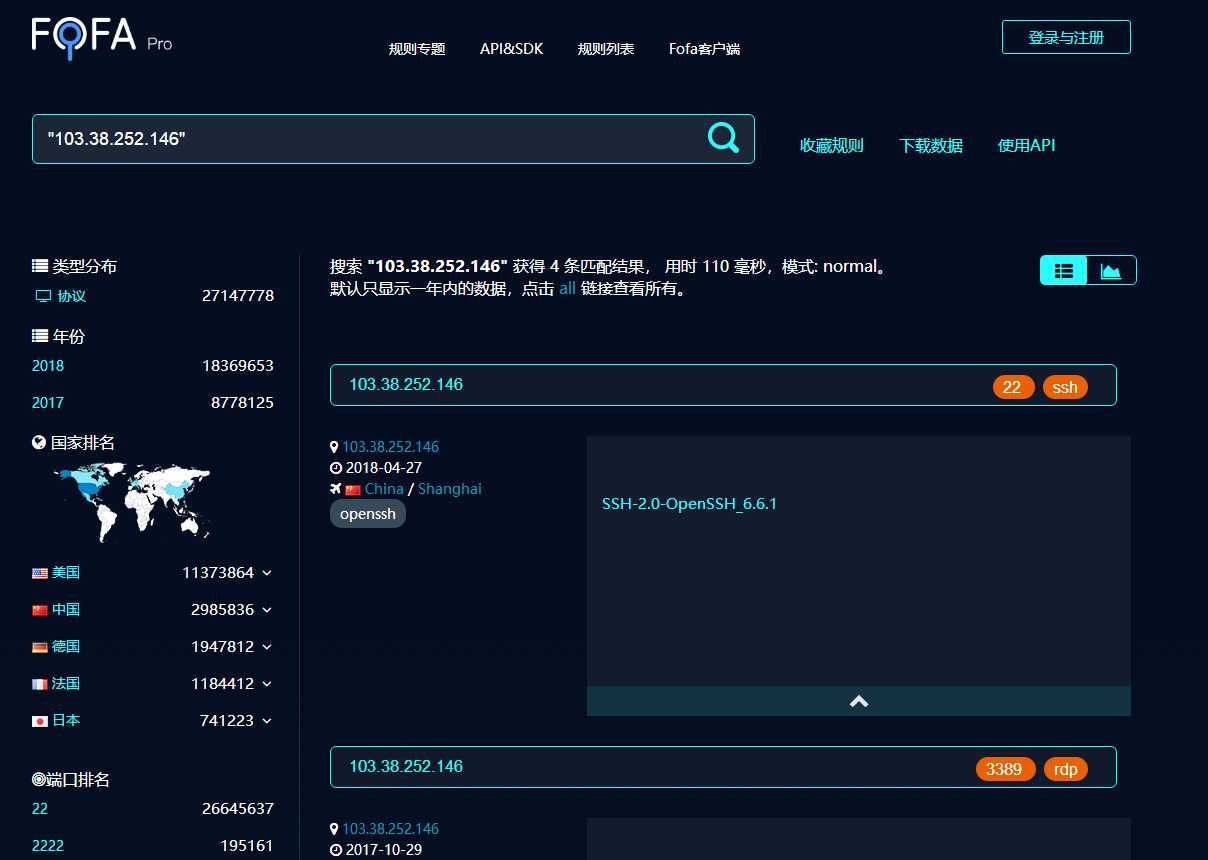

各种搜索技巧的应用

DNS IP注册信息的查询

基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

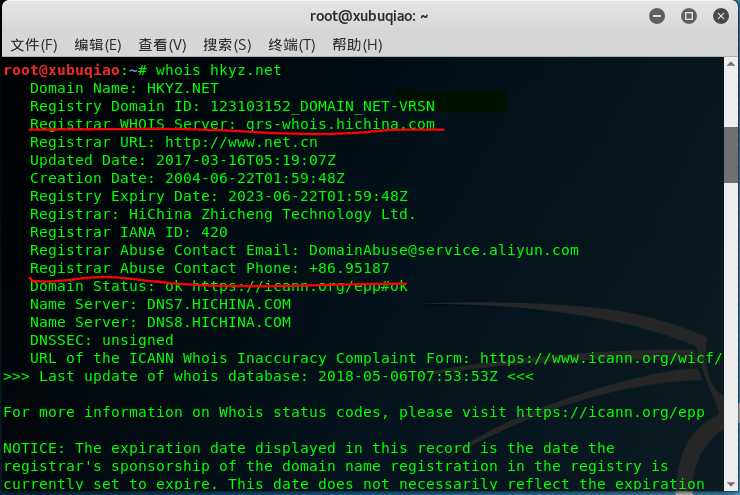

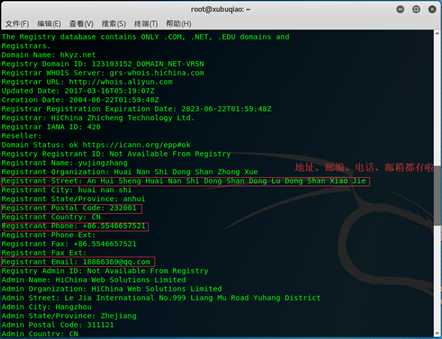

whois查询

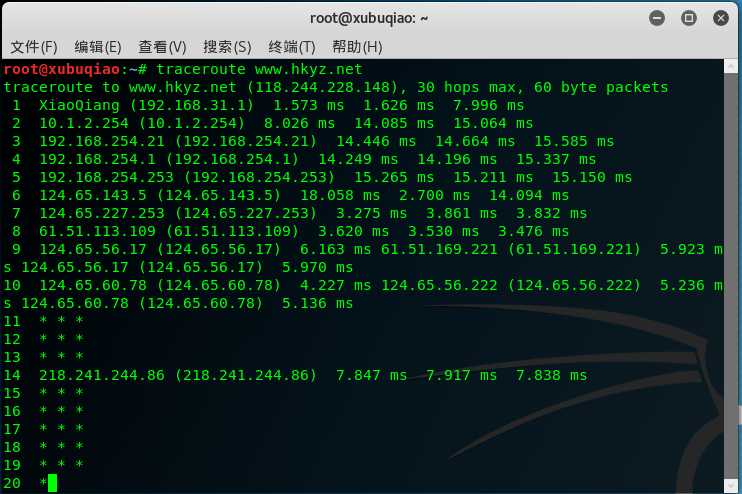

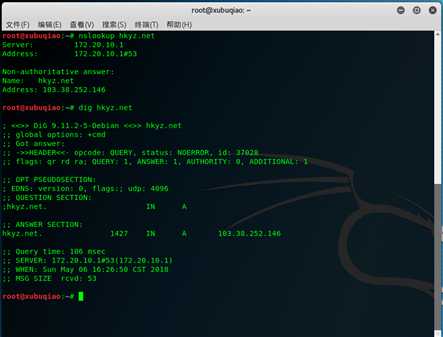

以我的中学安徽省淮南洞山中学的网站为例,http://www.hkyz.net/,

使用whois查询。结果如下:可以轻易的看到简单的外围信息。

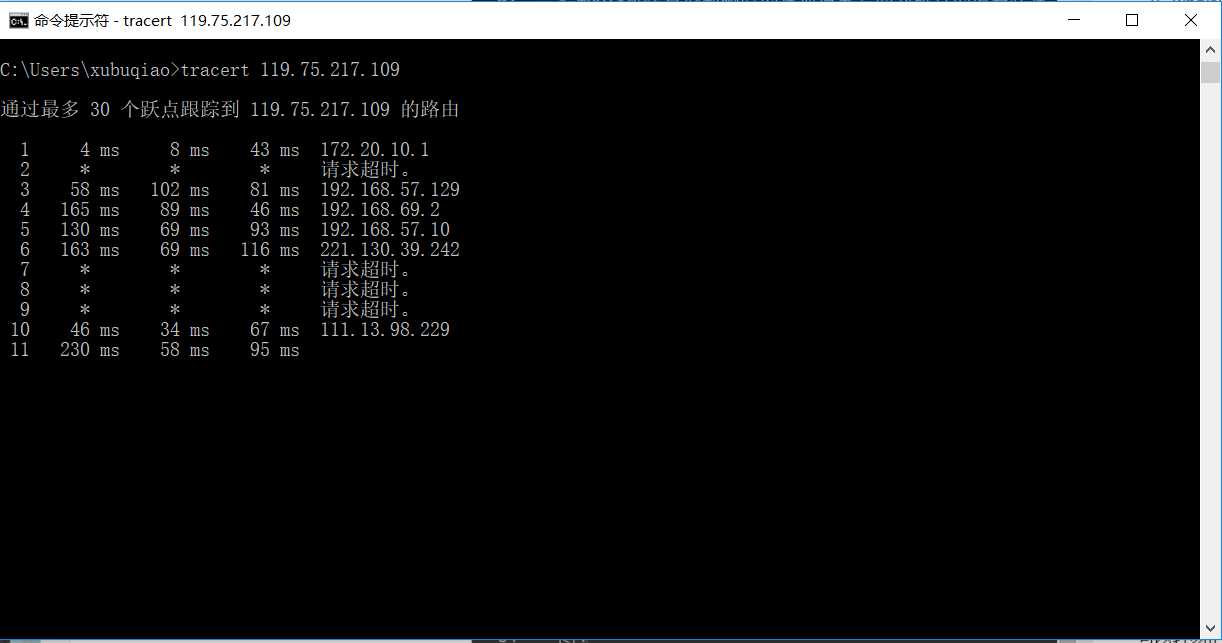

tracert和traceroute

nslookup和dig

也可以查询到相关的信息,如ip地址等。两者查询到的结果是一样的。

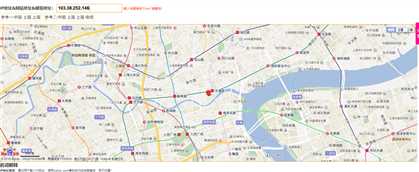

ip地址归属查询

网上类似的工具很多,这里展示两种,其中第二种可以直接在地图上显示这个ip的坐标。

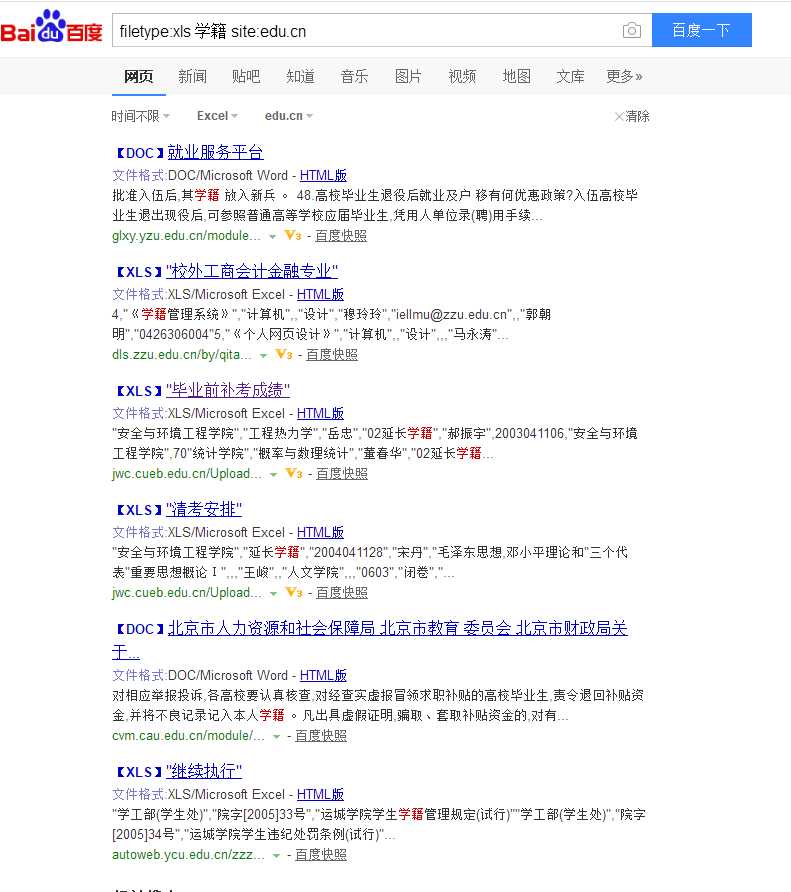

搜索引擎查询

简单找一找,结果如下:我打开了一个Excel文档,emmm还是有一点信息的。

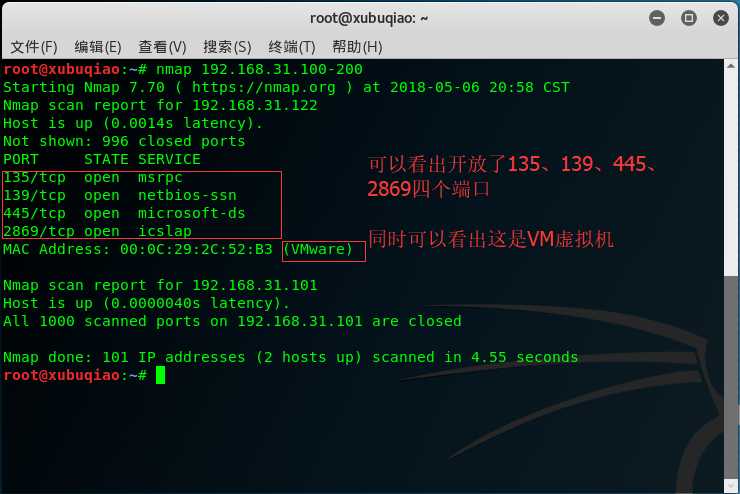

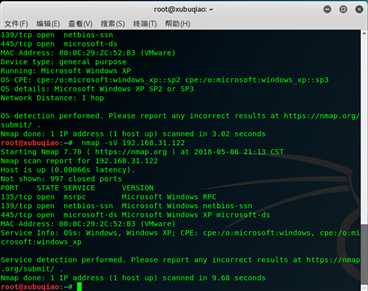

首先发现网段中活跃的主机

nmap +ip

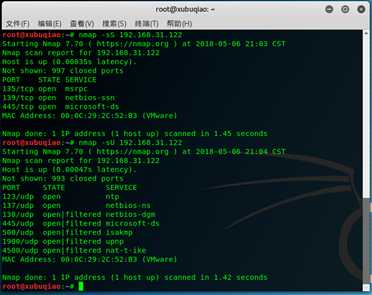

nmap -sS +ip

nmap -sU +ip

补充一下,nmap中对端口的六种状态判断如下:

Closed|filtered状态,这种状态主要出现在nmap无法区分端口处于closed还是filtered时。此状态只会出现在IP ID idle scan(这个类型我现在也不太理解,过段时间进行总结一些)中。

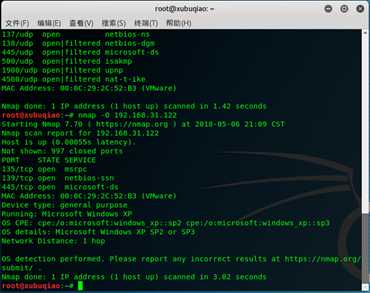

针对操作系统的扫描

nmap -O 192.168.31.122

nmap -sV +ip

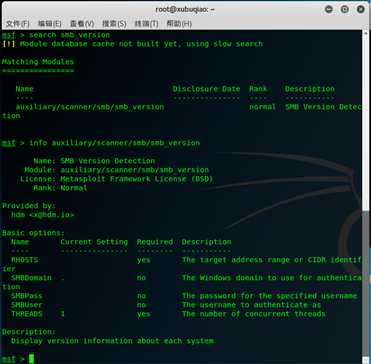

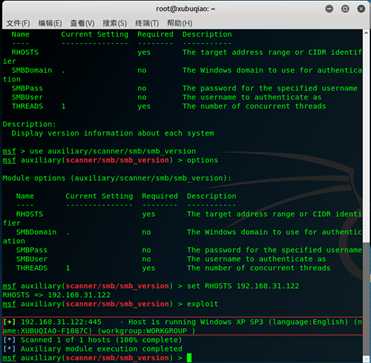

SMB(Server Message Block)通信协议是微软(Microsoft)和英特尔(Intel)在1987年制定的协议,主要是作为Microsoft网络的通讯协议。SMB 是在会话层(session layer)和表示层(presentation layer)以及小部分应用层(application layer)的协议。

配置好参数直接来run吧

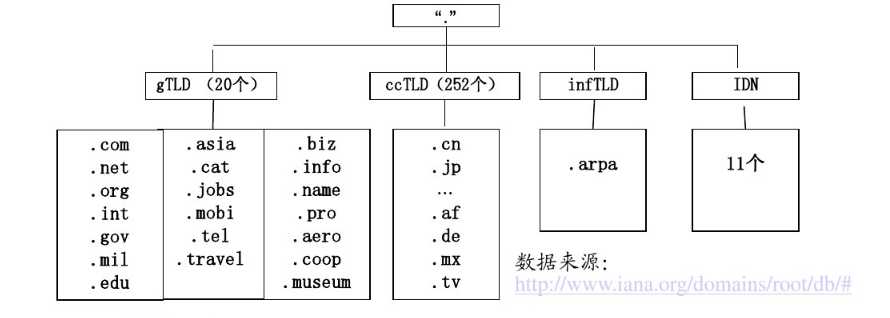

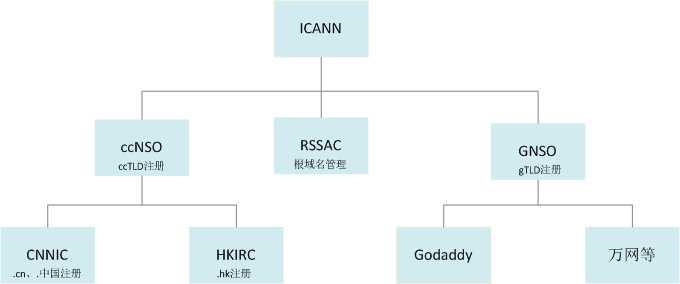

ccNSO:国家和地区名称支持组(Country Code Names Supporting Organization)。负责各种ccTLD的注册。

GNSO:通用名称支持组(Generic Names Supporting Organization)。负责各种gTLD的注册。

全球DNS总共有13个根,中国仅拥有镜像服务器(备份)。具体信息如下表所示:

| 编号 | IPv4地址 | IPv6地址 | 运营组织 |

|---|---|---|---|

| A | 198.41.0.4 | 2001:503:ba3e::2:30 | Verisign |

| B | 192.228.79.201 | 2001:478:65::53 | USC-ISI |

| C | 192.33.4.12 | 2001:500:2::c | Cogent Communications |

| D | 199.7.91.13 | 2001:500:2d::d | University of Maryland |

| E | 192.203.230.10 | -- | NASA |

| F | 192.5.5.241 | 2001:500:2f::f | Internet Systems Consortium |

| G | 192.112.36.4 | -- | Defense Information Systems Agency |

| H | 128.63.2.53 | 2001:500:1::803f:235 | U.S. Army Research Lab |

| I | 192.36.148.17 | 2001:7fe::53 | Netnod |

| J | 192.58.128.30 | 2001:503:c27::2:30 | Verisign |

| K | 193.0.14.129 | 2001:7fd::1 | RIPE NCC |

| L | 199.7.83.42 | 2001:500:3::42 | ICANN |

| M | 202.12.27.33 | 2001:dc3::35 | WIDE Project |

标签:asp url 两种 assign 3.4 引号 时间段 rac 代码

原文地址:https://www.cnblogs.com/xubuqiao/p/8999787.html