标签:常用工具 很多 建立 资料 等等 syn etc art dns服务

1.实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

2.实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

大家做的时候可以根据个人兴趣有轻有重。

3.报告内容

3.1实验后回答问题

(1)哪些组织负责DNS,IP的管理。

答:Internet 域名与地址管理机构(ICANN)是为承担域名系统管理,它设立三个支持组织,地址支持组织(ASO)负责IP地址系统的管理;域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理;协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。

(2)什么是3R信息。

答:注册人(Registrant)、注册商(Registrar)、官方注册局(Registry),3R注册信息就是指分散在官方注册局或注册商各自维护数据库中。官方注册局一般会提供注册商信息,具体注册信息一般位于注册商数据库中

3.2实验总结与体会

实验中,尝试各种方法来获取目标主机的信息,IP的地理位置、域名的注册信息、其对应的DNS服务器基本信息、计算机活跃状态、操作系统版本信息、端口开放情况、、端口对应服务情况、目标主机漏洞情况,感觉好厉害呢,其中whois可以成功的查到一系列域名信息,通过简单分析即可获得许多信息(虽然感觉这个作用不太大)。nslookup和traceroute也很好使。nmap的用处很大,用法也比较简单,功能比较强大。收集到的各种信息其实就是为了后面的攻击做准备吧,得到的信息越多,攻击就越容易。还有就是我觉得对于网络信息漏洞的开放问题,其实放出来大家正视问题一起解决还是挺好的。

3.3实践过程记录

3.3.1信息搜集

whois

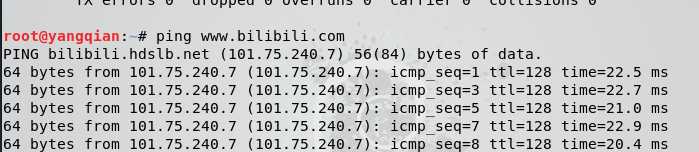

whois可以用来查询域名的IP以及所有者等信息。假如我要查看哔哩哔哩的网站信息,首先使用ping命令查看b站的ip地址

看到哔哩哔哩的ip地址是101.75.240.7

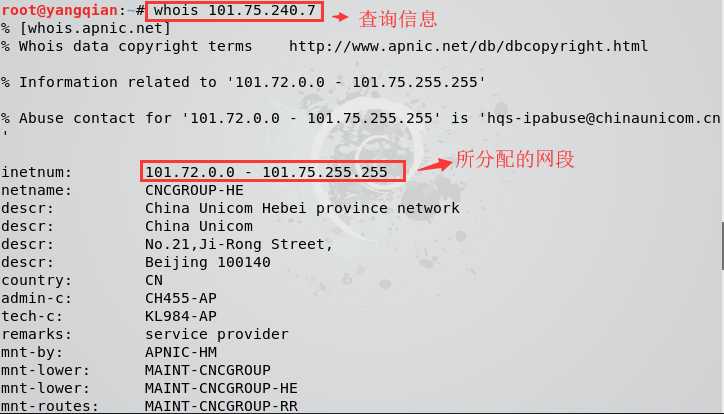

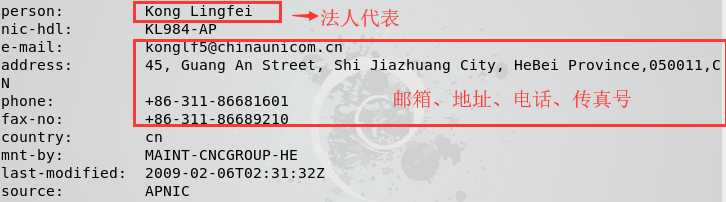

然后再使用命令whois 101.75.240.7看到其信息

还可以选择直接从网站上查询,搜索“whois域名查询”即可找到许多可以使用的网站,关于百度域名的查询信息可以参见这个网址:https://whois.aliyun.com/whois/domain/baidu.com?spm=5176.8076989.339865.12.MF3uYl&file=baidu.com

内容基本和在Linux下分析的一样!

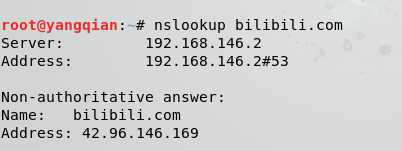

Nslookup(name server lookup)域名查询,是一个用于查询Internet域信息或诊断DNS服务器问题的工具。

在Windows上的命令形式是tracert

搜索引擎查询

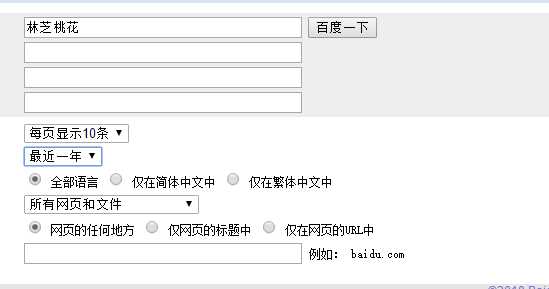

1.高级搜索的网址是https://www.baidu.com/gaoji/advanced.html

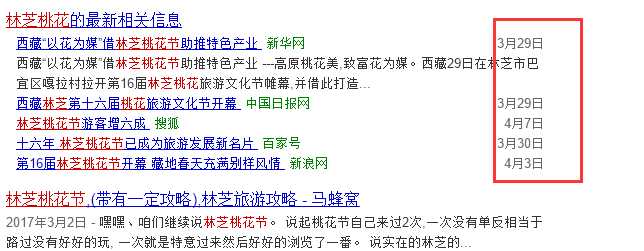

比如说,我搜索最近一年的

站内搜索

这个对于一些不支持站内搜索的网站可以让百度强行帮你站内搜索一波!

但是!!!实话说,搞这么复杂不如学学如何使用指令在搜索栏输入!

site内容+“site:(站点域名)” 相当于上面高级搜索中的站内搜索

2、把搜索范围限定在特定的区域中中in???

1、把搜索范围限定在网页标题中intitle

2、把搜索范围限定在网页url中inurl

3、精确匹配—双引号和书名号

使用方法:把要查询的关键词加上双引号或者书名号

在搜索词后边加一个filetype:文件类型。很多资料以word、xls、powerpoint、PDF等格式存在在网站上!

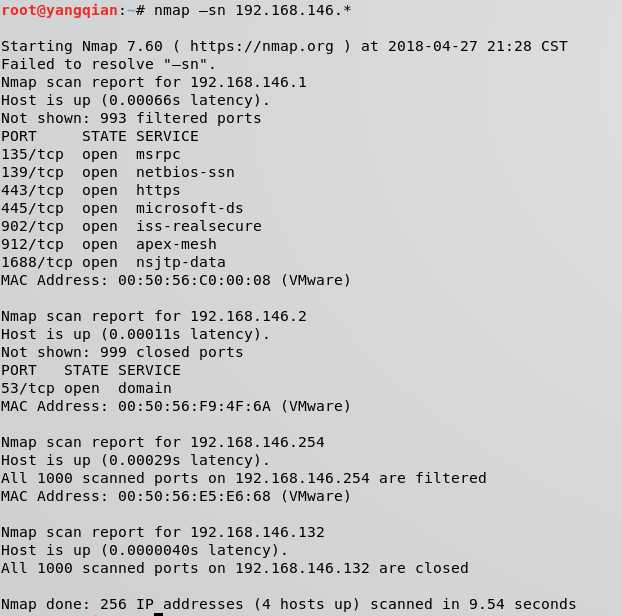

扫描与我的Linux同一网段哪些IP的主机是活动的(其实就是查看我打开了多少设置网络模式为NAT的虚拟机)。命令如下:

nmap –sn 192.168.146.*

扫描LInux机器所在网段

可以看到扫描出来在同网段的4个主机,其中192.168.146.132是我自己的。

端口扫描

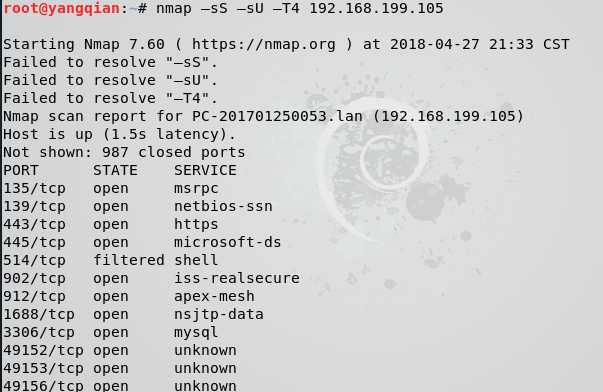

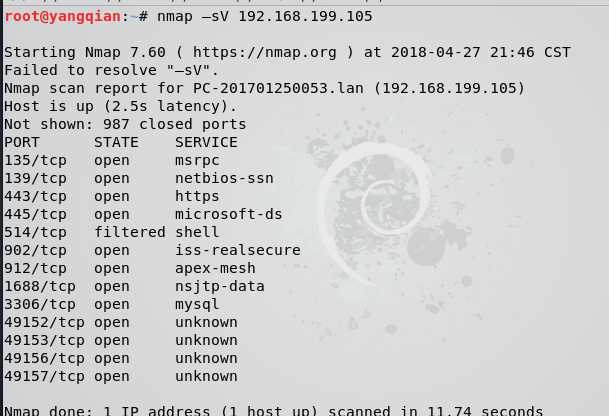

对我的window10主机进行扫描,ip地址为192.168.199.105,命令如下:

nmap –sS –sU –T4 192.168.199.105

参数分析:

-sS表示使用TCP SYN方式扫描TCP端口;

-sU表示扫描UDP端口;

-T4表示时间级别配置4级;

我们可以看到图中是端口扫描的结果,开放端口如图所示

对主机进行版本侦测,命令如下:

nmap –sV 192.168.199.105

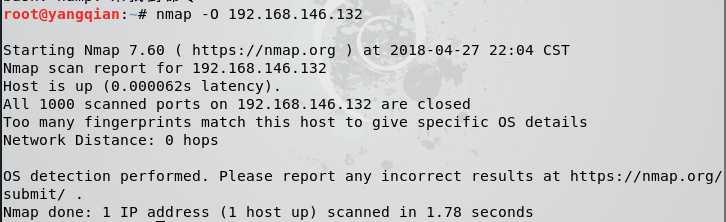

.-0:对操作系统进行扫描

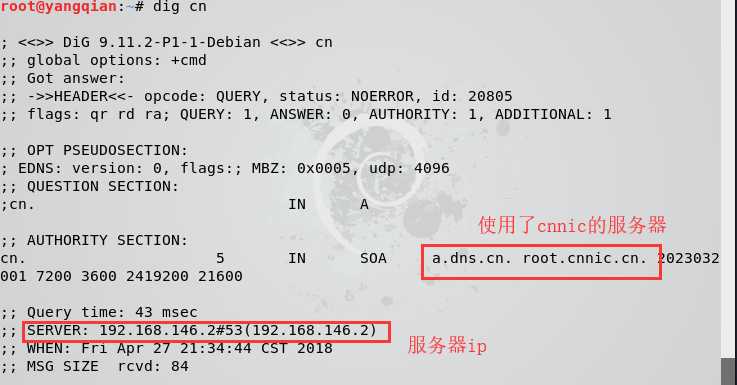

· dig cn

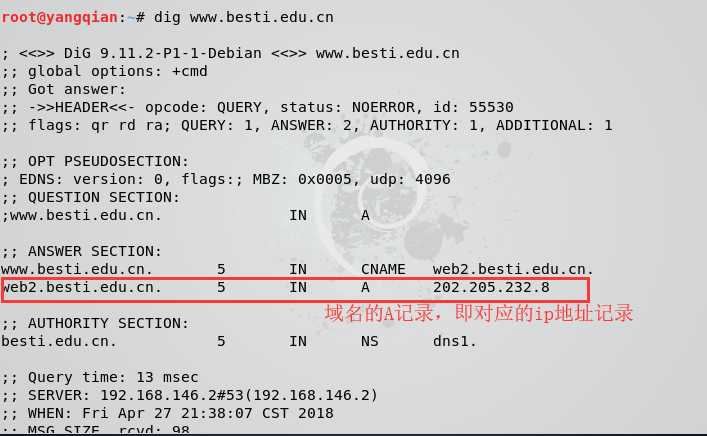

dig www.besti.edu.cn,即查询域名的A记录(A (Address) 记录是用来指定主机名(或域名)对应的IP地址记录),查询的dns服务器将采用系统配置的服务器,即/etc/resovle.conf 中的

漏洞扫描

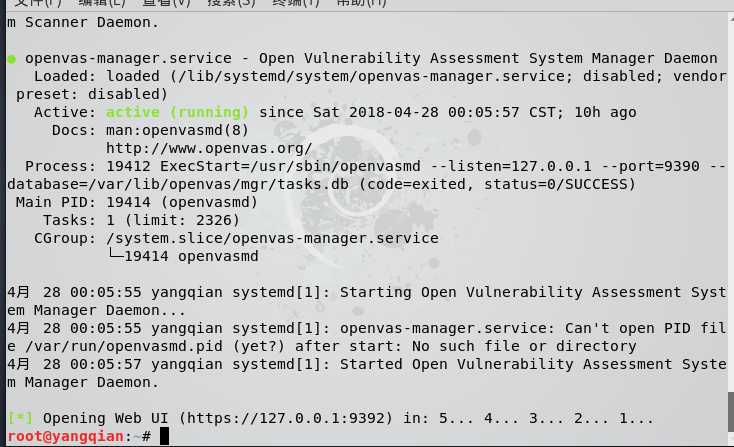

终端下输入指令:openvas-check-setup,检查安装状态

apt-get update

apt-get upgrade

apt-get dist-upgrade

apt-get install openvas

(到这一步才算是装完了,不然检查安装状态会报错的)

(到这一步才算是装完了,不然检查安装状态会报错的)

添加admin账号。使用命令openvasmd --user=admin --new-password=admin。

开启VAS:openvas-start

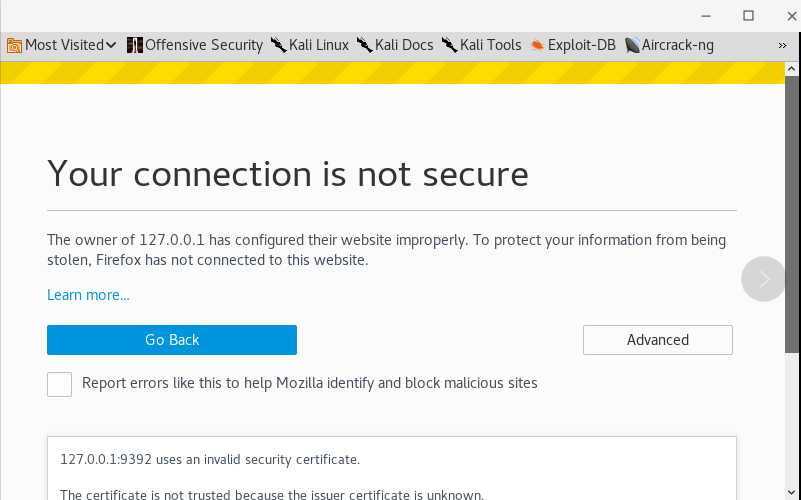

然后弹出的网页中,会出现证书安全认证的问题。它下面会有一个报错什么Error code: SEC_ERROR_UNKNOWN_ISSUER,左下角会有一个认证证书的好像叫 security exception,打开后再点右下角,confirm security exception就完事儿了

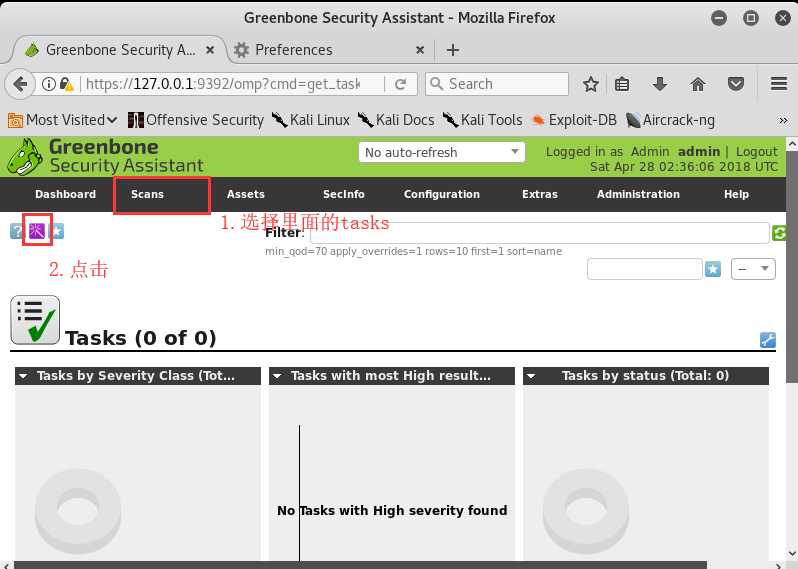

点击:Task Wizard,建立一个新的任务向导,进入扫描界面

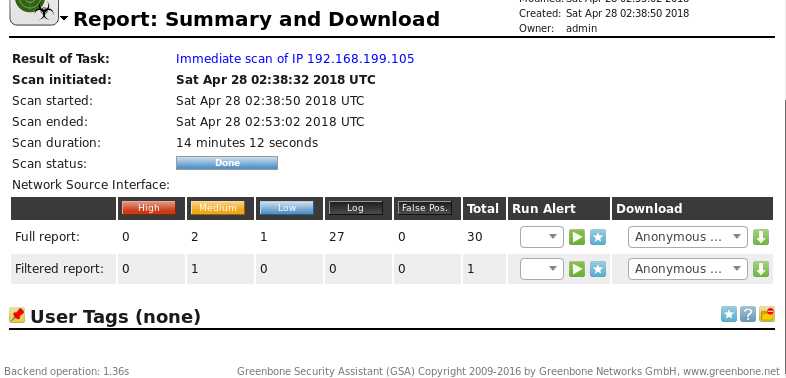

输入靶机WinXPAttacker的IP地址:192.168.199.105

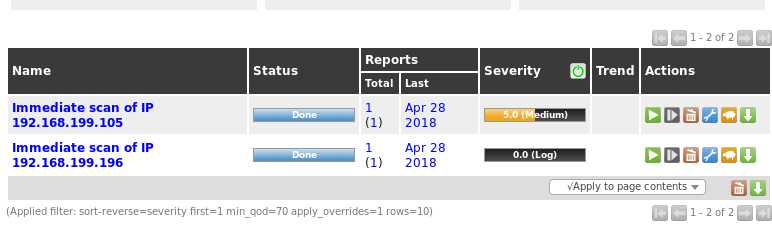

开始扫描,等待结果(这里可以看见以前做过的漏洞扫描!!)

第二个是我的手机ip,这个扫描时间用的很久。两项看起来,手机的安全程度比电脑的高一些。

这里可以看到消息的扫描信息,高危漏洞,中等的,低等级的漏洞等等信息。

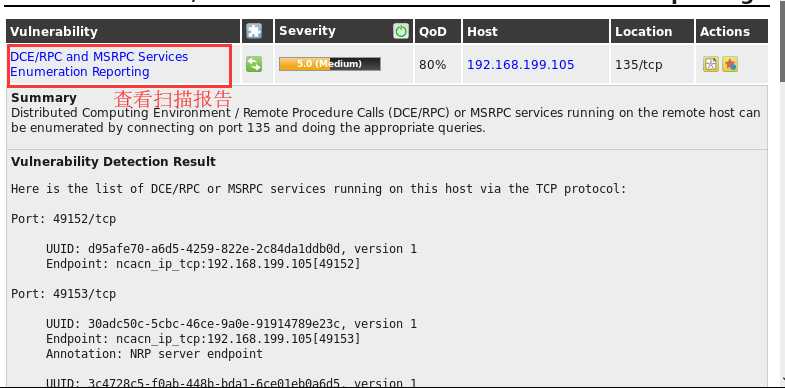

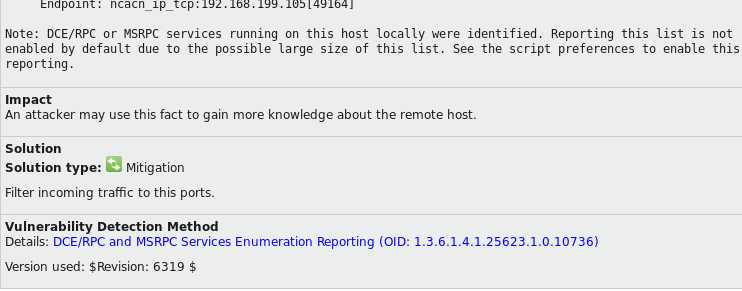

Summary:可以通过连接端口135并执行适当的查询来枚举在远程主机上运行的分布计算环境/远程过程调用(DCE/RPC)或MSRPC服务。

Impact:影响是攻击者可以使用这个事实来获得关于远程主机的更多知识。

Solution(解决方法):把流过此端口的信息过滤

标签:常用工具 很多 建立 资料 等等 syn etc art dns服务

原文地址:https://www.cnblogs.com/yangqian20154326/p/8967032.html