标签:新版本 登录密码 apach misc 9.png 浏览器 直接 想法 过程

通常在什么场景下容易受到DNS spoof攻击

同一局域网下,以及各种公共网络。

总的来说这次实验带给我的惊讶是在是太多太多,以前总以为不乱点可疑链接就能避免进入钓鱼网站,现在看来当初的想法还是太过于幼稚。

即便是对的网址,很有可能被引上了错误的网站,就像开车前进,人家把路标调换了,自己还屁颠屁颠的以为走向了正确的道路,去不曾想,前面是未知的悬崖。

为了减少被这种方法攻击的可能,要做的第一步,就是要戒掉公共场合直接就问人家要WIFI密码,多加小心是为上策。tips:攻击机kali;靶机:win7 sp3

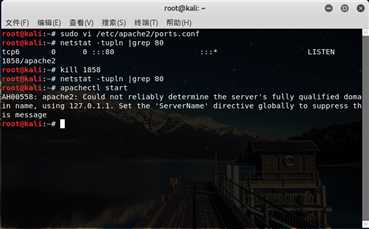

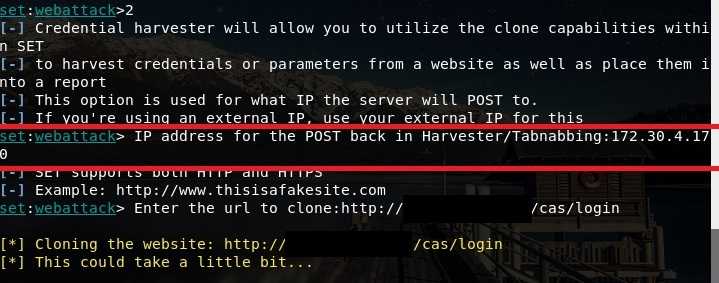

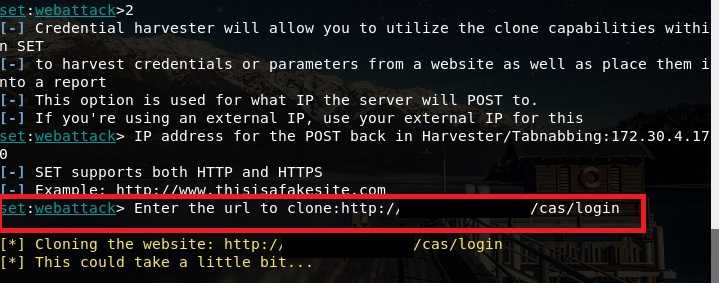

setoolkit 打开SET工具:

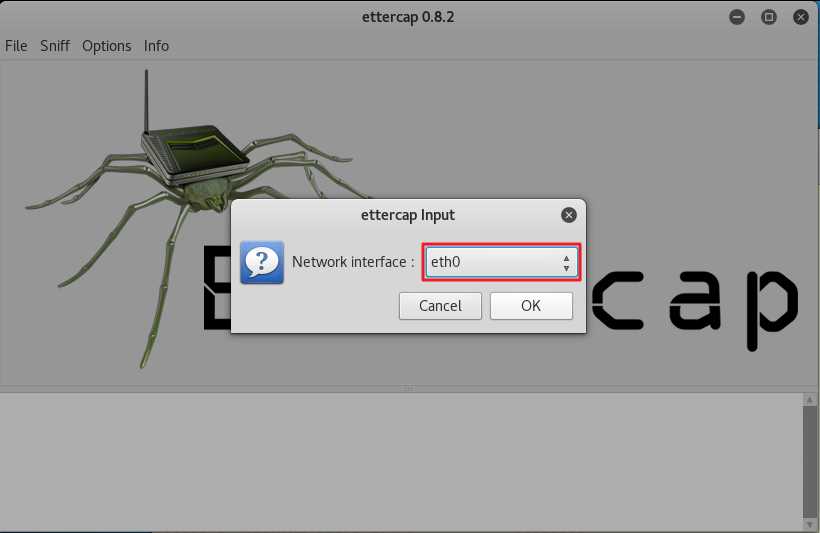

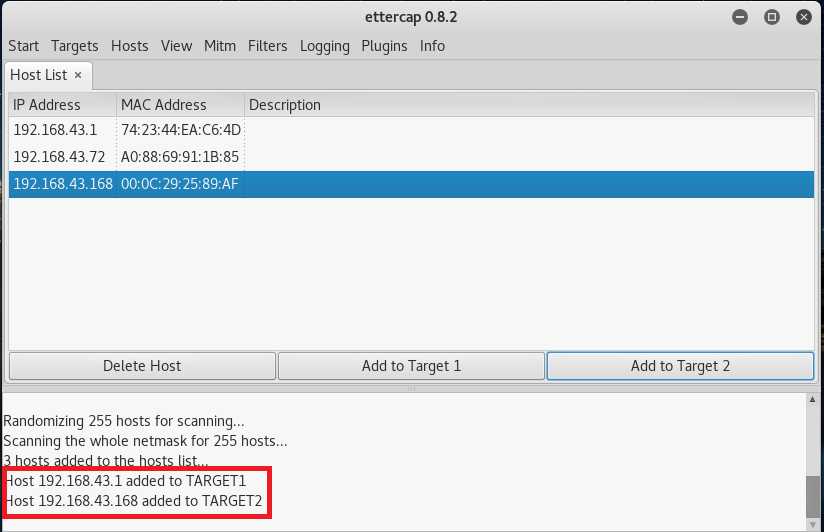

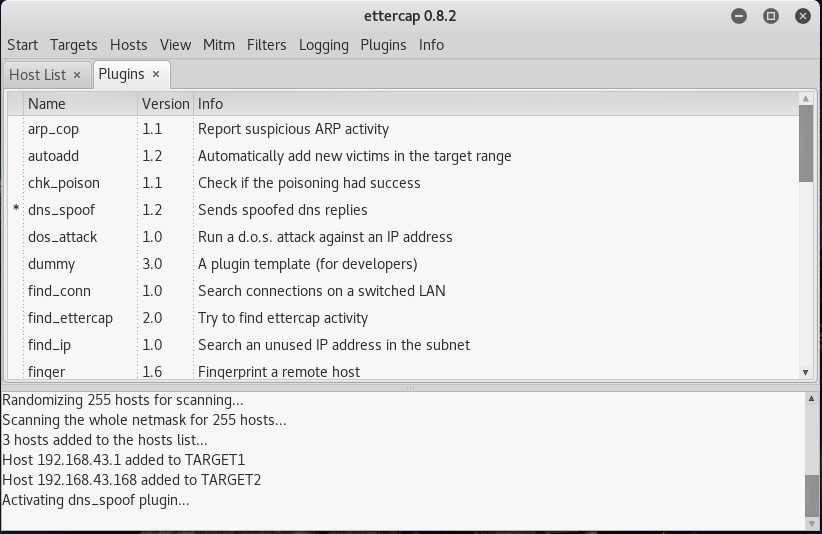

ettercap -G 指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的 Sniff——>unified sniffing ,然后在弹出的界面中选择 eth0->ok ,即监听eth0网卡:

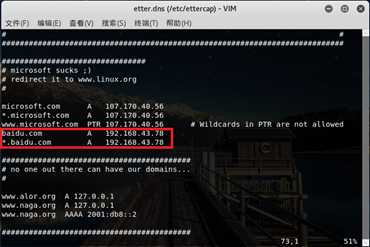

Plugins—>Manage the plugins ,双击 dns_spoof 选择DNS欺骗的插件:

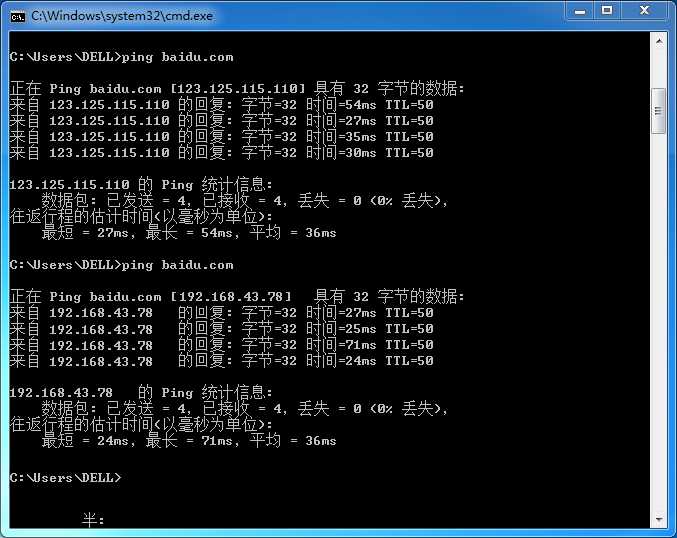

ping baidu.com 会发现解析的地址是攻击机的IP地址,与之前的地址不同:

3.利用DNS spoof引导特定访问到冒名网站

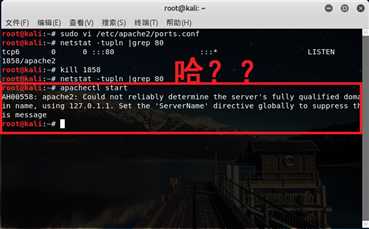

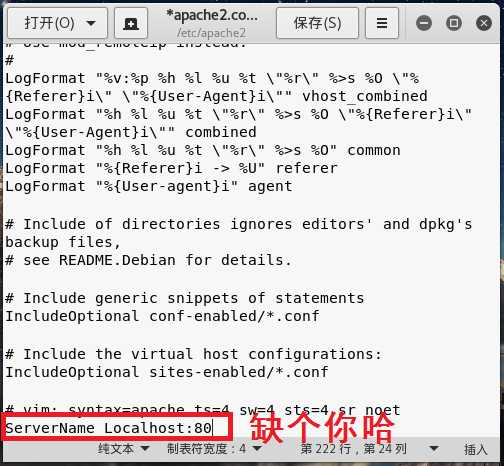

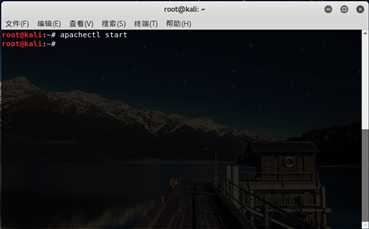

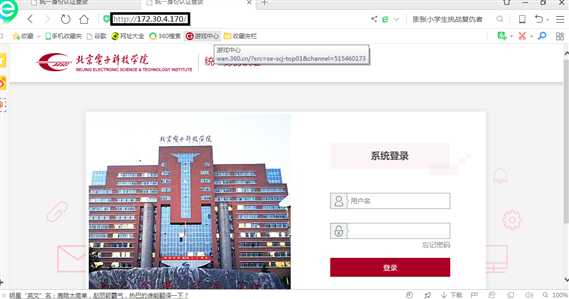

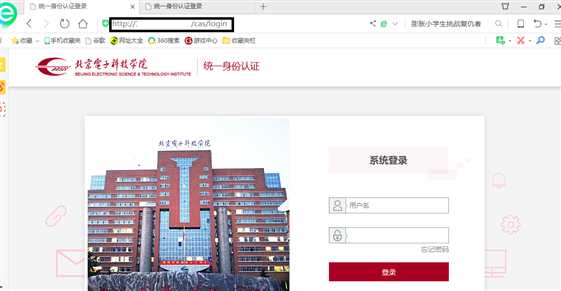

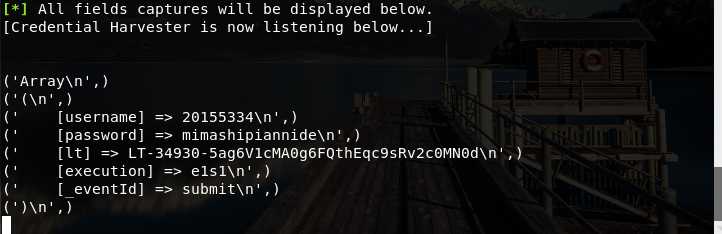

综合使用以上两种技术,首先按照实验一的步骤克隆一个登录页面,在通过实验二实施DNS欺骗,此时在靶机输入网址www.baidu.com可以发现成功访问我们的冒名网站,因为我之前改成导向kali的IP,所以肯 定不会出现百度界面而是直接导向了kali的网站然后进入钓鱼网站即为假的学校教务网:

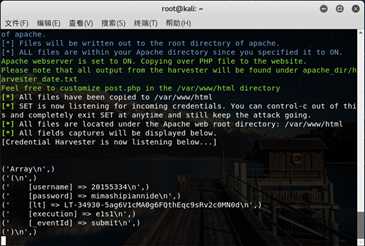

同样可以捕获到用户名和密码:

标签:新版本 登录密码 apach misc 9.png 浏览器 直接 想法 过程

原文地址:https://www.cnblogs.com/bestixx/p/9028152.html