标签:静态 日常 网关 注意 系统 3.2 邮箱登录 服务 服务器

两个虚拟机的网络都连接设置为桥接模式。

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

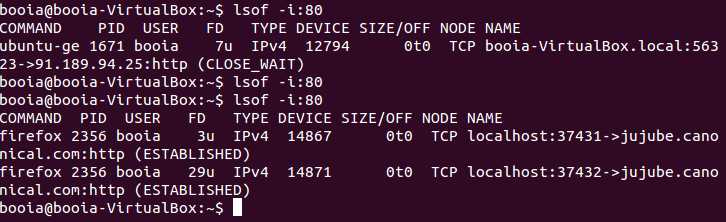

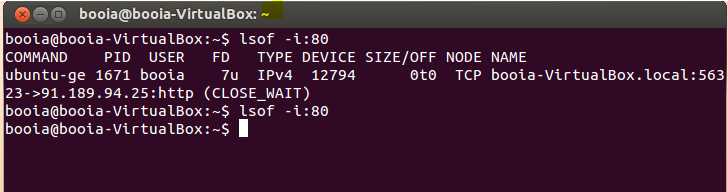

1.查询80端口使用情况

我们发现有个进程占用了80端口。

kill掉这个进程以后,80端口是空闲的。

2.修改监听端口配置文件

使用sudo vi /etc/apache2/ports.conf指令修改Apache的端口配置文件,如图所示,将端口改为80:

3.打开Apace服务和Set工具

apachectl start

setoolkit

4.选择1进行社会工程学攻击:

5.选择2进行钓鱼网站攻击

6.选择3进行登录密码截取攻击

2 Site Cloner克隆网站继续之后会让你输入一个URL,就是你想要克隆的网站的地址,我当时输入的是mail.besti.edu.com,也就是说,别人访问我的kali的地址会进入北京电子科技学院的邮箱登录界面,然后我就可以骗取他的账号密码。

接着在网站上输入用户名、密码和验证码就会被SET工具记录下来,有多少个用户输入就会记录多少:

-1 键入如下指令,将网卡设为混杂模式,可以得到局域网的所有信息,为后面的主机探索做准备

2 然后用leafpad /etc/ettercap/etter.dns修改用来欺骗的DNS缓存表,加入下面两项内容,IP为kali主机的IP:

3 键入ettercap -G,进入Ettercap的图形界面,按照图示选择

4 此时会选择网卡,就默认的就可以啦!

5 选择扫描主机,扫描完毕后点击主机列表

6 如下图选择 dns_spoof 攻击模块

7 在主机列表将网关地址添加到Target2,靶机IP地址添加到Target1,此处最好将kali网络连接改成 桥连模式(还是桥接)

8 靶机输入www.google.com,就会被欺骗到kali的主机地址啦~又是熟悉的界面熟悉的操作啦,注意此处不会显示IP而是会显示谷歌的登录地址哦,这样的伪装是不是很cool~

9 如下图,靶机输入账号密码后就会在kali得到账号和密码啦~!

(1)通常在什么场景下容易受到DNS spoof攻击

在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改目标主机的DNS缓存表,达到DNS欺骗的目的;

连公共场合的免费WiFi也容易受到攻击,尤其是那种不需要输入密码直接就可以连接的更加可疑。

(2)在日常生活工作中如何防范以上两攻击方法

网络安全重于泰山

没有攻击正最新的系统,都是老系统,用的人很少。如果能攻击win10或者win8的漏洞,在实战中或许应用更广。标签:静态 日常 网关 注意 系统 3.2 邮箱登录 服务 服务器

原文地址:https://www.cnblogs.com/besti2015/p/9037287.html