标签:作业 现在 .com 完成 技术 eth0 网上 ali grep

(1)通常在什么场景下容易受到DNS spoof攻击

就实验来看,当我们连接到未知的路由器或是局域网时很容易受到DNS SPOOF攻击,就像是在一些商场中的免费WIFI一样,完全将自己的信息暴露给了WIFI拥有者。

(2)在日常生活工作中如何防范以上两攻击方法

对于陌生邮件中的链接不点击,不随意连一些风险未知的WIFI网络。

本次实验和我在这个学期开学前的交的网络安全协议的第一次作业中想法很相似,就像我们开个免费wifi,然后劫持网络内的其他的用户的DNS,讲一些设计金钱交易的网址改成我们之前进行了挂了捕捉脚本的克隆网页,就可以捕捉网络中人的各种信息了,而且本次实验的两个内容可以结合,先是克隆网页,之前进行DNS劫持,是一个连贯的实验过程,而且也提醒我们对于风险未知的WIFI还是谨慎对待为好。

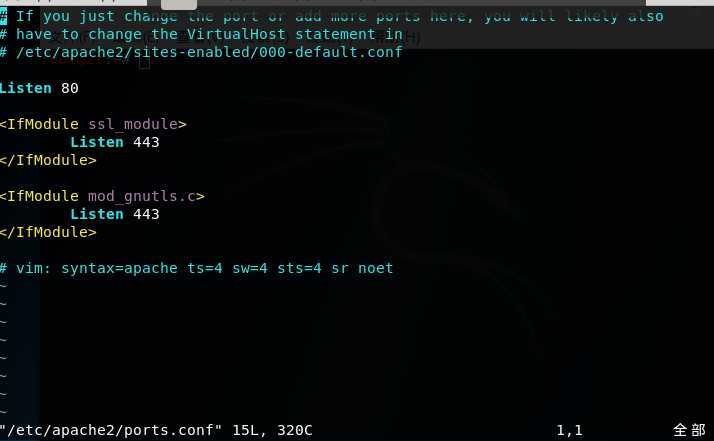

、 使用sudo vi /etc/apache2/ports.conf命令修改Apache的端口文件,将端口改为80

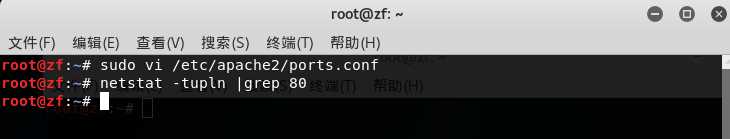

、 使用netstat -tupln |grep 80命令查看80端口是否被占用。如果有,使用kill+进程号杀死该进程。如下图所示,无其他占用:

、 使用apachectl start开启Apache服务:

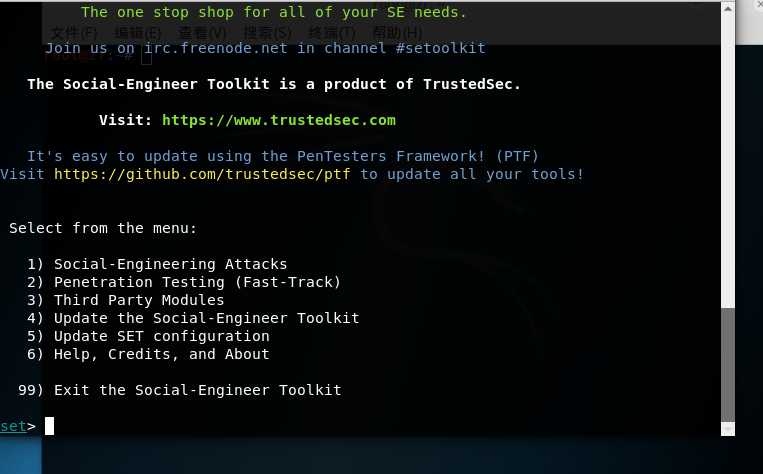

、 输入setoolkit打开SET工具:

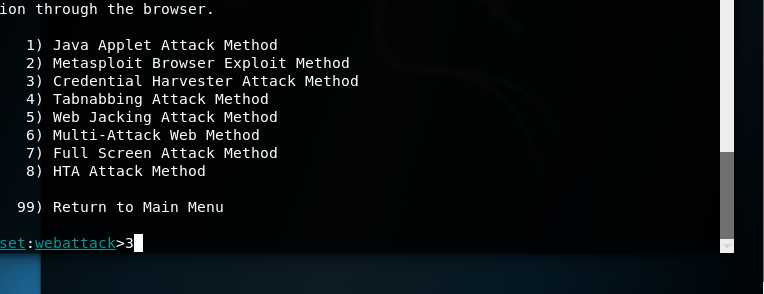

、 选择 1使用社会工程学攻击

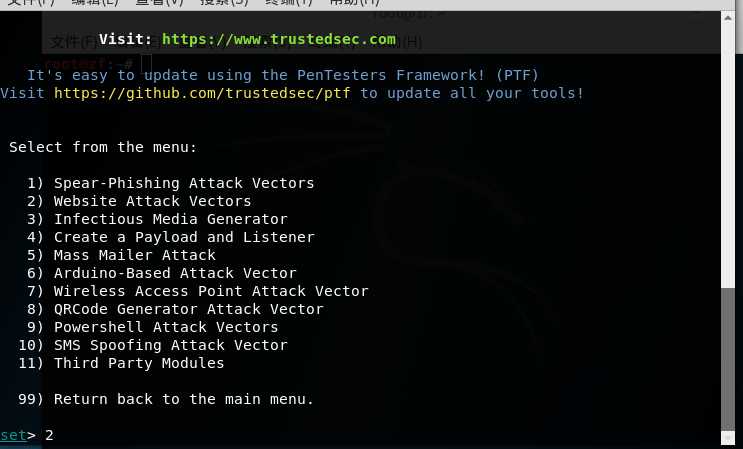

、 选择2钓鱼网站攻击向量

、 选择3登录密码截取攻击

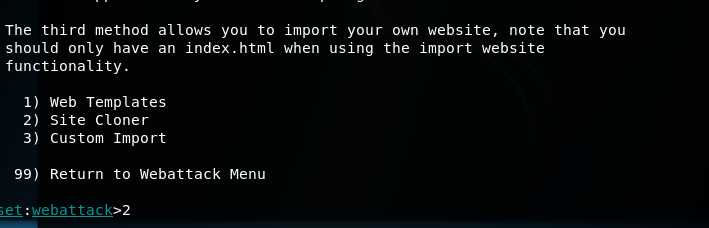

、 选择2进行克隆网站:

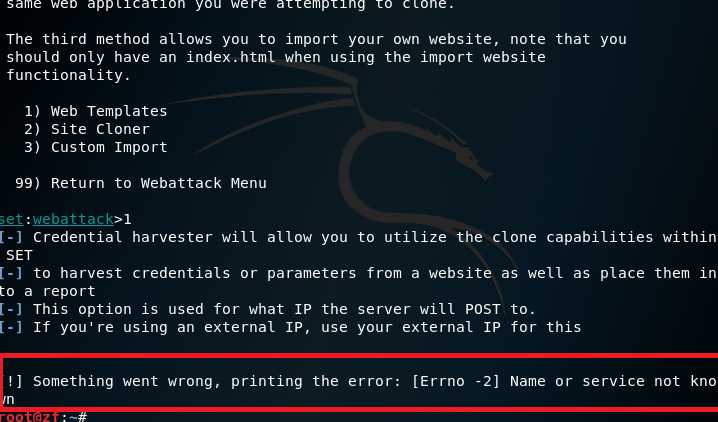

、 在查找了很久之后也没有找到解决方案,网上只有关于如何使用SET工具集的教程以及python出现[ERROR 2]的解决方法,只能使用同学电脑继续完成本次实验

、 在完成前面的配置后输入攻击机的IP地址,也就是kali的IP地址:192.168.147.144

、 输入http://192.168.200.83/cas/login?service=http%3A%2F%2F192.168.200.70%2Feams%2Findex.action即为欲攻击的网址

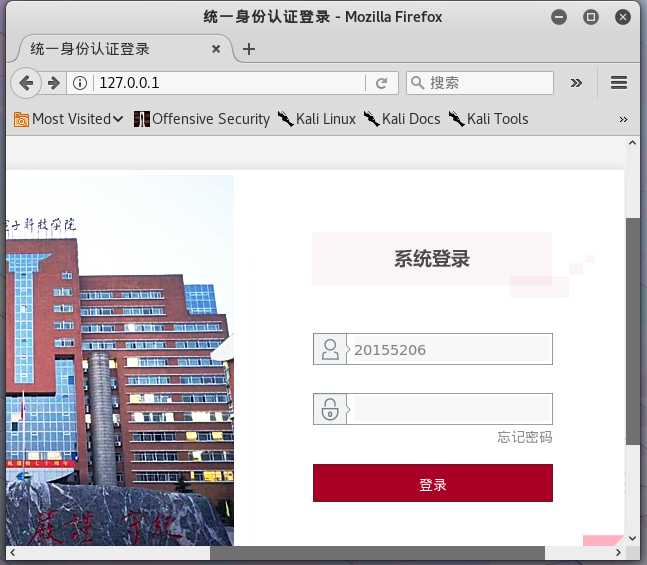

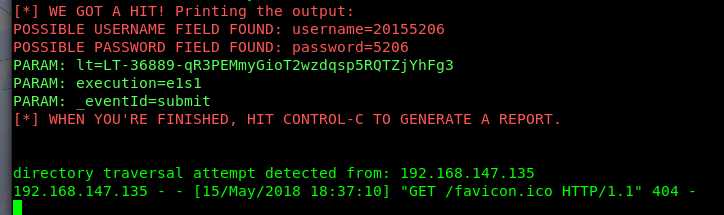

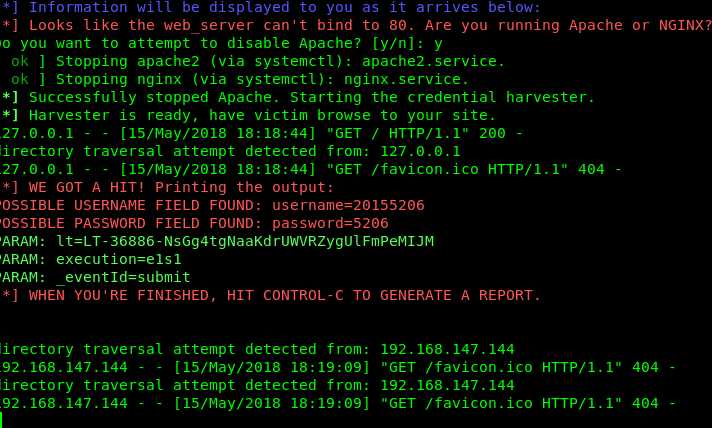

、 输入账户密码信息:20155206

、 成功捕获

、 将kali网卡改为混杂模式,因此键入ifconfig eth0 promisc。

、 输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改

、 输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing,然后在弹出的界面中选择eth0->ok,即监听eth0网卡

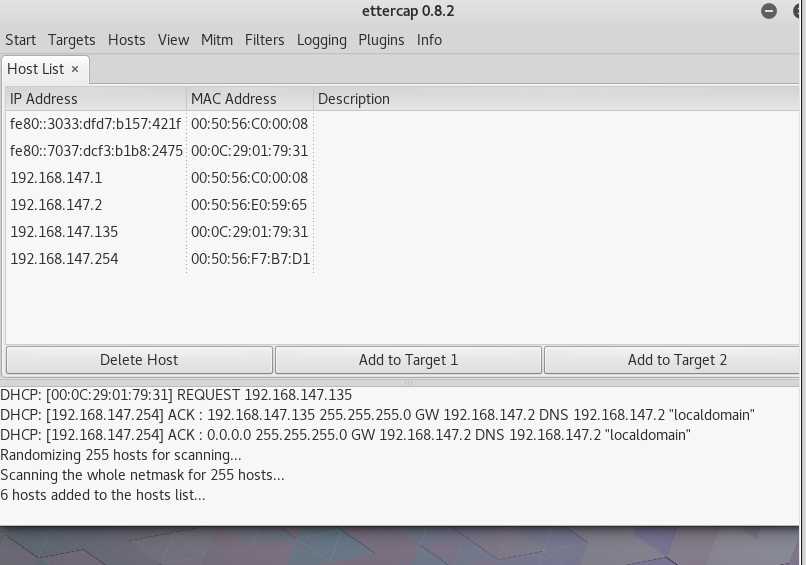

、 在工具栏中的Hosts下先点击Scan for hosts扫描子网,再点击Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2

、 选择Plugins—>Manage the plugins,,双击dns_spoof,点击上图所示的start来start aniffing。

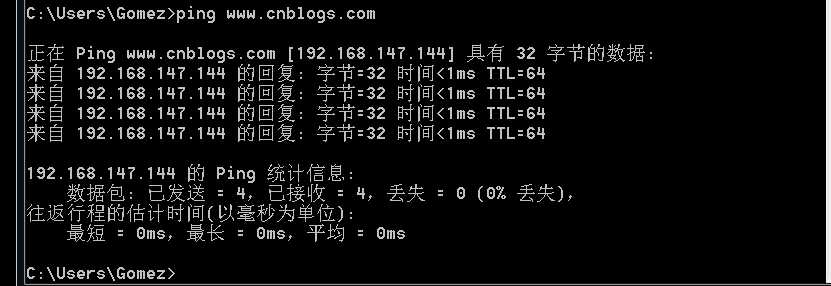

、 此时在靶机ping刚刚添加的那个缓存地址(cnblogs),显示IP地址攻击机的IP也就是我的Kali的IP,发现收到的回复是来自kali而不是来自cnblogs。

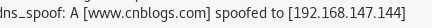

、 在ettercap上成功捕获一条访问记录:

、 现在在靶机上访问cnblogs网址时,网关会直接让其访问到kali。所以先直接执行第一个的步骤,让kali伪装成我们的教务系统。然后在靶机浏览器上输入cnblogs

、 收到账户口令信息

标签:作业 现在 .com 完成 技术 eth0 网上 ali grep

原文地址:https://www.cnblogs.com/zf011/p/9042642.html