标签:logs 安全团队 文件 应用程序 shard 加密方式 sse 影响 数据

今天客户系统数据库被勒索病毒 加密 四处寻方总结如下:

以下举例说明常见的 XTBL 和 Wallet 加密勒索软件。

病毒名称:XTBL(可以解密),Wallet(暂时无法解密)

利用手法:使用 AES 或 RSA 算法,批量加密上百种后缀文件类型或者应用程序,并且把原来的文件名后缀为: xxxxx@aol.com 、 xxxxx@india.com.wallet 。

危险等级:高危

入侵手段:远程控制协议漏洞(RDP 弱口令)、远程密码泄露,或其他升级演变的入侵方式。

病毒特征:黑客会在所有被加密文件上留下其联系方式。

XTBL 病毒感染样例:

WALLET 病毒感染样例:

解密工具 只能解 XTBL https://files.cnblogs.com/files/qtong/rannohdecryptor.zip

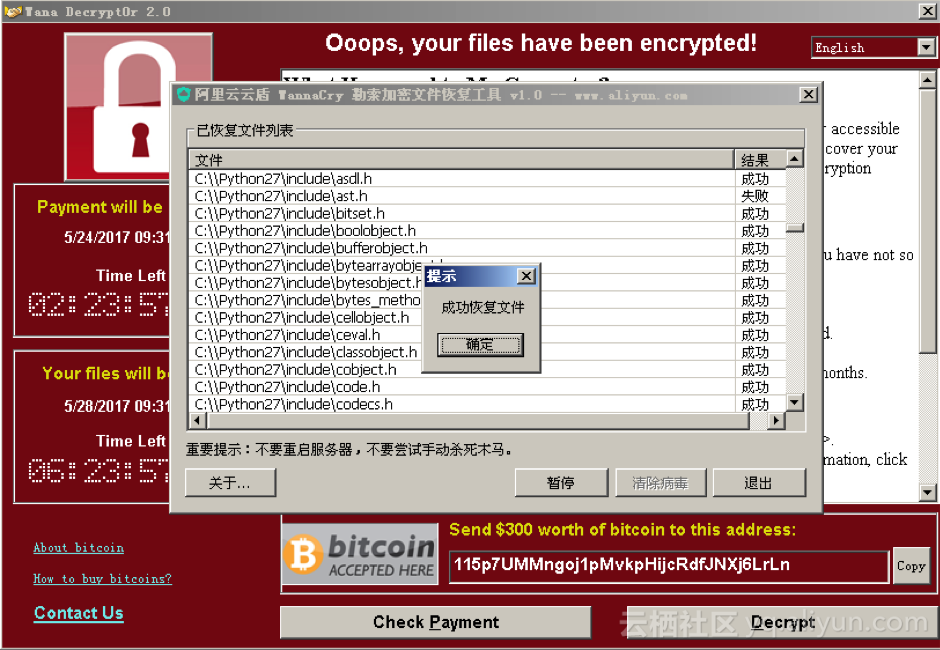

大多数情况下,被加密的文件可以被成功恢复。但可能因内存数据被二次写入,覆盖原有加密状态时的数据,导致数据恢复不成功。解密和修复文件失败,不会对操作系统造成任何影响。

阿里云安全团队强烈建议,在感染 WannaCry 勒索病毒后,不要关闭或重启操作系统,也不要手工查杀病毒,建议优先使用该修复工具尝试恢复数据。

该修复工具针对 WannaCry 勒索病毒加密方式研发,Windows 系统均可使用。

三 大厂的工具

作为安全厂商,卡巴斯基实验室破解了世界上大部分勒索病毒,更多勒索软件破解器请随时关注:

标签:logs 安全团队 文件 应用程序 shard 加密方式 sse 影响 数据

原文地址:https://www.cnblogs.com/qtong/p/9052596.html