忘记密码解决办法:

1 单用户模式

操作步骤:

1 重启linux

reboot/init 6/shutdown –r now

关机命令:poweroff/init 0

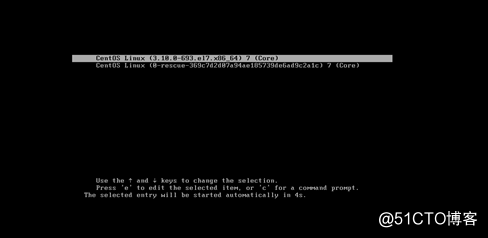

2 出现该界面时按方向键选择上面的选项,按e编辑该选项

grub:系统启动工具,可以帮助用户找到磁盘中的系统启动引导程序,引导硬盘启动、加载内核

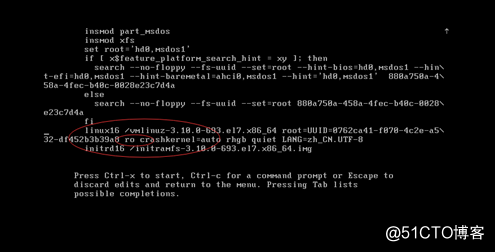

3 在编辑界面找到以linux16开头的行,使光标定位到ro(ro表示read only)

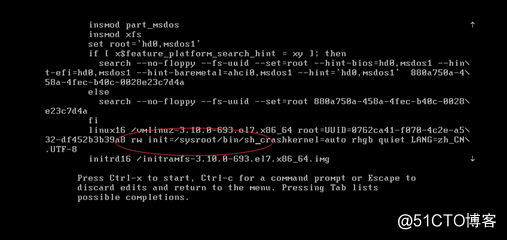

4 修改ro为rw(可读可写),并在后面再添加init=/sysroot/bin/sh(sysroot为原系统所在目录),这样系统会加载相关的程序让用户可以输入命令

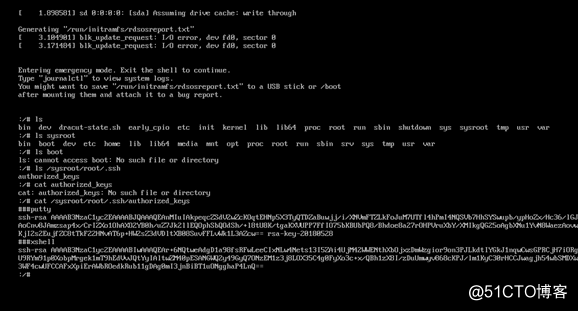

5 按提示按ctrl+x启动系统,完成后进入安全模式,此时还没有进入系统,ls查看发现sysroot目录下的文件为原来系统根目录下的内容;

由于boot分区还未挂载,所以现在无法查看boot分区的内容;

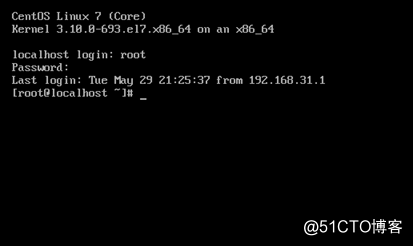

6 切换到原来的系统环境,chroot /sysroot/

切换后查看文件内容,根目录下直接root,不需要sysroot;

此时可以使用原来系统的命令;

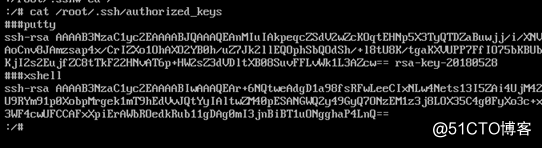

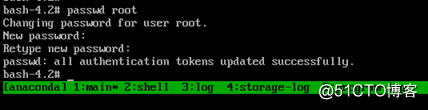

7 修改密码

由于VMware中不支持显示中文所以如图出现乱码,修改语言为en即可正常显示

8 修改完密码后必须执行图示操作,否则无法正常登录linux系统

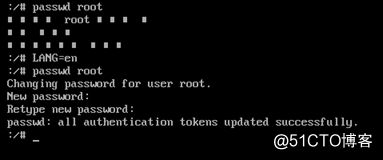

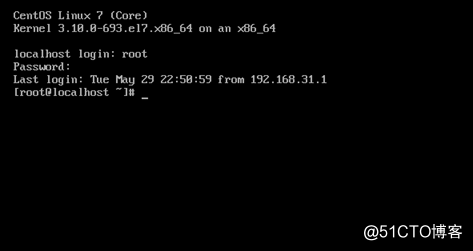

新密码登录系统

以上操作必须直接登录机器操作,无法远程实现

1.14 救援模式

运行级别:(Centos6及更早版本适用)

0 关机

1 单用户:启动时进入grub选项配置grub操作后进入单用户,单用户不需要认证

2 命令行下的多用户模式

3 命令行下的多用户模式,系统启动默认进入的级别

4 命令行下的多用户模式

5 带图形化界面的多用户模式

6 重启

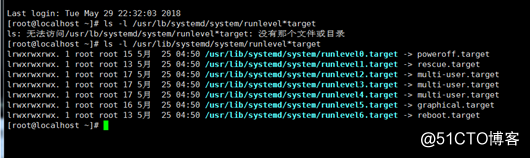

Centos7中的运行级别:

进入单用户模式必须知道grub密码或grub没有设置密码

忘记密码解决办法:

2 救援模式

操作步骤:

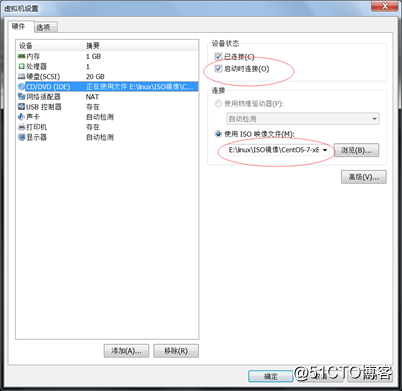

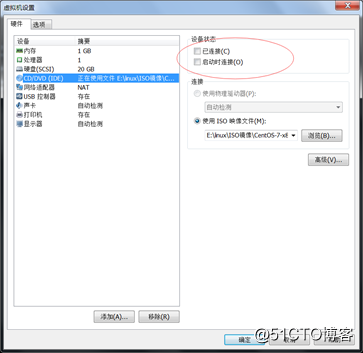

1 检查光驱相关设置,确认镜像文件

2 右键->电源->启动时进入BIOS

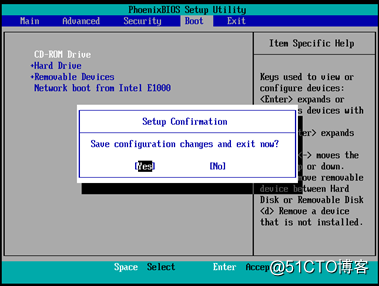

3 在boot下按说明将CD-ROM Drive设为第一启动项,然后按F10保存、退出

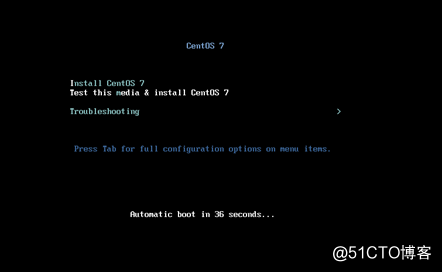

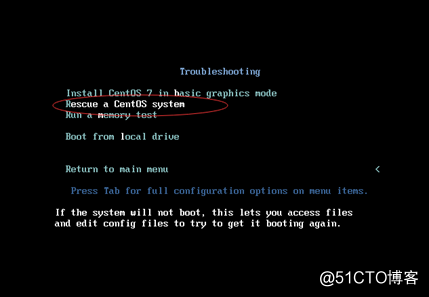

4 重启后进入原先的安装界面,选择troubleshooting,再选第二项

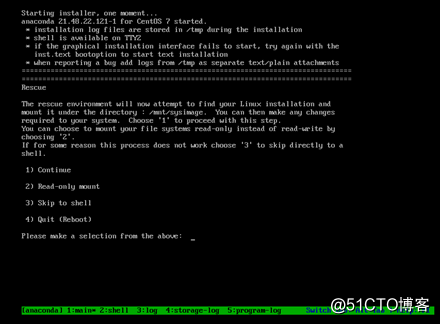

5 在该界面选择第一项,继续

6按提示按回车获得一个shell

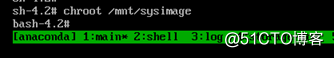

7 发现原先的系统根目录在/mnt/sysimage下,按提示切换到/mnt/sysimage/下

8 修改root密码

再次进入BIOS修改启动项 or 直接断开与CD-ROM的连接重启系统

需要exit从bash退回sh后才能执行重启系统的命令

修改密码后登录系统

1.15 克隆虚拟机

克隆:复制一台与当前机器一样的机器

克隆前要先关闭客户机

操作步骤:

1 关闭客户机

2 如图示位置右键->管理->克隆

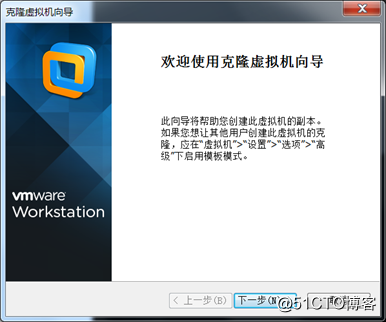

3 出现克隆欢迎向导,点下一步

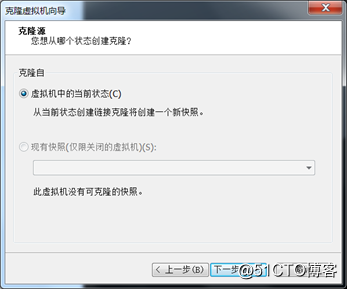

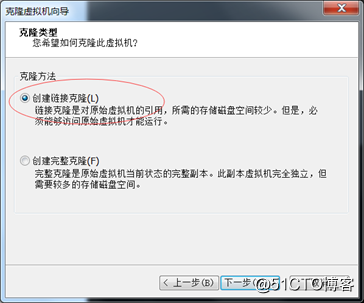

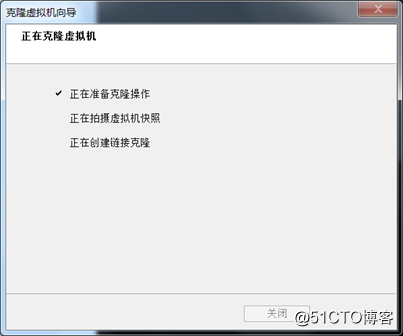

4 下一步->选择创建链接克隆

链接克隆占用空间较小,若创建完整克隆则会将整个系统的几十个G的内容都复制一份

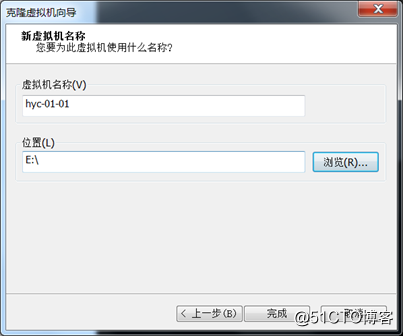

5 指定虚拟机名称和位置

6 开始克隆虚拟机,完成后关闭即可

同时开启被克隆的主机和克隆的机器时要将两台机器ip修改为不同的ip,否则会ip地址冲突

[root@localhost ~]# hostname 查看本地主机名称

localhost.localdomain

[root@localhost ~]# hostnamectl set-hostname hyc-01-01 修改主机名为hyc-01-01

退出重进后主机名生效

[root@hyc-01 ~]# cat /etc/hostname 查看主机名配置文件

hyc-01

后期实验出现问题利用先前的快照可以快速恢复

1.16 两台linux相互登录

[root@hyc-01-01 ~]# ssh 192.168.31.128 远程登录linux

The authenticity of host '192.168.31.128 (192.168.31.128)' can't be established.

ECDSA key fingerprint is SHA256:0SErfGbbc3AfFcxC92Tav9X/T/bOn8wfnvum/wnw5Xs.

ECDSA key fingerprint is MD5:b7:d4:e4:4a:4a:33:29:99:1a:2e:45:94:d9:40:17:fb.

Are you sure you want to continue connecting (yes/no)? y

Please type 'yes' or 'no': yes

Warning: Permanently added '192.168.31.128' (ECDSA) to the list of known hosts.

root@192.168.31.128's password:

Last login: Wed May 30 20:57:07 2018 from 192.168.31.1

[root@hyc-01 ~]# w 查看当前哪些用户在登录

21:42:53 up 1:01, 3 users, load average: 0.00, 0.01, 0.02

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

root tty1 20:42 1:00m 0.03s 0.03s -bash

root pts/0 192.168.31.1 20:57 45:25 0.01s 0.01s -bash

root pts/1 192.168.31.129 21:42 5.00s 0.04s 0.03s w

w命令:

TTY:使用的TTY类型

FROM:从哪里连接

192.168.31.1是windows主机;192.168.31.129是另一台linux虚拟机

ssh命令:

ssh username@ip

username是指用哪个用户登录,ip是指登录机器的ip;

若不指定username则默认使用当前系统的当前登录用户去登录远程的机器;

[root@hyc-01 ~]# whoami 查看当前操作的用户

Root

[root@hyc-01-01 ~]# ssh root@192.168.31.128

root@192.168.31.128's password:

Last login: Wed May 30 21:42:35 2018 from 192.168.31.129

若不做任何设置,则ssh命令默认连接远程设备的22端口

[root@hyc-01-01 ~]# ssh -p 22 root@192.168.31.128 –p指定连接对端的端口

root@192.168.31.128's password:

Last login: Wed May 30 21:54:07 2018 from 192.168.31.129

Linux间做密钥认证:

1 生成密钥对

[root@hyc-01-01 .ssh]# ssh-keygen

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa):

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /root/.ssh/id_rsa.

Your public key has been saved in /root/.ssh/id_rsa.pub.

The key fingerprint is:

SHA256:azbGjCTrvoohT/mLXmCJAur6X7A4zN/R7udg1/C+acQ root@hyc-01-01

The key's randomart image is:

+---[RSA 2048]----+

| |

| |

|. |

|o. . |

|+ + o . S .. |

|o+ + * = . +E |

|o.B + + % ..o |

|o= B o B +.... |

|oo*+Oo..oo..+. |

+----[SHA256]-----+

2 将生成的公钥放到要登录的机器上

[root@hyc-01-01 .ssh]# cat id_rsa.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDgHsNgxZt0tAGJzxJMdIDqBCbTkFGMG+j5gUAGLOyTfsoCNCqDT3r7Drtu95FQ7NwXM9Gl3Y/03m25zl4yJiAVgGtCumFT3jUs20QK64/qqWVSMcef91KrBnhs/wdya3kfYisV5QEYUEtH136W7zPWCZ9MDmPhV3QBue8Z1VcSgqnbatNqKpNrCDBUgkP49FW+RsI5mz8ZPtZknqs+x0og3gu/5cyo+kj4H3Z0RsKo7k4xLMMv8q1AKUxO0V1AiZERORNucMm0Wwrv0wWC76kOQdcSOxaNZT5y1dZ4lVh74TXPJqfcYgm1zY5Ku+/6vJR7PJYyagGQPd01+xphuIL5 root@hyc-01-01

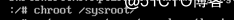

[root@hyc-01 .ssh]# vi authorized_keys

###putty

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEAnMIuIAkpeqcZSdV2wZcKOqtEHNp5X3TyQTDZaBuwjj/i/XNVmFTZLkFoJuM7UTfl4hPmI4NQSVb7HhSYSwupb/ypHoZx/Hc36/lGJ6Fho7FxS2xHg+2hXw4cNU0kAoCnv8JAmzsap4x/CrIZXo1OhAXO2YB0h/uZ7Jk2llEQOphSbQOdSh/+l8tU8K/tgaKXVUPP7FfIO75bKBUbPQ8/Bhdoe8a27rOHPVruXbY/XMIkgQG25oAgbXNu1YvN8WaezAovwZeDOSINaMhVxtjC39TsZwH4KjI2s2EujfZC8tTkF22HNvAT6p+HW2sZ3dVDltXB08SuvFFLvWk1L3AZcw== rsa-key-20180528

###xshell

ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAr+6NQtweAdgD1a98fsRFwLeeCIxNLw4Nets13I5ZAi4UjM42WWENthXbOjxzDmWzgior9on3PJLkdtIYGkJ1nqwCwsGPRCjH7iORgEJgZ4OYEa76xcX8wbcAYxRhU9RYm91p0XobpMrgek1mT9hEdVvJQtYyIAltwZM40pESANGWQ2y49GyQ7ONzEM1z3j8LOX35C4g0FyXo3c+x/QBh1zX8I/zDuUmwyv868cKPJ/lm1KyC30rHCCJwagjh54wbSMDXwaJCUuoiUBjtLsAVKFeMuA963WF4cwUFCCAFxXpiErAWbROedkRub11gDAg0mI3jnBiBT1uONgghaP4LnQ==

###hyc-01-01

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDgHsNgxZt0tAGJzxJMdIDqBCbTkFGMG+j5gUAGLOyTfsoCNCqDT3r7Drtu95FQ7NwXM9Gl3Y/03m25zl4yJiAVgGtCumFT3jUs20QK64/qqWVSMcef91KrBnhs/wdya3kfYisV5QEYUEtH136W7zPWCZ9MDmPhV3QBue8Z1VcSgqnbatNqKpNrCDBUgkP49FW+RsI5mz8ZPtZknqs+x0og3gu/5cyo+kj4H3Z0RsKo7k4xLMMv8q1AKUxO0V1AiZERORNucMm0Wwrv0wWC76kOQdcSOxaNZT5y1dZ4lVh74TXPJqfcYgm1zY5Ku+/6vJR7PJYyagGQPd01+xphuIL5 root@hyc-01-01

[root@hyc-01 .ssh]# getenforce 在要被登录的机器上检查selinux是否关闭

Permissive

[root@hyc-01-01 .ssh]# ssh root@192.168.31.128 密钥认证登录成功

Last login: Wed May 30 22:38:37 2018 from 192.168.31.128

[root@hyc-01 ~]#

原文地址:http://blog.51cto.com/12216458/2122227