标签:map 密码 com 工程 strong 协议 asc err 注入

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有:

简单应用SET工具建立冒名网站

ettercap DNS spoof

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

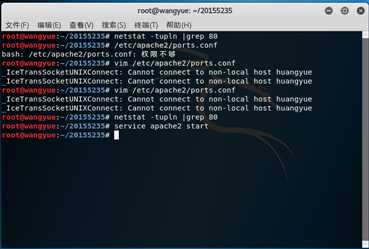

netstat -tupln |grep 80 查看80端口是否被占用,有则杀死该进程/etc/apache2/ports.conf 查看apache配置文件,修改监听端口为80端口service apache2 start

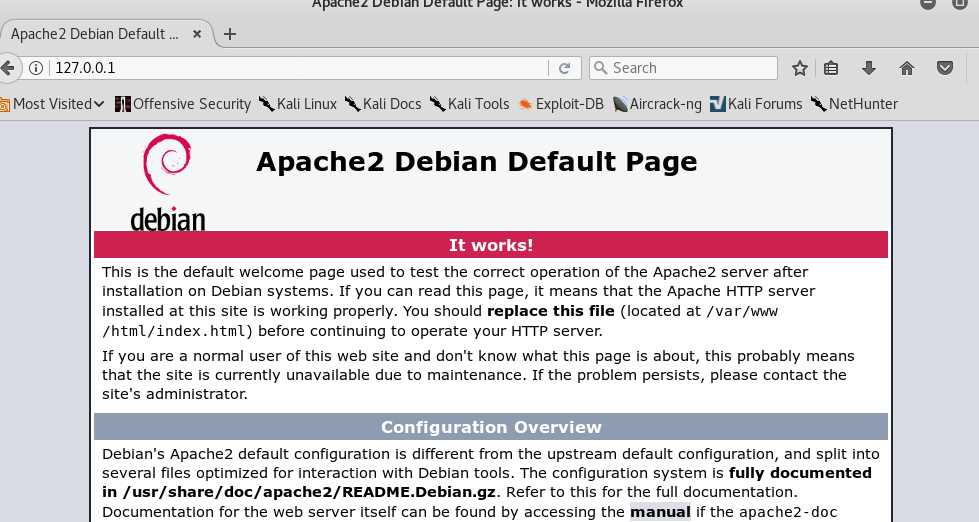

测试apache

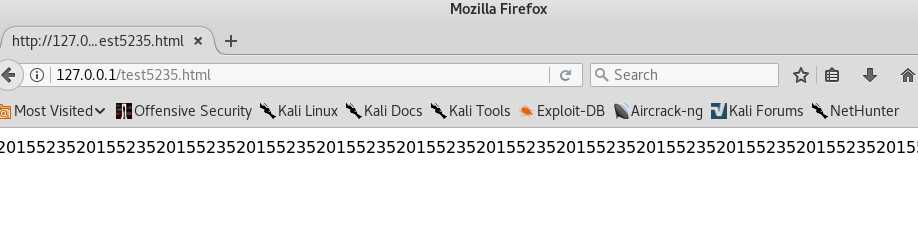

/var/www/html

测试成功

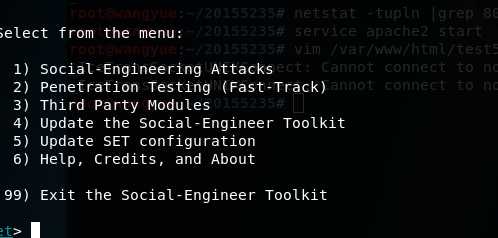

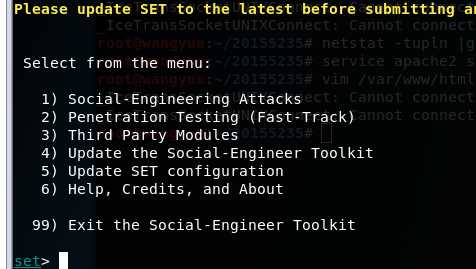

setoolkit 进入SET

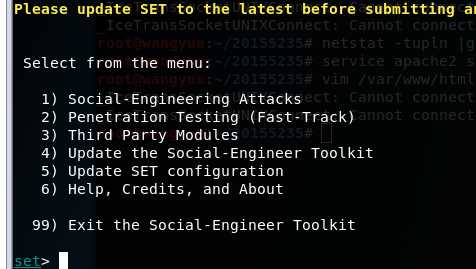

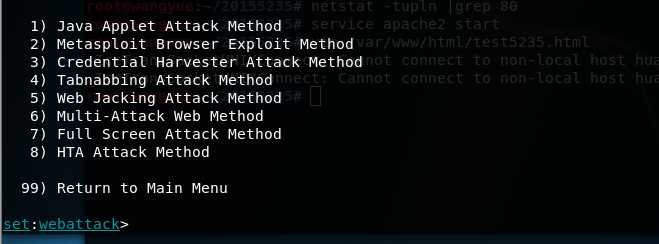

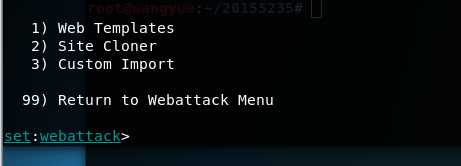

通过菜单选择建立冒名网站选项

1)Social-Engineering Attacks(社会工程学攻击)

2)Website Attack Vectors(钓鱼网站攻击)

3) Credential Harvester Attack Method(登录密码截取攻击)

2)Site Cloner(克隆网站)

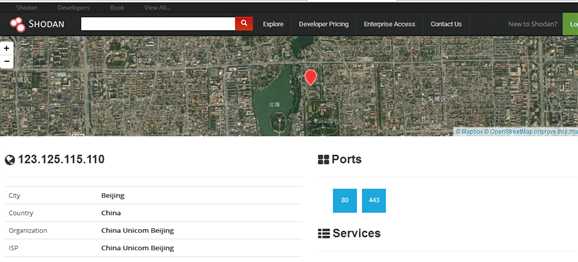

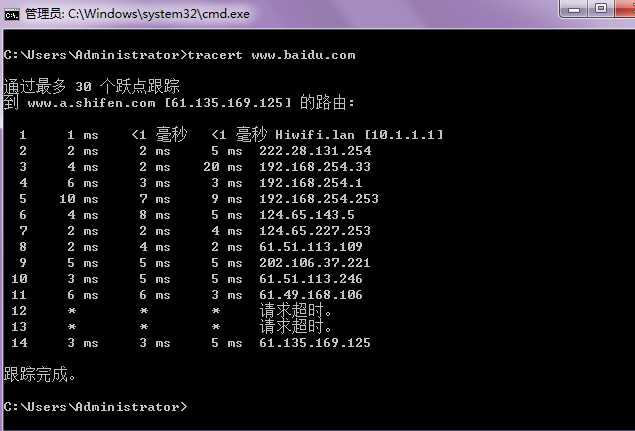

IP2Location进行查询,得:

百度的地址

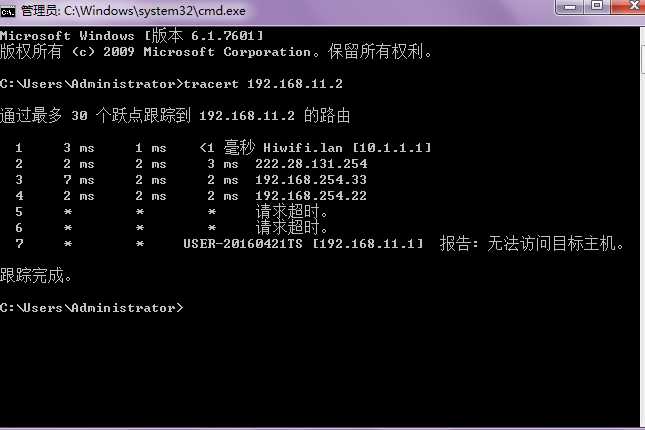

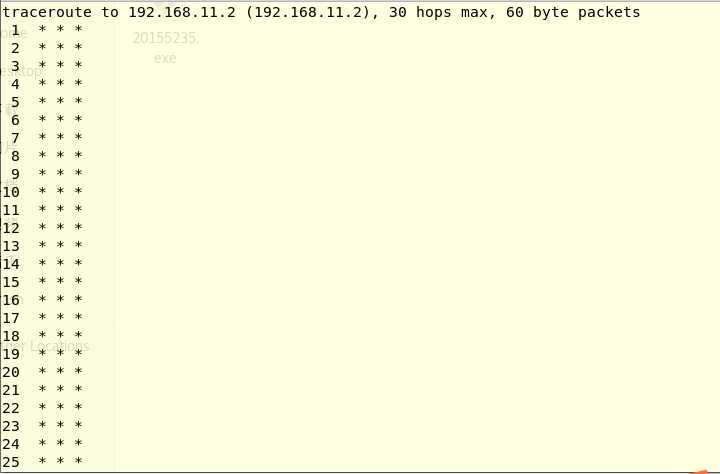

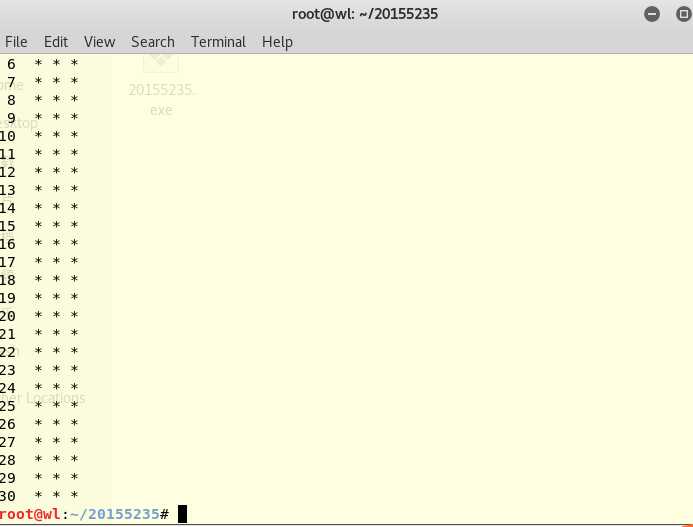

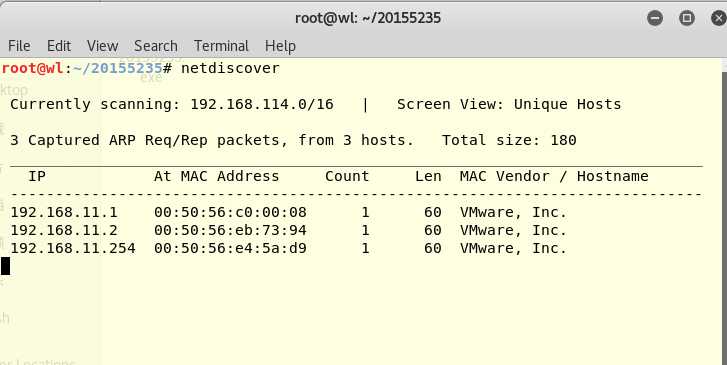

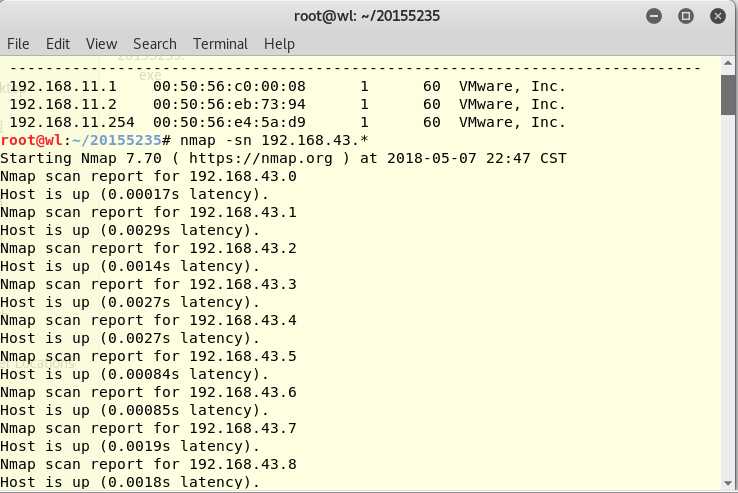

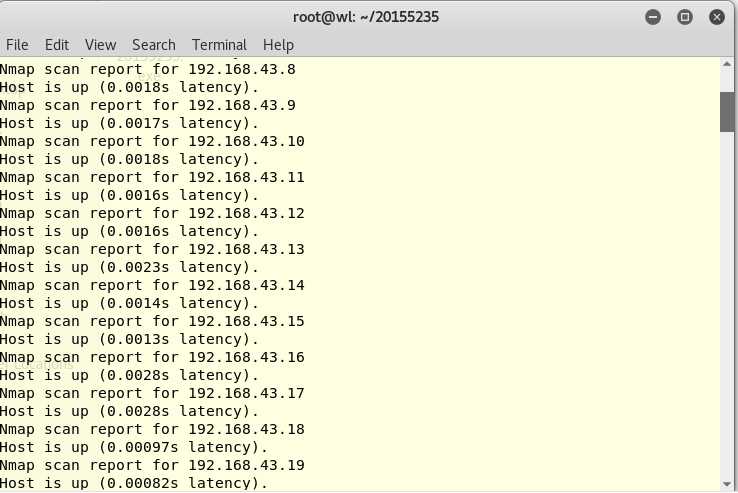

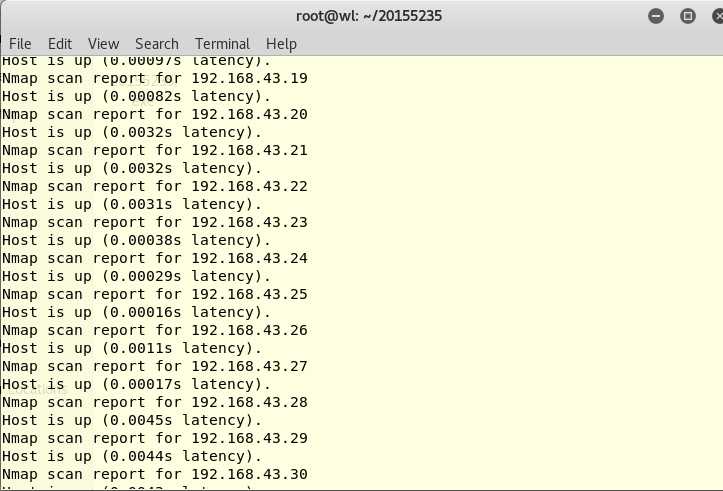

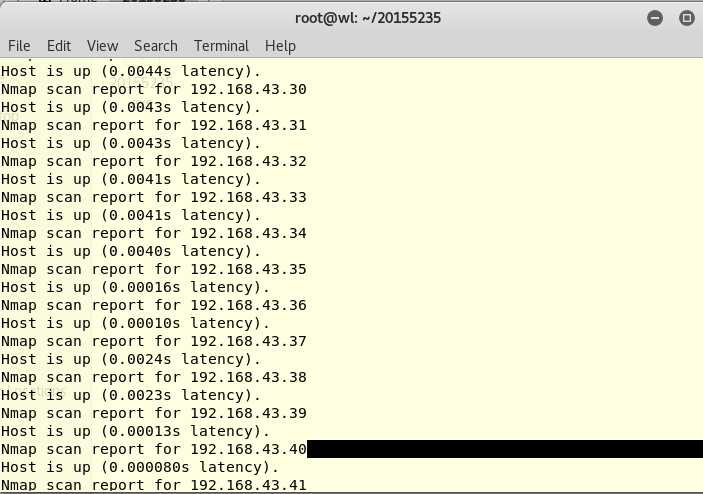

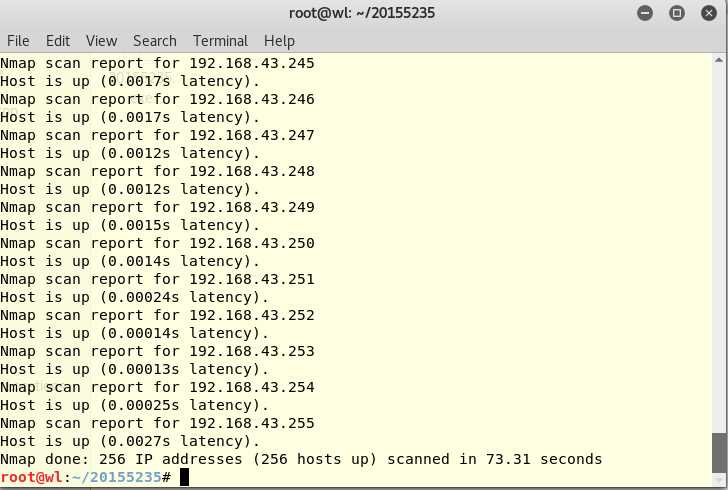

在linux下执行netdiscover,对私有网段192.168..进行主机探测

命令在图中

完美

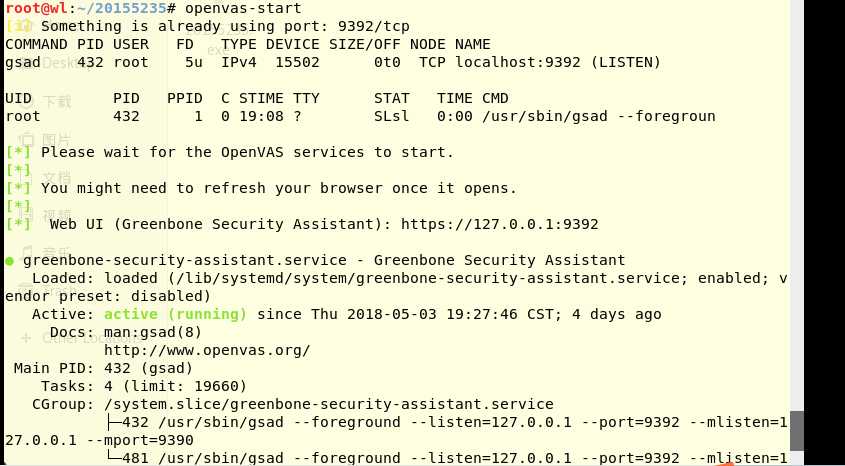

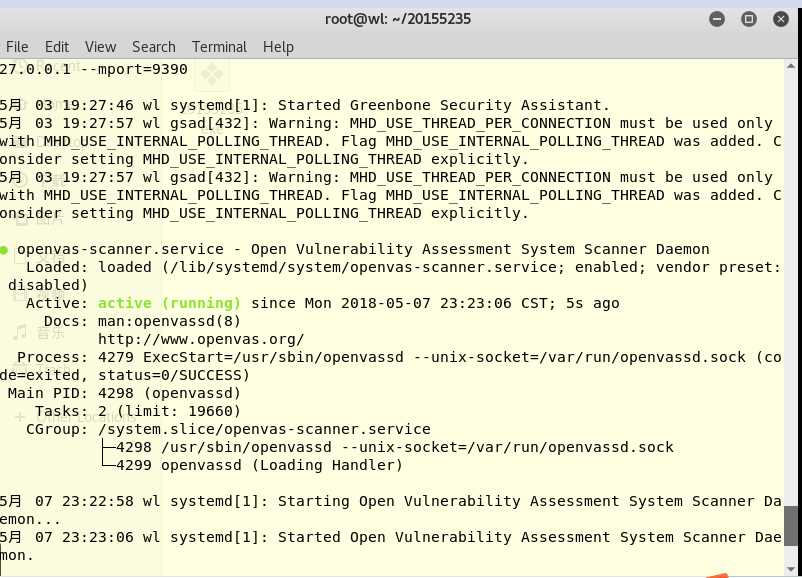

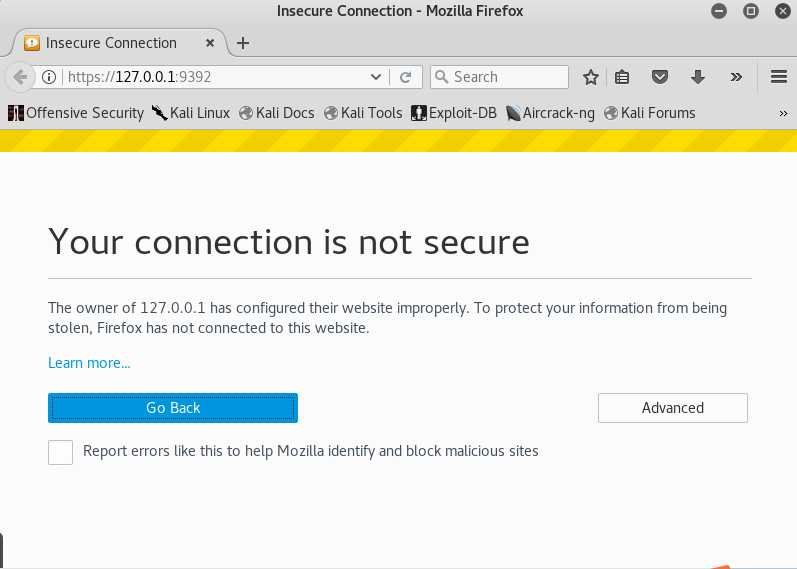

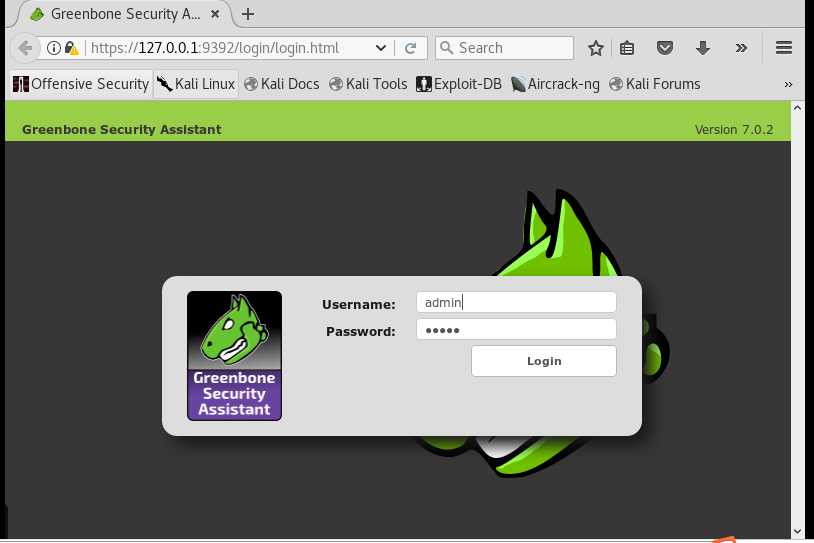

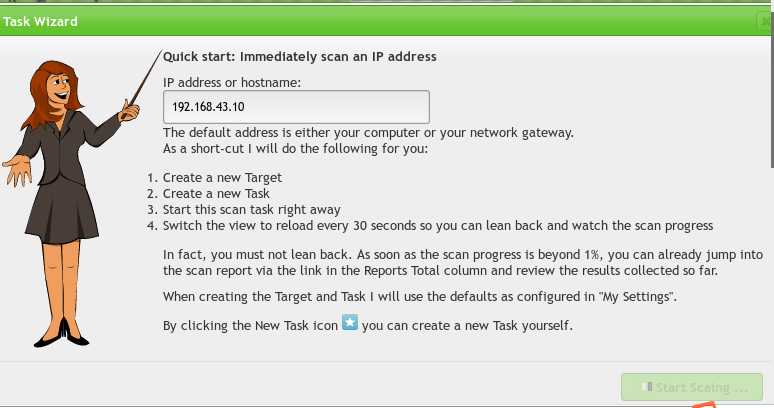

openvas-check-setup,检查安装状态,显示error,在20155232李书琪同学的博客中找到解决办法,并解决openvas-start后,打开浏览器https://127.0.0.1:9392:

感觉实验哪里怪怪的,但是今天实在做的脑壳疼,明天再改吧

标签:map 密码 com 工程 strong 协议 asc err 注入

原文地址:https://www.cnblogs.com/WYjingheng/p/9116129.html