标签:Struts2 Web安全 云安全 应用安全分析 Struts Scan

一、Apache Struts 2漏洞背景2017年3月6日,Apache Struts 2被曝存在远程命令执行漏洞。在使用基于Jakarta插件的文件上传功能条件下,恶意用户可以通过修改HTTP请求头中的Content-Type值构造恶意代码,在服务器上执行系统命令,完全控制该服务器,最后达到挖矿、对外攻/击、数据窃取勒索、篡改为菠菜站等目的。漏洞利用所需组件默认启用,风险等级为高危。

(1)临时解决方案:删除commons-fileupload-x.x.x.jar文件(会造成上传功能不可用)。

(2)根本解决方案:升级版本至Apache Struts 2.3.32 或 Apache Struts 2.5.10.1 以消除漏洞影响。涉及版本变更,升级前应做好数据备份。

补丁地址:

Struts 2.3.32: https://github.com/apache/struts/releases/tag/STRUTS_2_3_32

Struts 2.5.10.1: https://github.com/apache/struts/releases/tag/STRUTS_2_5_10_1

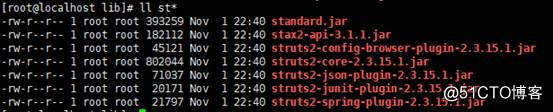

查看web目录下/WEB-INF/lib/目录下的struts2-core-x.x.x.jar文件,如果x代表的版本号在2.3.5到2.3.31 以及2.5到2.5.10之间且未修改默认配置则存在漏洞。

使用场景:在主机外围验证漏洞存在与否。

使用前提:需要主机有python环境,如何安装自行百度。

(1)【推荐】Lucifer原创在GitHub: https://github.com/Lucifer1993/struts-scan

(2)在百度网盘备份了一份:https://pan.baidu.com/s/1ji8uTB73gXMFaTyW5r6Jbg 密码:99f4

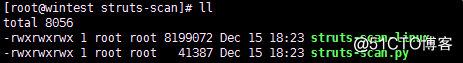

(1)将下载的安装包上传到云主机任意目录下,我上传到/root/struts-scan/

(2)使用方法:

? python struts-scan.py http://example.com/index.action 检测

? python struts-scan.py -u http://example.com/index.action -i struts2-045 进入指定漏洞交互式shell

? python struts-scan.py -f url.txt 批量检测

示例:python struts-scan.py http://www.baidu.com

注意:如果python报错:

Traceback (most recent call last):

File "struts-scan.py", line 13, in <module>

from termcolor import cprint

ImportError: No module named termcolor根据报错,执行如下命令后解决:

yum install python-pip

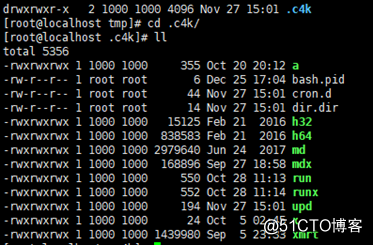

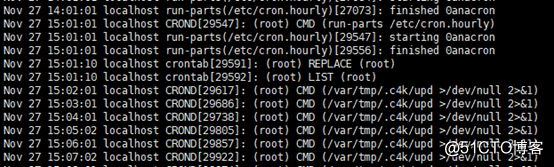

pip install termcolor1.2017-12-25 某一云租户的CPU持续较高,经过排查是一个名为md的恶意进程,位置/var/tmp/.c4k/,且在crontab里加了定时任务。

2.微步在线坚定为比特币挖矿木/马:

3.网站目录下/WEB-INF/lib/目录下,发现了存在漏洞struts2库2.3.15。

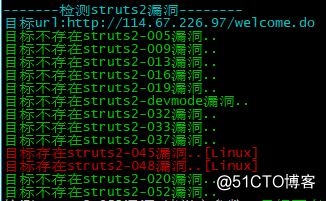

利用struts scan判断存在struts2-045、struts2-048漏洞

4.本文列出的为关键步骤,其实分析过程中我们还分析了弱口令爆破、/var/log/secure日志、配置文件server.xml等,常规分析参考我的Linux入/侵分析三部曲。

终于最后聚焦到struts2漏洞,从此此漏洞可以作为网站类主机入/侵溯源分析的一个检查点,列入TSG(Troubleshooting Guide),提高效率。

标签:Struts2 Web安全 云安全 应用安全分析 Struts Scan

原文地址:http://blog.51cto.com/winhe/2124726