标签:远程 国家 序列 细节 img app def 准备 漏洞

2017 年 9 月 14 日,国家信息安全漏洞共享平台( CNVD )收录了 JBOSS Application Server 反序列化命令执行漏洞( CNVD-2017-33724,对应 CVE-2017-12149 ),远程攻击者利用漏洞可在未经任何身份验证的服务器主机上执行任意代码。

漏洞细节和验证代码已公开,近期被不法分子利用出现大规模攻击尝试的可能性较大。

1). 环境准备

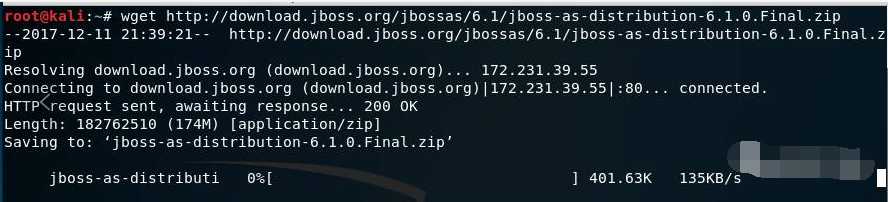

JBOSS 下载地址:http://download.jboss.org/jbossas/6.1/jboss-as-distribution-6.1.0.Final.zip

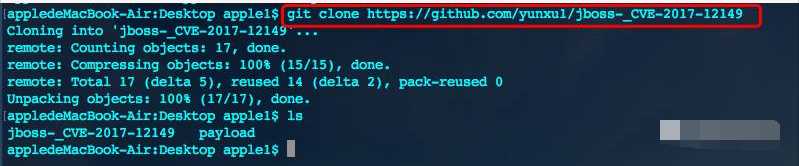

EXP 下载地址:https://github.com/yunxu1/jboss-_CVE-2017-12149

2). 环境搭建

第一步:下载 JBOSS 环境,并解压

wget http://download.jboss.org/jbossas/6.1/jboss-as-distribution-6.1.0.Final.zip

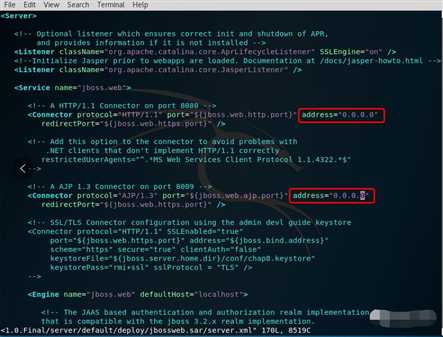

第二步:修改配置文件,使网络中的主机都能访问 JBOSS

vim ~/jboss-6.1.0.Final/server/default/deploy/jbossweb.sar/server.xml

第三步:启动JBOSS

./jboss-6.1.0.Final/bin/run.sh

第四步:下载EXP

git clone https://github.com/yunxu1/jboss-_CVE-2017-12149

6.JBoss5.x6.x 反序列化漏洞(CVE-2017-12149)复现

标签:远程 国家 序列 细节 img app def 准备 漏洞

原文地址:https://www.cnblogs.com/bmjoker/p/9157240.html