标签:src 自己的 安全性 gps 社区 get 直接 假设 自己

互联网路由系统容易受到攻击,这是一个问题。但问题的严重程度如何,以及它随着时间的推移如何演变?

当谈到MANRS时,这些并不是假设性问题

路由安全性的相互约定准则(MANRS)是由互联网协会协调的社区驱动型举措,提供了最低限度的低成本和低风险行动,这些行动合起来可以帮助提高路由基础设施的弹性和安全性。

虽然在运营商加入该计划时进行检查,但持续衡量“MANRS准备”(MR)和增加透明度对于努力的声誉至关重要。

我们需要能够更好地理解路由不安全状态及其演变过程。这需要支持问题陈述,展示我们的努力的效果,并查看问题所在。这是MANRS天文台的想法,一个工具,人们可以看到如何根据MANRS准备就路由安全性演变为特定的网络,经济或地区。

那么,我们可以观察到,鉴于我们的工具是被动测量?

不幸的是,我们无法以100%的保证来衡量MANRS的准备情况,这需要对路由器配置进行现场检查-但是我们可以通过查看与MANRS四项行动相关的公开可用数据得到一个很好的指示:

过滤需要网络运营商确保他们自己的公告和从客户到邻近网络的公告的正确性。为了说明这一行动的实施情况,我们可以查看由网络或其客户泄露或劫持的路由。有几种工具提供这样的信息,例如BGPStream(基于RIPERIS和BGPlay)。

反欺骗要求网络运营商实施一个系统,以阻止其客户和自己的基础设施具有欺骗性源IP地址的数据包。可以查看CAIDA的Spoofer数据库并查找指示网络及其客户端的可欺骗IP块的测试。

协调要求网络运营商维护全球可访问的最新联系信息,我们可以通过查看RIR,IRR和/或PeeringDB中的联系注册来检查。

全局验证需要网络运营商公开记录旨在通告给外部方的路由策略,ASN和前缀。为了评估这一点,我们可以测量在IRR中注册的相应路线的公告的百分比,或在RPKI存储库中注册的有效ROA。我们还可以查看运营商是否在IRR中记录了他们的路由策略。

度量

对于其中一些行动,设计和计算指标很简单。对于其他人来说,不那么重

例如,通过过滤,我们是否根据事件的影响(例如路线劫持)(这种事件产生多少残骸)或一致性(事件是否证明该行为未得到正确实施)来计算度量标准,?就后者而言,1或1,000个前缀是否被劫持并不重要-无论如何,这意味着缺少过滤。由于这个项目的目标是评估准备情况,我们采取第二种方法。

在我们的模型中,路由事件的权重取决于与罪魁祸首的距离。这意味着如果一次劫持发生在网络外几跳之内,那么与其直接邻居造成事件的情况相比,这被认为是一个不太严重的错误。

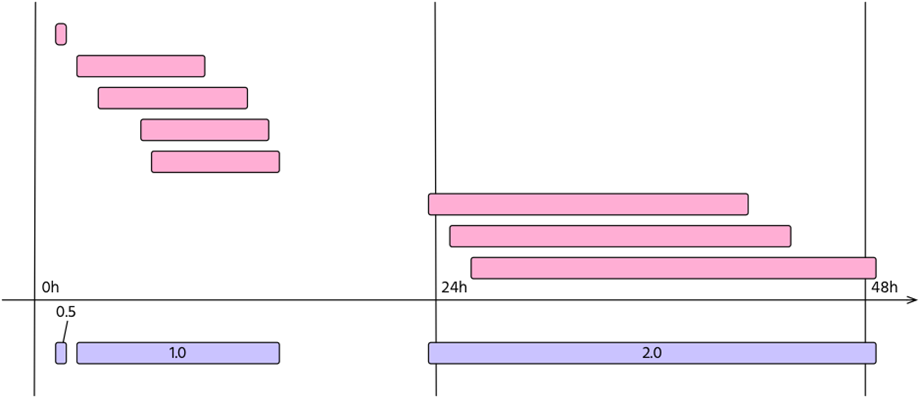

不采取行动会受到惩罚。事件发生的时间越长,评级越重。例如:

<30分钟->重量=0.5

<24小时->重量=1.0

<48小时->体重=2.0

此外,多个路由更改可能是相同配置错误的一部分。因此,具有相同时间跨度的相同重量的事件会合并成一个事件。如图所示。

路由更改或事件(粉红色)可能是同一事件(紫色)的一部分。在这种情况下,一名操作员分别经历了三次事故,持续时间分别为29分钟,13小时和25小时。得到的度量将是M=0.5+1+2=3.5。

基于这种方法,对于MANRS的每一项行动,我们都可以设计一个综合MR指数,并定义可接受,可接受和不可接受的阈值,通知成员与MANRS相关的安全态势。

而且由于我们使用的是被动测量,因此我们可以计算互联网中所有60K+AS的指标并随着时间的推移进行跟踪。(黑客周刊)

网络路由系统容易受黑客攻击,我们怎样测量路由的安全性?

标签:src 自己的 安全性 gps 社区 get 直接 假设 自己

原文地址:https://www.cnblogs.com/bjzb/p/9188904.html