标签:方法 bubuko 分享图片 hash 基于 加密 信息 md5 情况下

定义

是一个将任意长度的消息映射成固定长度输出的函数

Hash函数是一个具有压缩功能的函数

安全性

对Hash函数的攻击实际就是 寻找一对碰撞 的过程

如果Hash函数 H 设计得“好”,对给定x,要想求得相应的散列值,必须通过计算H(x)才行。如果想绕过 H,而采用其他方法计算出散列值是非常困难的。即使在已知若干散列值H(x1),H(x2),…的情况下,仍是困难的,因此有H(x1)+H(x2)≠H(x1+x2) ,H(x1)H(x2)≠H(x1x2)

生日攻击告诉我们:为了能达到n-bit的安全性,你所选择的Hash函数的散列值长度应该是2n。如果你想让攻击者成功破译的可能性低于1/280,那么应该使用散列值长度是160-bit的Hash函数

著名的Hash函数MD5,SHA-0,SHA-1,SHA-2,SHA-3

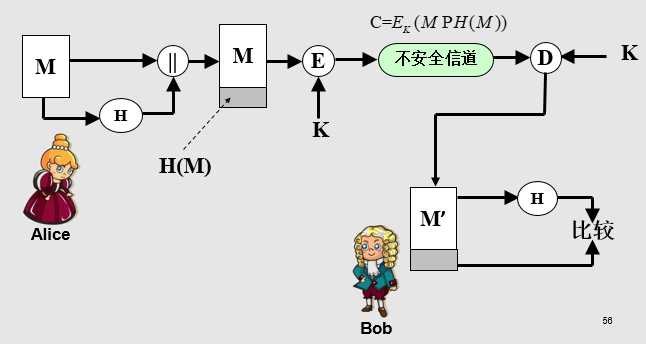

消息认证

消息认证,又称数据源认证,它的重要目标

主要技术

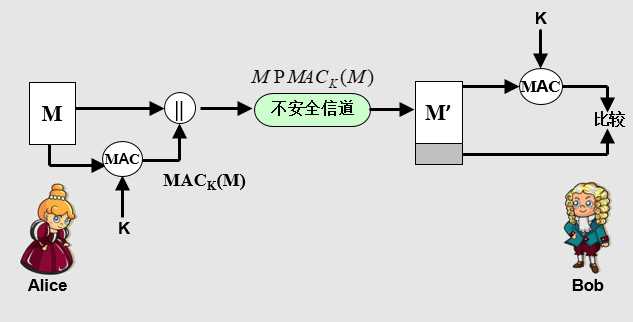

基于MAC的认证 (续)

如果Bob计算得到的MAC与接收到的MAC一致,则说明:

Alice发送的消息未被篡改

Alice不是冒充的

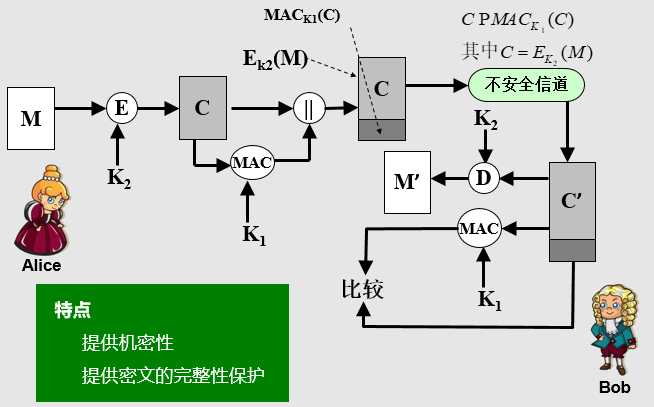

提供机密性的消息认证(方案一)明文M先被加密,再与MAC一起发送

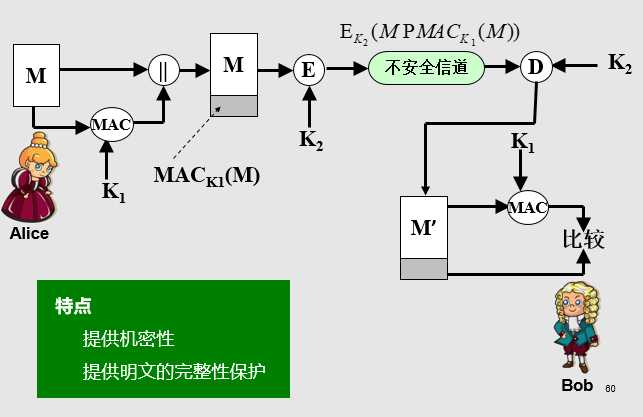

提供机密性的消息认证(方案二)明文M与MAC被一起加密

通常,我们希望直接对明文进行认证,因此 方案2 的使用方式更为常用

标签:方法 bubuko 分享图片 hash 基于 加密 信息 md5 情况下

原文地址:https://www.cnblogs.com/FZfangzheng/p/9214317.html