标签:图形用户界面 工作 审核 UI 漏洞扫描 开发 恶意软件 链接 内容

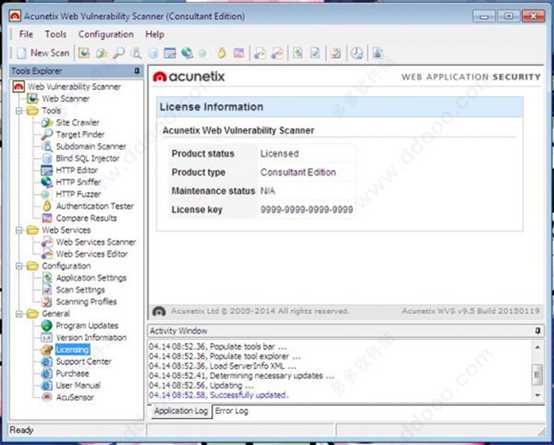

Acunetix WVS全称Acunetix Web Vulnerability Scanner,他是一个网站及服务器漏洞扫描软件。拥有一个操作方便的图形用户界面,并且能够创建专业级的Web站点安全审核报告,可以检查Web应用程序中的漏洞,如SQL注入、跨站脚本攻击、身份验证页上的弱口令长度等。

本次提供的Acunetix WVS 10版本可以扫描的漏洞比较多,功能比较全,重新设计的基于Web的用户界面,让用户使用和管理更加容易,从而更高效地工作并降低成本。

功能特点:

1、自动的客户端脚本分析器,允许对 Ajax 和 Web 2.0 应用程序进行安全性测试。

2、业内最先进且深入的 SQL 注入和跨站脚本测试

3、高级渗透测试工具,例如 HTTP Editor 和 HTTP Fuzzer

4、可视化宏记录器帮助您轻松测试 web 表格和受密码保护的区域

5、支持含有 CAPTHCA 的页面,单个开始指令和 Two Factor(双因素)验证机制

6、丰富的报告功能,包括 VISA PCI 依从性报告

7、高速的多线程扫描器轻松检索成千上万个页面

8、智能爬行程序检测 web 服务器类型和应用程序语言

9、Acunetix 检索并分析网站,包括 flash 内容、SOAP 和 AJAX

10、端口扫描 web 服务器并对在服务器上运行的网络服务执行安全检查

11、可导出网站漏洞文件

使用教程:

一、配置测试扫描信息

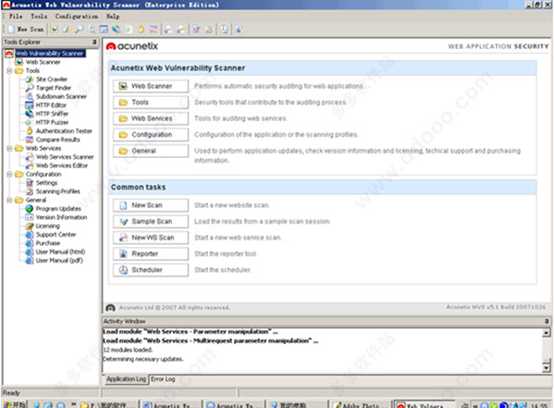

1、点击进入“Acunetix Web Vulnerability Scanner 5.exe”,主体界面:左侧是工具。

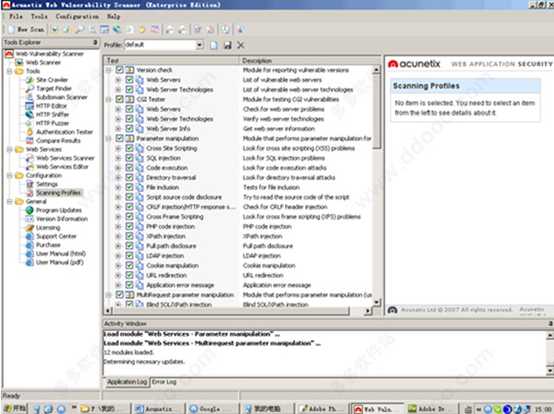

2、选中左边工具Configuration下的Scanning Profiles,主界出现测试扫描信息的选项目列表。全选所有的项目,并保存。

二、进行网站测试

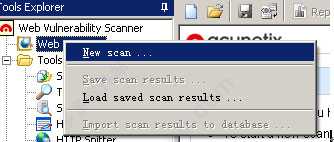

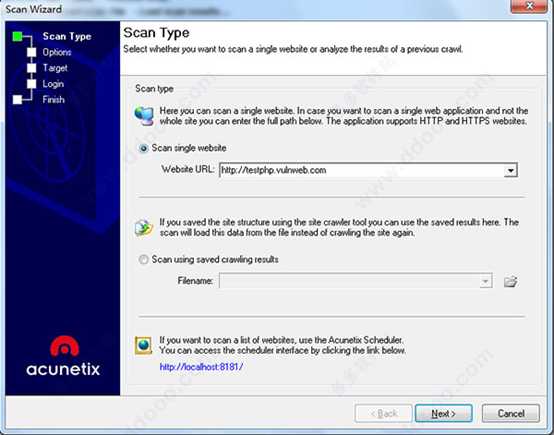

1、选择“Tools Explorer”下的“Web Scanner”,鼠标右键出现选项菜单,选择“ New scan”

弹出“Scan Wizard”扫描向导,输入您所要测试的网址

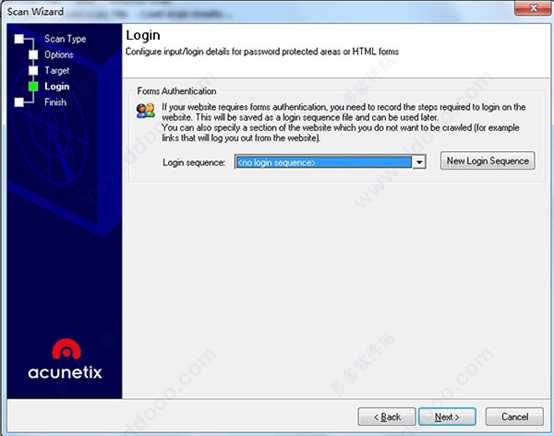

然后一直点击下一步,如果要测试的网站是需要登陆才能进入的web,则配置一下登陆信息,点击“New Login Sequence”按照步骤一步一步登陆,让软件记录下你的登录信息。完成之后继续next。

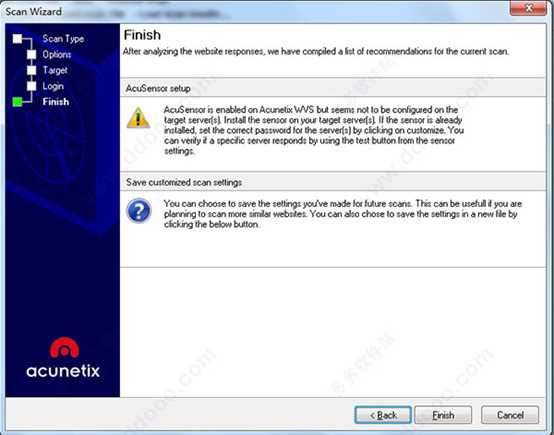

当出现下图的操作时,则说明准备工作已经做好,点击“finish”按钮,可以开始扫描

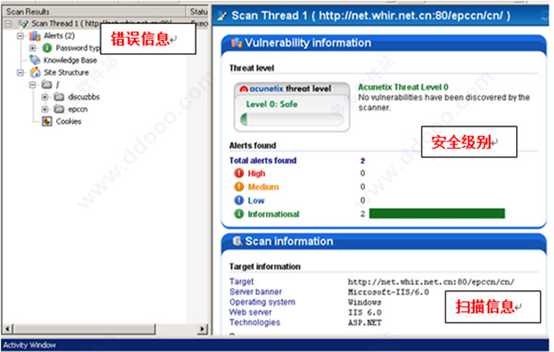

扫描结束后如下图所示:

三、生成测试报告

扫描结束之后,需要保存为报告。

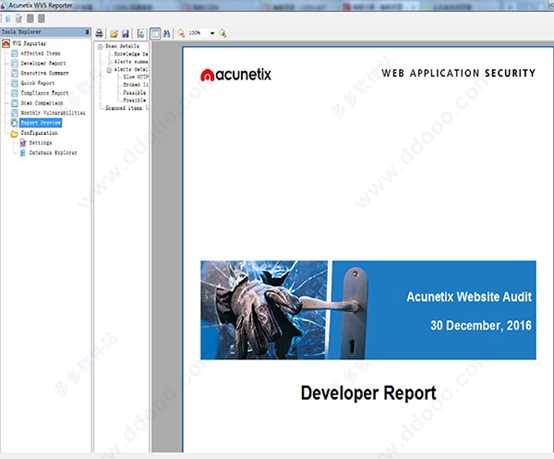

1、点击Actions->Generate Report 进入Acunetix WVS Reporter, 点击Report Preview,可以看到报告预览,如下所示:

2、保存方法有两种:

a:点击按钮来进行保存,但这种方法只能保存为pre后缀名的文档。

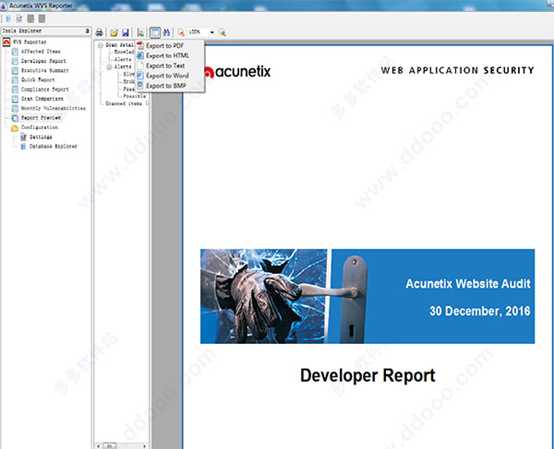

b:点击按钮来进行保存,效果如下图所示,该方法可以保存为多种格式的报告文档,非常方便。

Acunetix WVS 10更新特性:

1、登录保护页面的自动扫描 。一个网站最有可能被攻击和容易受到攻击的区域往往是那些需要用户登录的区域。 因此对的Acunetix最新版本现在可以自动地和轻松浏览复杂的验证区域,不再需要经常需要手动干预。 这包括可以扫描使用单点登录(SSO)和基于OAuth认证的Web应用程序。

2、检测WP核心和WP插件的漏洞。 可以检测超过1200个WordPress 核心和插件的漏洞,目前全球市场上没有其他扫描器可以检测这么多的WordPress漏洞。 WordPress网站已经超过了7400万,在WordPress核心发现一个漏洞,或甚至在某一个插件的漏洞都可用于攻击数百万的个人网站。

3、支持各种开发架构和Web服务 。许多企业级,任务关键的应用程序基本都是使用Java框架或Ruby on Rails建立的。第10版经过精心设计,可精确抓取扫描和使用这些技术构建的Web应用程序。 另外随着不断上升的HTML5单页面的应用程序和移动应用,Web服务已经成为一个显著的攻击向量。 新版本改进了对使用WSDL和WCF描述基于SOAP的Web服务支持,使用WADL定义自动扫描RESTful Web服务。其“深度扫描”爬行引擎可以非常迅速的分析同时使用Java框架和Ruby on Rails开发的Web应用程序。

4、检测恶意软件和钓鱼网址 Acunetix WVS 10将附带一个URL的恶意软件检测服务, 这是用来分析所有的扫描过程中找到的外部链接,针对不断更新的恶意软件和钓鱼网址数据库,这项恶意软件检测服务利用了谷歌和Yandex的安全浏览数据库。

5、支持外部第三方工具。如Fiddler、Burp Suite和Selenium IDE,以加强业务逻辑测试和手动测试和自动化的工作流。

标签:图形用户界面 工作 审核 UI 漏洞扫描 开发 恶意软件 链接 内容

原文地址:https://www.cnblogs.com/dengjun153010183/p/9242771.html