标签:字符串 伪造 inf 需要 源地址 占用 失效 释放 href

参考文章,感谢原博主的分享与总结; https://blog.csdn.net/qzcsu/article/details/72861891 https://www.cnblogs.com/Andya/p/7272462.html https://blog.csdn.net/hacker00011000/article/details/52319111

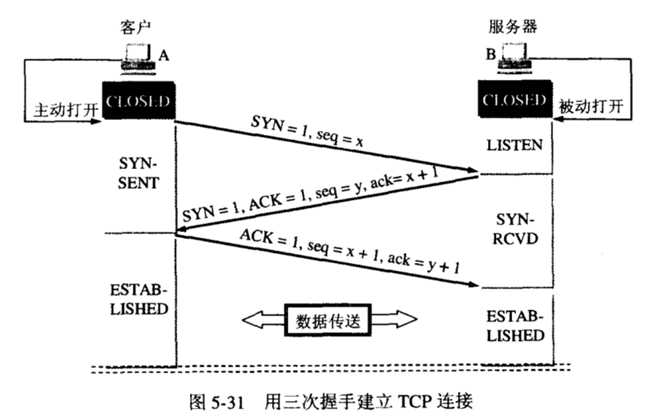

假设A是客户端,B是服务端

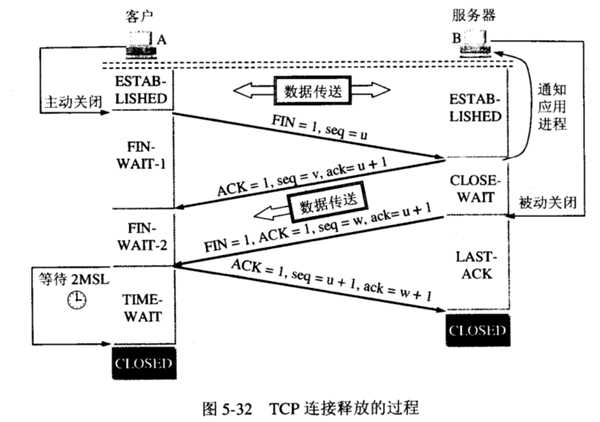

假设A是客户端,B是服务端,A等待2MSL有如下原因,一般2-4分钟

======================================================================================

越努力,越幸运,加油

标签:字符串 伪造 inf 需要 源地址 占用 失效 释放 href

原文地址:https://www.cnblogs.com/qrrlinux/p/9291129.html