标签:NPU 规则 内网 nat表 脚本 分享 ted 使用命令 oca

1、iptables案例

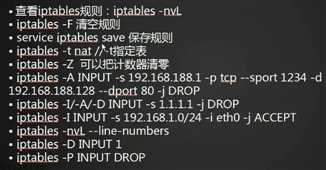

查看iptables规则:iptables -nvL

iptables -F:清空规则

services iptables save:保存规则

iptables -t nat:指定表

iptables -Z:把所有计数器清零

iptables -nvL --line-number:显示规则行号

iptables -P INPUT DORP:设置iptables的默认规则

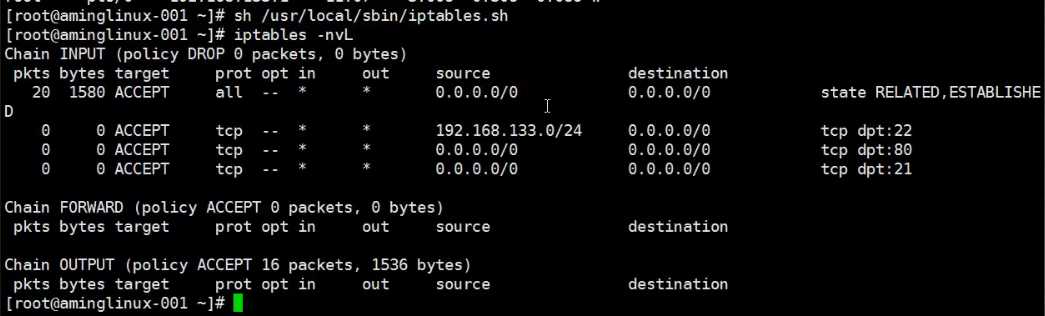

案例1:放行21、80端口,且只有192.168.133.0/24网段的IP地址可以访问22端口

vim /usr/local/sbin/iptables.sh

#/!/bin/bash

ipt="/usr/local/iptables"

$ipt -F 清空规则

$ipt -P INPUT DROP 进方向的默认规则为dorp

$ipt -P OUTPUR ACCEPT 出方向的默认规则为accept

$ipt -P FORWARD ACCEPT forward的默认规则为accept

$ipt -A INPUT -m state RELATED,ESTABLISHED -j ACCEPT 放行建立连接所需的数据包

$ipt -A INPUT -s 192.168.133.0/24 -p tcp --dport 22-j ACCETP 放行源地址为192.168.133.0/24,目的端口为22的数据包

$ipt -A OUTPTU -p tcp --dport 80 -j ACCEPT 放行目的地址为80的数据包

$ipt -A OUTPTU -p tcp --dport 21 -j ACCEPT 放行目的地址为22的数据包

写脚本的原因是在上述命令中有默认为dorp的规则,如果不使用脚本直接使用命令行,在执行完默认dorp这条命令之后,远程连接会断开,而使用脚本,在断开之后,由于后续有放行22端口的命令,所以执行完脚本之后依然可以使用远程连接。

sh /usr/local/sbin/iptables.sh 执行上述脚本

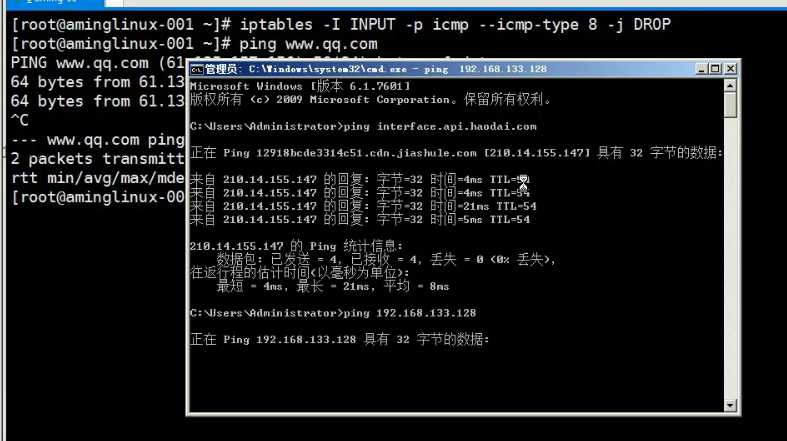

案例2:本机ping其他设备可以ping通,其他设备ping本机无法ping通

iptables -I INPUT -p icmp --icmp-type 8 -j DORP

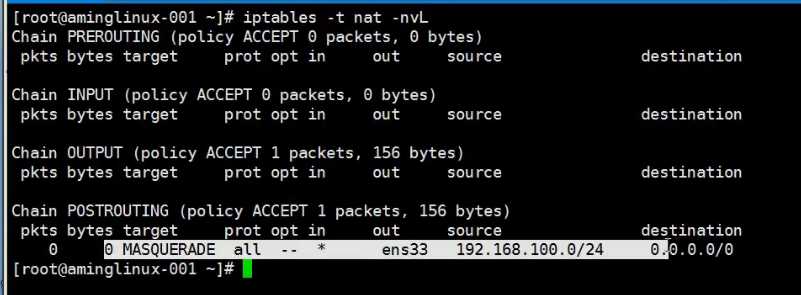

2、iptables nat表应用

场景:A设备有两块网卡,外网网卡ens33(192.168.133.130)、内网网卡ens37(192.168.100.1),B设备只有ens37(192.168.100.100),可以和A设备的ens37通信

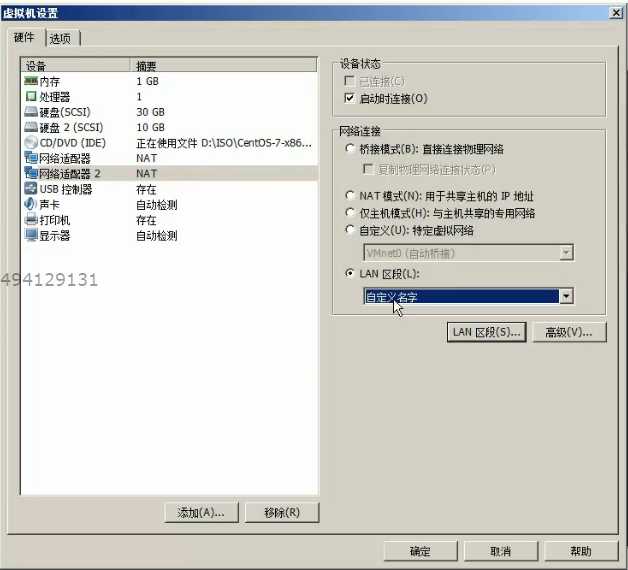

1、在做设备之前需要提前克隆一台设备作为B设备

2、给A设备增加一块网卡,网络连接方式选择LAN区段(需要添加LAN区段),B设备的网卡也选择LAN区段

3、给A和B的ens37网卡配置IP地址,如果网络不通可以使用mil-tool ens37查看ens37的连接状态

需求1:让B设备可以上网

1、A机器打开路由转发:

echo “1” > /proc/sys/net/ipv4/ip_forward

此文件值默认为0,表示不转发,设置为1后开启路由转发

2、添加规则:

iptables -t nat -A POSTROUTING -s 192.168.100.0/24 -o ens33 -j MASQUERADE

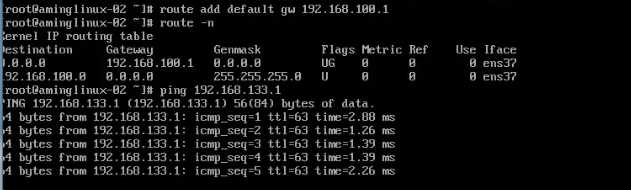

3、B设备设置网关为192.168.100.1,此时就可以ping通外网了

需求2:C机器只能和A机器通信,让C机器可以直接连通B机器的22端口

1、A上打开路由转发

echo “1”>/proc/sys/net/ipv4/ip_forward

2、添加规则,添加规则之前建议删除之前的规则

iptables -t nat -A PREROUTING -d 192.168.133.130 -p tcp --dport 1122 -j DNAT --to 192.168.100.100:22 将进来方向的目标地址为192.168.133.130,端口为1122的包转发到192.168.100.100的22端口

iptables -t nat POSTROUTING -s 192.168.100.100 -j SNAT --to 192.168.133.130:来自192.168.100.100的包,经过A机器时,将目标地址改为192.168.133.130

标签:NPU 规则 内网 nat表 脚本 分享 ted 使用命令 oca

原文地址:https://www.cnblogs.com/w494129131/p/9314624.html