标签:判断 report use 默认路由 企业服务 squid服务 互联网 emc 报告

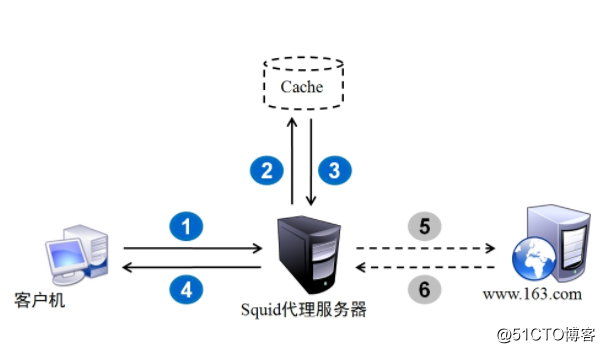

正向代理:

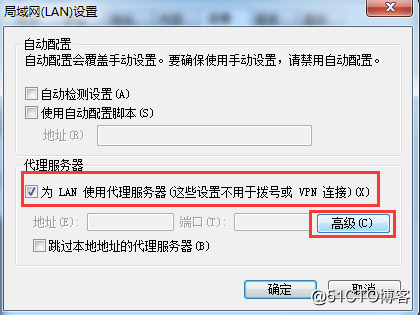

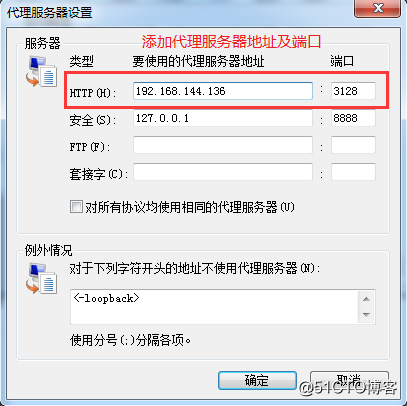

①传统代理,在所用软件中设置代理服务器地址及端口。

②透明代理,通过默认路由或者服务器iptables设置将请求交给代理服务器,实现用户无感知代理。

反向代理:

存在于企业服务提供端,实现将客户端请求接收分发给后面的web服务器群集

yum install squid -y

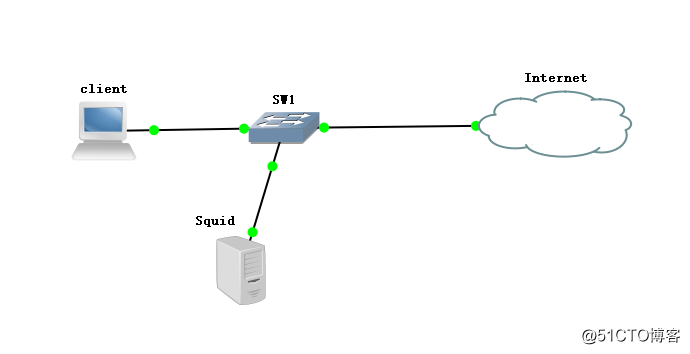

| 服务器 | 操作系统 | IP地址 | 使用软件 |

|---|---|---|---|

| squid代理服务器 | centos7.3 | 192.168.144.136 | squid |

| web服务器 | centos7.3 | 192.168.144.116 | http |

| client | windows7 | 192.168.144.117 | IE浏览器 |

vim /etc/squid/squid.conf

http_port 3128 //在服务监听端口下添加如下内容

cache_mem 64 MB //指定缓存功能所使用的内存空间大小,便于保持访问较频繁的WEB对象,容量最好为4的倍数,单位为MB,建议设为物理内存的1/4

reply_body_max_size 10 MB //允许用户下载的最大文件大小,以字节为单位。默认设置0表示不进行限制

maximum_object_size 4096 KB //允许保存到缓存空间的最大对象大小,以KB为单位,超过大小限制的文件将不被缓存,而是直接转发给用户

iptables -F

setenforce 0

iptables -I INPUT -p tcp --dport 3128 -j ACCEPT

systemctl restart squid.service

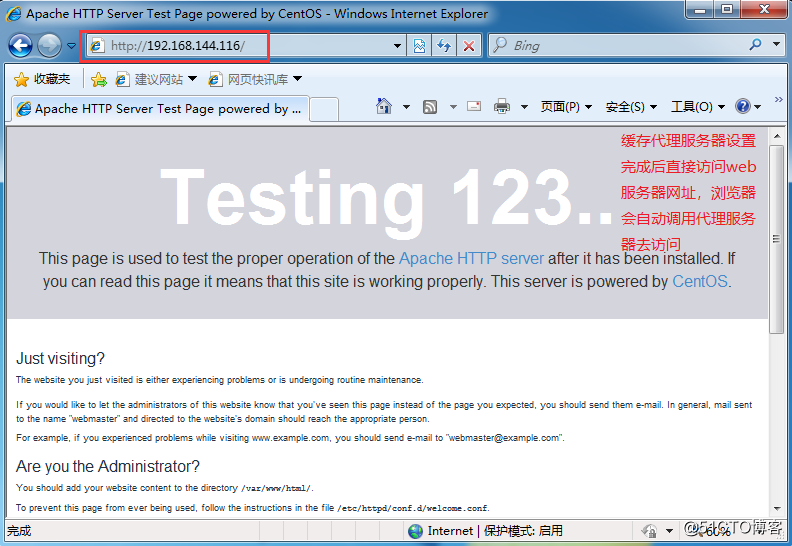

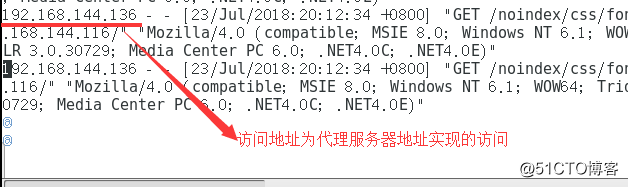

vim /var/log/httpd/access_log

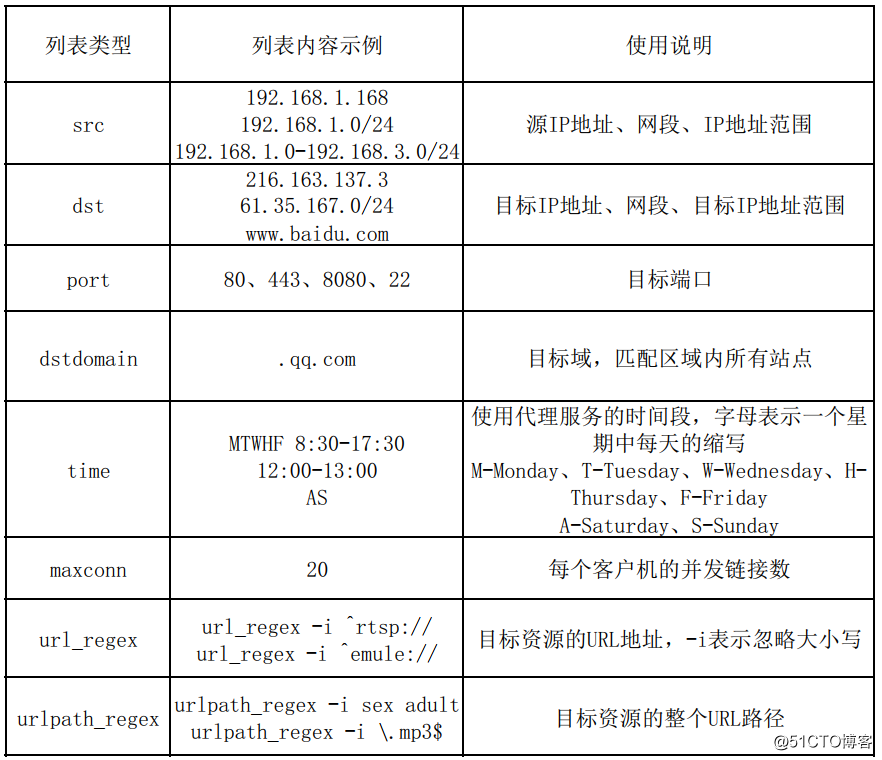

squid提供了强大的代理控制机制,通过合理设置ACL(访问控制列表)并进行限制,可以针对源地址、目标地址、访问的URL路径。

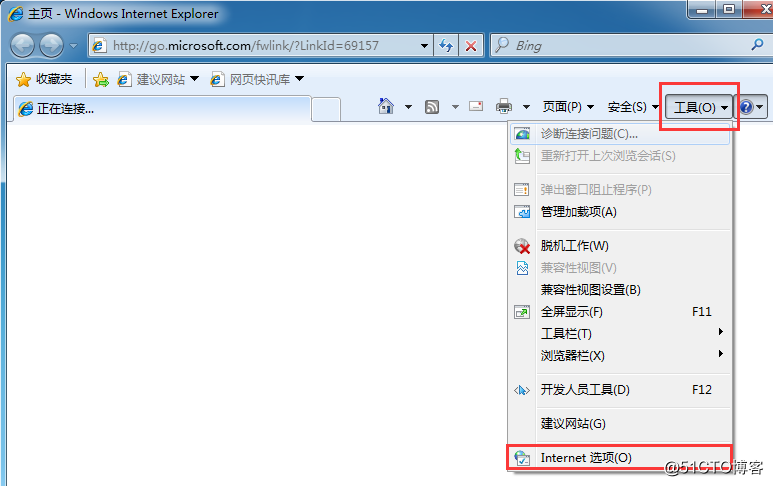

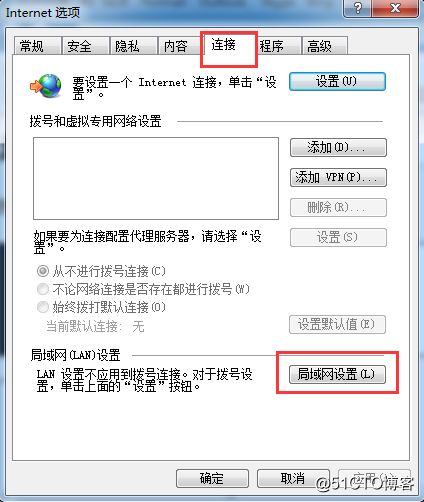

如图:

vim /etc/squid.conf

acl localnet1 src 192.168.100.100/24 //设置原地址访问控制ACL策略名称为localnet1,设置地址为客户端地址

acl localnet1 src 192.168.175.0/24 //禁止源地址目标段访问,切记,此处需要添加子网掩码的位数

...

http_access deny localnet1 //设置策略为拒绝通过service squid restart

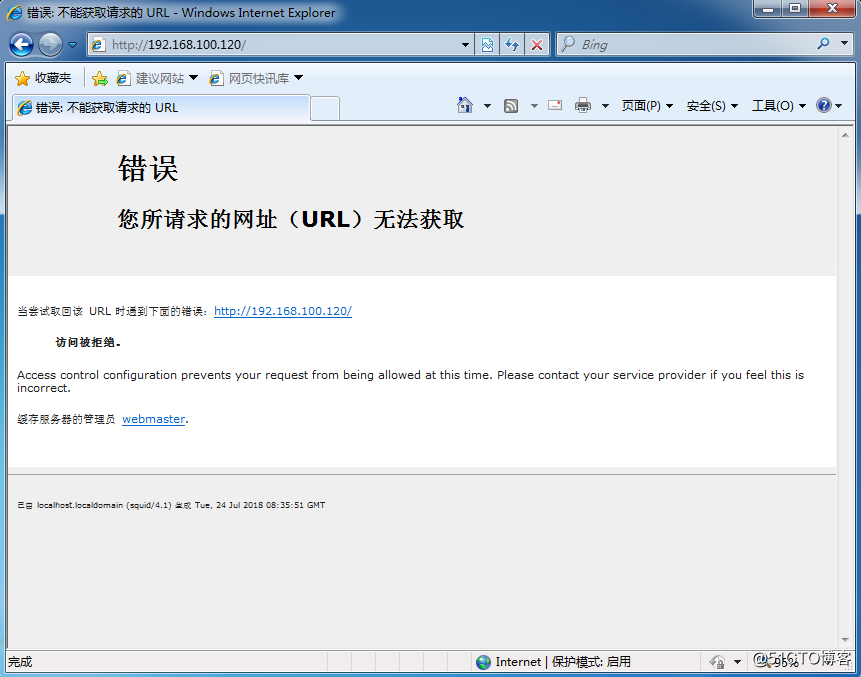

如图

vim /etc/squid.conf

acl destionhost dst 192.168.100.130/32 //访问目标地址策略

...

http_access deny destionhost //设置策略为拒绝通过service squid restart

vim /etc/squid.conf

acl MC20 maxconn 20 //最大链接数策略

...

http_access deny MC20 //设置策略为拒绝通过service squid restart

vim /etc/squid.conf

acl BURL url_regex -i ^rtsp:// ^emule:// //以rtsp等开头的URL

acl PURL urlpath_regex -i \.mp3$ \.mp4$ \.rmvb$ //以mp3等为结尾的URL

...

http_access deny BURL //设置策略为拒绝通过

http_access deny PURL //设置策略为拒绝通过service squid restart

vim /etc/squid.conf

acl work time MTWHF 08:30-17:30 //时间段访问控制策略

...

http_access deny work //设置策略为拒绝通过service squid restart

vim /etc/squid/dest.list

192.168.100.100

192.168.100.110

192.168.100.120

192.168.100.130 //添加目标IPvim /etc/squid.conf

acl destination dst "/etc/squid/dest.list" //设置为dst目标地址访问控制,取名destination

...

http_access deny destination //拒绝列表(注意置顶)service squid restart

yum install gd gd-devel

mkidr /usr/local/sarg

tar zxvf sarg-2.3.7.tar.gz -C /opt

cd /opt/sarg-2.3.7

./configure --prefix=/usr/local/sarg \

--sysconfdir=/etc/sarg \

--enable-extraprotection //额外安全防护make && make install

cd /etc/sarg/

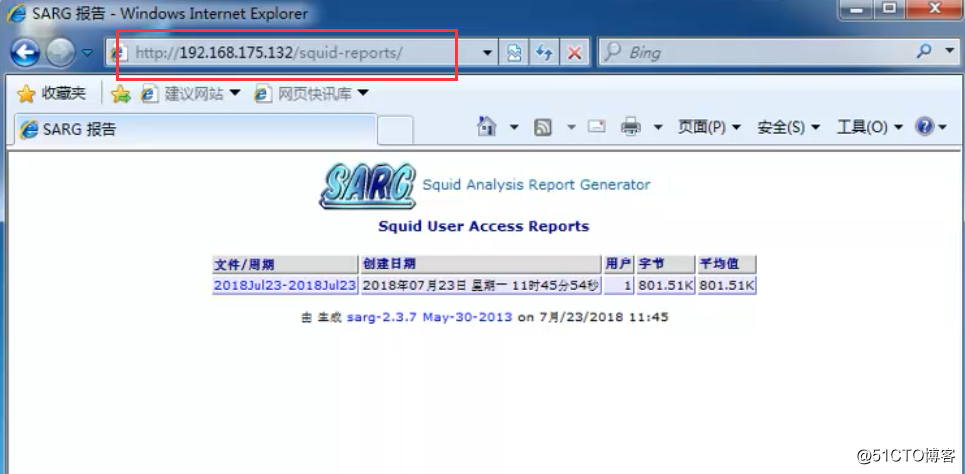

vim sarg.conf

access_log /usr/local/squid/var/logs/access.log //指定访问日志文件

title "Squid User Access Reports" //网页标题

output_dir /var/www/html/squid-reports //报告输出目录

user_ip no //使用用户名显示

exclude_hosts /usr/local/sarg/noreport //不计入排序的站点列表文件

topuser_sort_field connect reverse //top排序中有连接次数、访问字节、降序排列 升序是normal

user_sort_field reverse //用户访问记录 连接次数、访问字节按降序排序

overwrite_report no //同名日志是否覆盖

mail_utility mailq.postfix //发送邮件报告命令

charset UTF-8 //使用字符集

weekdays 0-6 //top排行的星期周期

hours 0-23 //top排行的时间周期

www_document_root /var/www/html //网页根目录touch /usr/local/sarg/noreport

yum install httpd -y

systemctl start httpd.service

Squid代理--经典缓存代理服务器(实现正向代理配置、ACL各种访问控制、日志分析)

标签:判断 report use 默认路由 企业服务 squid服务 互联网 emc 报告

原文地址:http://blog.51cto.com/13659253/2149641