标签:漏洞 微博 不可 ken 请求 技术分享 cto 登录 one

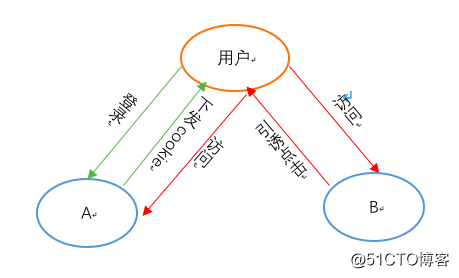

CSRF/XSRF(Cross-Site Request Forgery),即跨站请求伪造,也被称为“One Click Attack”或者Session Riding。基本原理是通过伪装来自受信任用户的请求来利用受信任的网站。

总结

CSRF能造成×××的原理:

用户登录过网站A。

网站A中某一个接口存在着这种漏洞。这两条件缺一不可。

防御措施

1.Token验证

×××原理中访问漏洞接口的时候浏览器只上传了cookie,没有手动的上传一个token。这个token是用户登录注册甚至只是访问网站A,服务器会自动向用户本地存储一个token,在用户访问各个接口的时候,如果没带这个token,服务器就不会通过验证。所以当用户点击引诱链接,这个链接只会自动携带cookie,但是不会自动携带token,这样就能避免×××。

2.Referer验证

Referer,即页面来源。服务器通过判断页面来源是不是自己站点的页面来源,如果是就执行接口动作,如果不是一律拦截。这样也能避免×××。

3.隐藏令牌

类似于Token验证,原理是把token放在HTTP头的自定义属性中,而不是把信息放在链接上,增加了隐蔽性。本质上和Token验证没什么区别,只是用法上的一些区别。

标签:漏洞 微博 不可 ken 请求 技术分享 cto 登录 one

原文地址:http://blog.51cto.com/13476205/2155115