标签:sys 用户 端口号 size water 80端口 输入 from 防火

?

?

?

?

?

?

iptables -F

iptables -A INPUT -s B -p tcp - -dport 23 -j ACCEPT

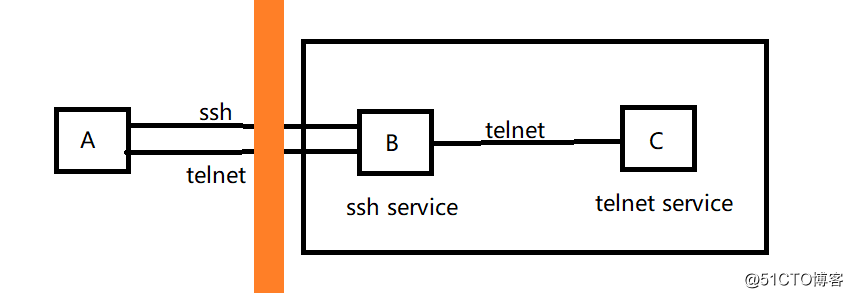

iptables -A INPUT -p tcp --dport 23 -j REJECT??这个时候A和C是不通的,连接拒绝,然后回到A上做本地转发

ssh -L 9527:A:23 -fN B??现在A可以通过telnet利用9527端口与C进行访问

telnet 127.0.0.1 9527?

2.远程转发

?

???格式:-R sshserverport:remotehost:remotehostport sshserver

??????sshserverport 被转发机器开启的端口号

??????remotehost 最终连接机器的IP地址

??????remotehostport 被转发机器的端口号

??????sshserver 被转发机器的IP地址

实验二:ssh的远程转发

前提:让ssh service侦听9527端口的访问,如有访问,就加密后通过ssh服务转发请求到A,再由本机解密后转发到telnet service:23

??实验的流程:

????C->A (拒绝访问)

????C-B->A (通过远程代理,接受访问)

操作如下:

首先C开启邮件服务

systemctl restart postfix 然后在ssh service 上打开隧道

ssh -R 9527:C:25 -fN A最后在A上给C发邮件

telnet 127.0.0.1 9527

mail from:xxxx@xxxx.com

rctp to:xxxx@xxxx3.动态转发

?

???格式:ssh -D port user@sshserver

??????port :代理服务器开启的代理端口

??????ssherver : 远程的代理服务器地址

?

?

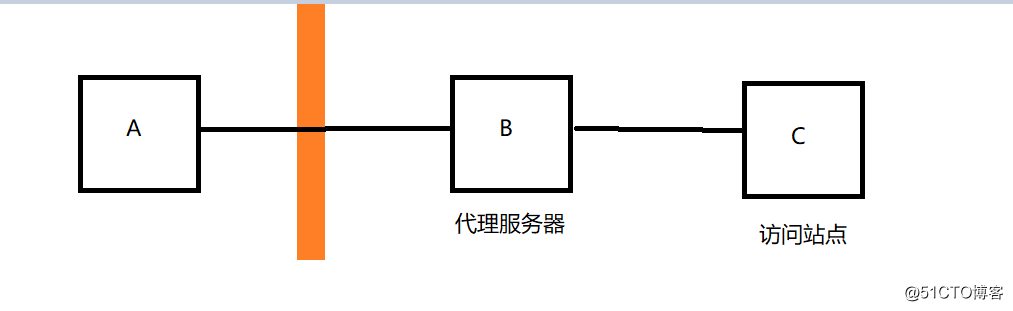

实验三:ssh的动态转发

前提:在企业内部或者网络中,基于安全策略不能随便访问互联网某些站点,当用A访问C时,本机的代理端口做为代理服务器,A的访问请求被转发到代理服务器上,由代理服务器替之访问C

实验的流程:

????A -> C (拒绝访问)

????A-B -> C (通过远程代理,接受访问)

操作如下:

首先C上添加策略,A拒绝访问,只有B可以

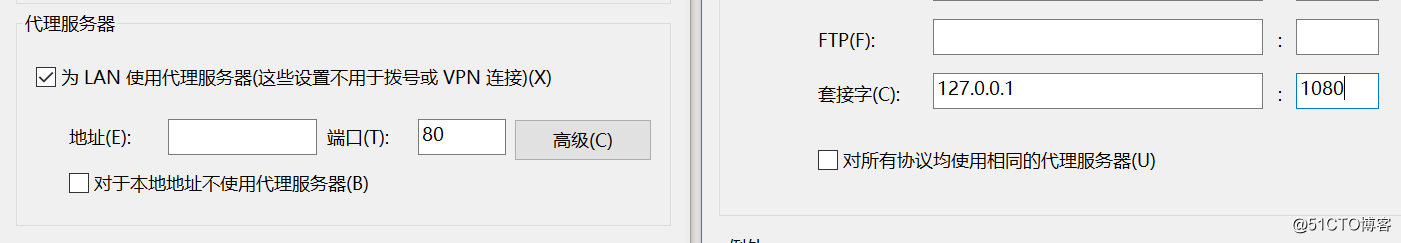

iptables -A INPUT -s A -j REJECT然后再B上输入如下代码,开启代理

ssh -fND 1080 root@B在A的里验证是否可以访问

curl --socks5 127.0.0.1 C #默认端口就是1080基于网页验证,打开浏览器的设置,选择代理设置,添加代理,在套接字一栏中填入

?

?

当本地1080端口受到外部网站请求会转发到外部服务器上面去,代理服务器通过1080端口把请求转发到站点服务器上面去此时方可正常访问外部站点

标签:sys 用户 端口号 size water 80端口 输入 from 防火

原文地址:http://blog.51cto.com/13805636/2171085