标签:代码 分配 系统 破坏 修复 覆盖 6.2 bsd inf

当备份有效且及时的时候

当数据只是从操作系统的角度是一种逻辑丢失

数据被取代 – 不可逆

数据被变化 – 可逆(文件删除)

病毒破坏:一般采取隐藏、加密、搬移等方式

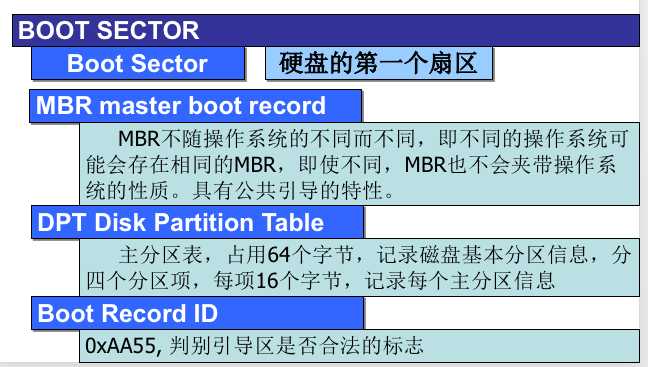

标准信息(如BOOT区)数据可以被重新植入

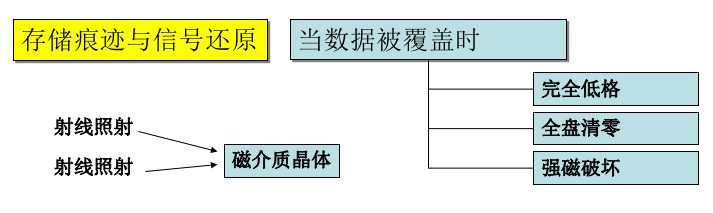

破坏程度:一般只有低格和扇区覆盖操作才能彻底破坏数据

替换/重写IC,专用设备扫描片面,产生新的硬盘缺陷列表.

反向磁化

修改硬盘缺陷列表

电子数据可访问、修改、删除

数据可泄露、可复制、可传输

编程语言与工具可以直接访问磁盘

可以直接存取数据库

电子数据可以伪造

数据是动态的、可变的、易丢失的

?

?

?

?

?

?

?

?

?

?

备份:

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

? ?

?

?

?

?

?

?

?

?

?

?

?

?

?

就近读取

FCFS - 先到先服务

SSTF - 最短寻道时间优先

SCAN - 回旋扫描(循环)

C-SCAN - 单向扫描(单一方向扫描)

LOOK/C-LOOK - 与SCAN/CSCAN类似,但不需要扫描到边缘

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

实现需要至少两块磁盘,没有差错控制、数据分布于不同磁盘上,数据吞吐能力强。设磁盘数为n,则读些速度均提高为单个磁盘的n倍。

采用镜象结构,用n个磁盘形成n份完整备份,安全性高,读写速度相对单个磁盘没有优化,在某个磁盘故障后可从其他磁盘恢复,同时应当及时更新损坏的磁盘。

RAID 2使用汉明码校验,具有检错、纠错能力;

RAID 3使用奇偶校验码,具有检错能力但不可纠错。

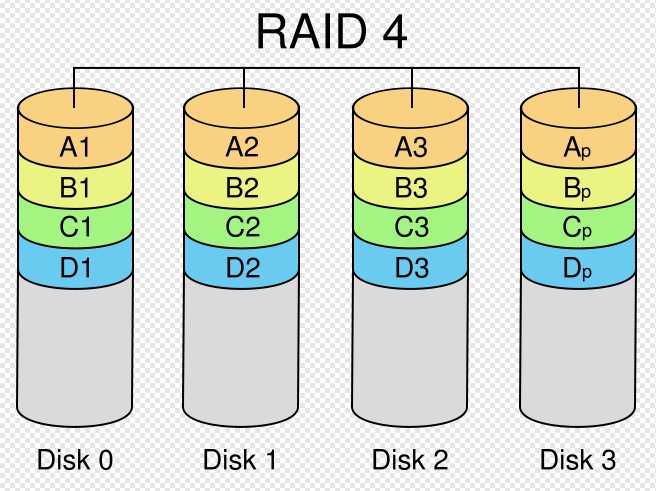

RAID 4和RAID 5使用相同的简单擦除代码,但具有不同的条带布局。在这里,纠删码是一种MDS码,其中\(m = 1\),\(w = 1\),唯一的编码位被标记为p,它是所有数据位的异或:

\[p = d0⊕d1⊕...⊕dk-1\]

当任何位被擦除时,它可能被解码为幸存的位异或。

RAID 4构成方式如下所示,每个磁盘身份固定,有一个磁盘p专用于编码。

?

?

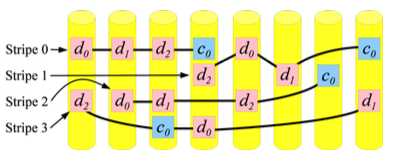

RAID 5构成方式如下所示,磁盘的身份在各个条带中轮转,每个磁盘都保存有数据和编码,系统更加平衡。

?

?

添加一个磁盘(Q)到RAID-4/5系统中,该系统使用6个磁盘进行存储。使用一个(6,2)MDS码。以\(w=8\)为例,通过以下算法进行计算:

\[p = d_0 \oplus d_1 \oplus \cdots \oplus d_{k-1}\]

\[q = d_0 \oplus 2(d_1)\oplus \cdots \oplus 2^{k-1}(d_{k-1})\]

其中,由于伽罗瓦域中加法相当于异或操作,因此P盘的纠错码相当于RAID-4/5,同时由于:

\[q = 2(2(\cdots 2(2d_{k-1}\oplus d_{k-2})\cdots)\oplus d_1)\oplus d_0\]

所以Q盘仅可以使用加法和乘法进行计算。

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

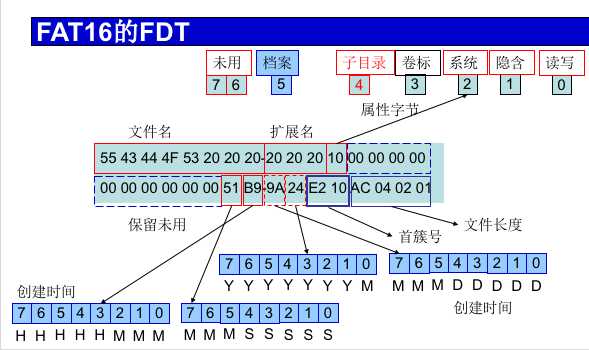

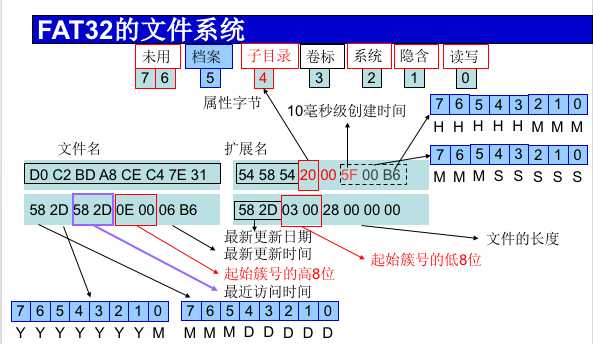

年份:从1980开始的年数,可以到2108年;月:2^4 即16个月;天:2^5 即32天;时:2^5,即32小时,分:2^6即64分;秒的2倍:2^5=32即64秒

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

? ?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

?

? ?

?

?

?

?

?

?

?

?

?

?

?

?

?

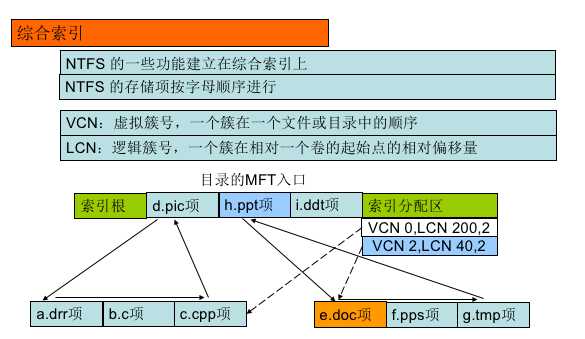

ntfs

?

?

?

?

?

?

?

?

?

?

?

? ?

?

?

?

?

?

?

?

?

?

?

?

?

? ?

?

?

?

?

?

?

?

标签:代码 分配 系统 破坏 修复 覆盖 6.2 bsd inf

原文地址:https://www.cnblogs.com/tinoryj/p/shu-ju-hui-fufu-xi-zong-jie.html