标签:clone 输入 The 直接 打开 com .com att image

0x00 前言

今天在实验吧看到一个图片隐写的题目,用了stegslove和winHex分析一通发现并没有什么有效信息。看了评论区大佬的提示说用到了F5隐写工具,所以百度教程用了一下,发现确实解决了问题。

解题链接:http://www.shiyanbar.com/ctf/1938

0x01 F5下载安装

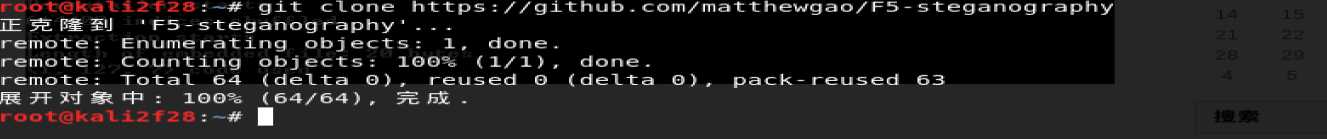

F5隐写全称F5-steganography,在kail系统命令端输入以下代码:

git clone https://github.com/matthewgao/F5-steganography

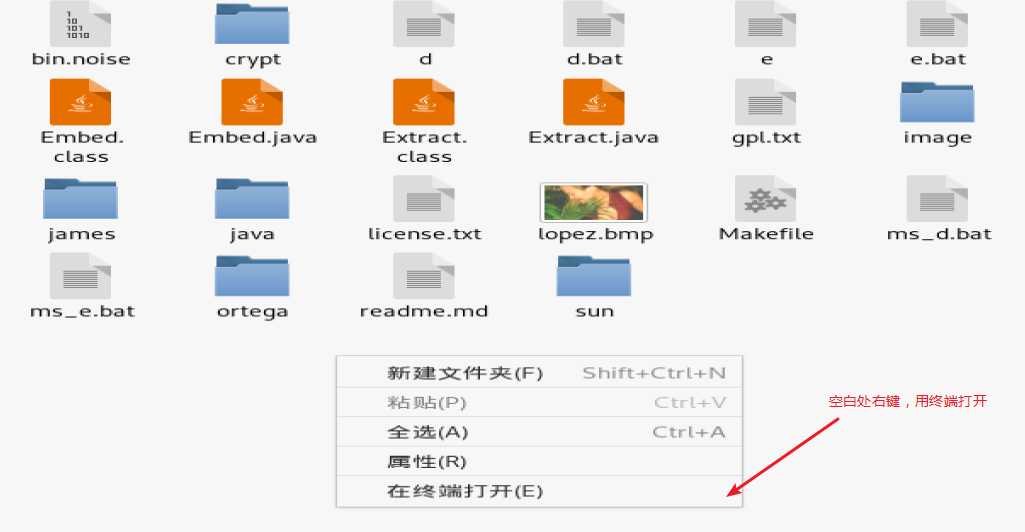

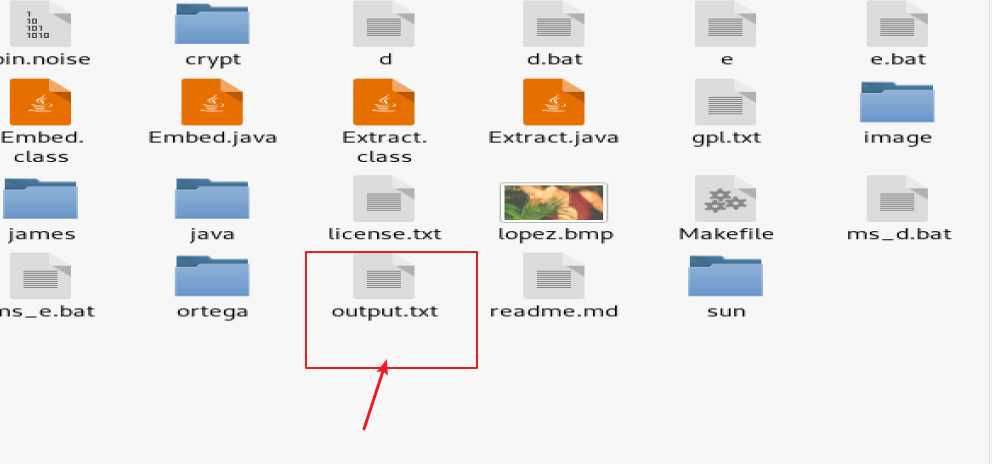

出现以上信息即表示下载完成。下载完是一个文件夹,如下图:

0x02 F5隐写工具的使用

我以实验吧的那道图片隐写图作为例子来使用F5工具。

在kail命令端输入:wget http://ctf5.shiyanbar.com/stega/123456.jpg 获取图片。

在文件夹中找到,下载的F5工具包,双击打开,然后空白处右键使用终端打开。

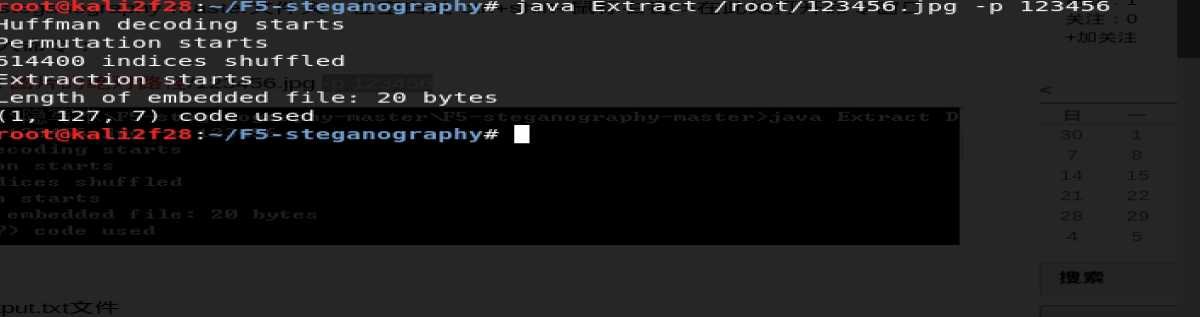

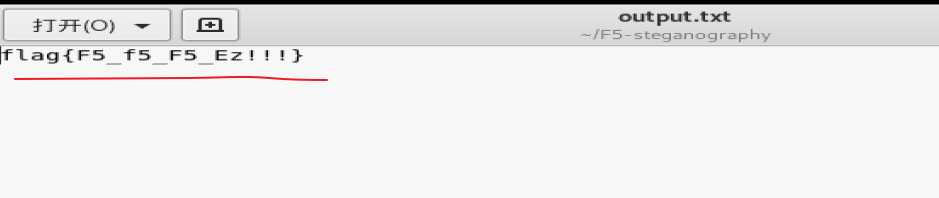

在命令窗口输入 java Extract /root/123456.jpg -p 123456

此时已经解析完毕。直接在F5工具包中output文件中就能找到flg。

标签:clone 输入 The 直接 打开 com .com att image

原文地址:https://www.cnblogs.com/2f28/p/9739802.html