标签:新手 软件 src 调用 cal 隐藏 字符 tools mp3文件

0x00 前言

由于我是这几天才开始接触隐写这种东西,所以作为新手我想记录一下刚刚所学。这道CTF所需的知识点包括了图片的内容隐藏,mp3隐写,base64解密,当铺解密,可能用到的工具包括binwalk,MP3Stego等。

题目链接:http://ctf5.shiyanbar.com/stega/apple.png

0x01 试探

这几天我养成了一个习惯,拿到题目不管三七二十一先到kail上面跑一跑。一来可以多用用里面丰富的工具,二来可以拓展解题思路。

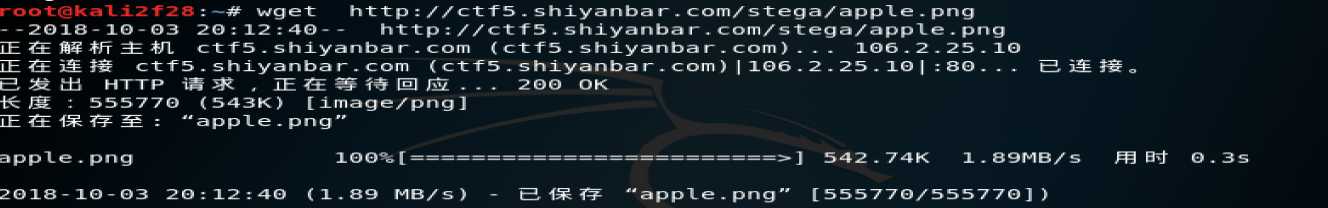

首先。命令行输入wget http://ctf5.shiyanbar.com/stega/apple.png

把图片下载下来。如下图:

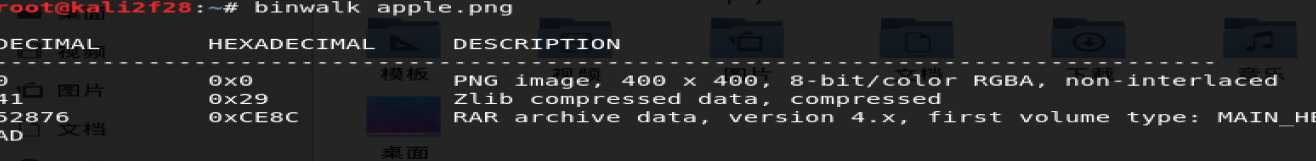

第二步,用神器binwalk分析一波。

命令行输入:binwalk apple.png

得到以下数据,果然有隐藏信息。

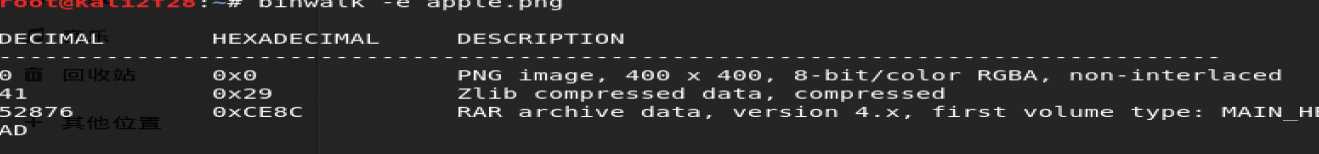

第三步,将隐藏信息分离。

命令行输入:binwalk -e apple.png

得到以下信息:

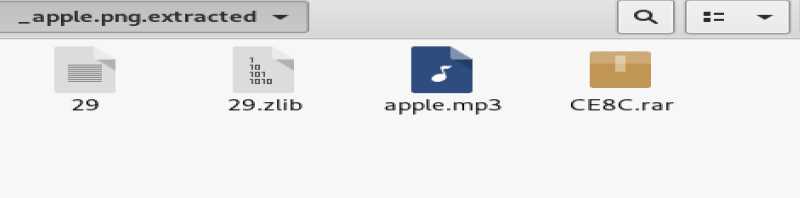

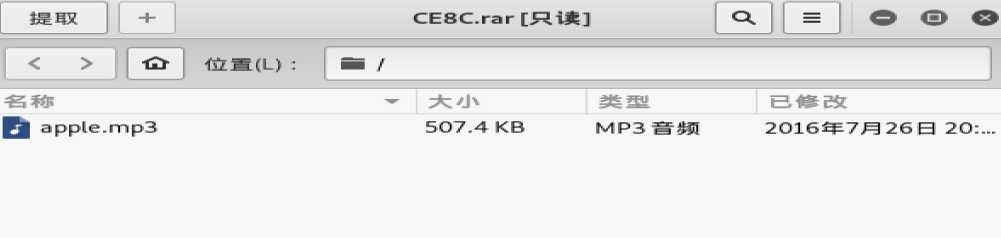

打开全部文件发现没啥有用信息,那边的rar文件打开也只是一个和外面一样的apple.mp3文件。

0x01找新工具MP3Stego

看来这条路走不通。于是再去实验吧看看大神的评论。突然发现一条有用的信息——要用到MP3加密解密工具。百度一波发现这工具似乎要到windows平台使用。话不多说,转战windows平台。

前面我们已经知道这张apple.png图片隐藏了MP3文件。所以我干脆右键选择360解压打开得到以下文件。

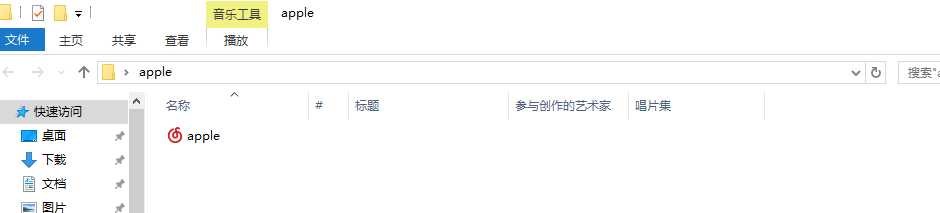

这时我突然想到用过一个叫做Wave Editor的软件,所以打开分析一波。如下图。

看来是有两段音频,但是这样根本分析不了。

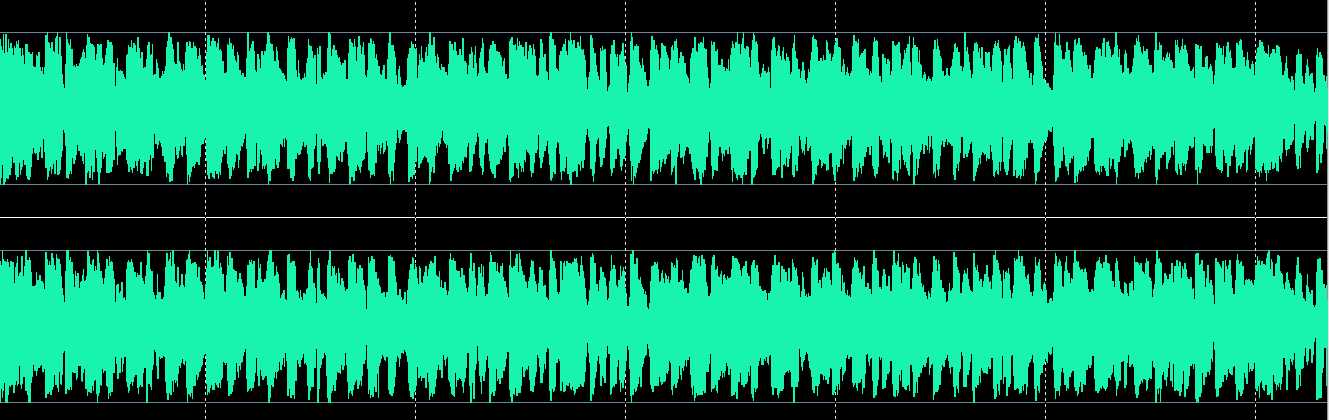

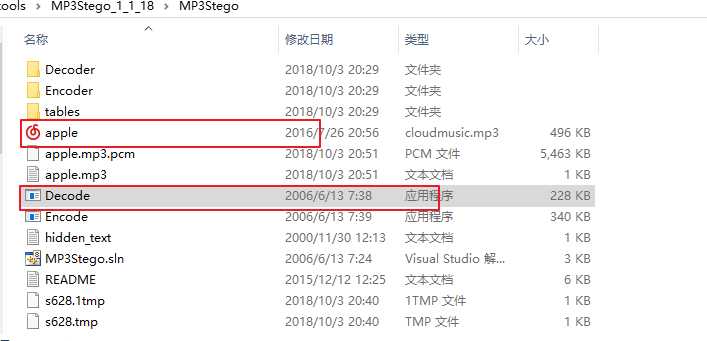

还是得用实验吧大神介绍的软件MP3Stego。于是下载解压得到以下文件

工具下好之后在百度一波用法。用法如下:

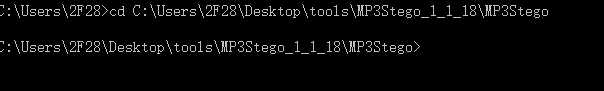

2.打开cmd命令窗口

输入cd C:\Users\2F28\Desktop\tools\MP3Stego_1_1_18\MP3Stego切换到含有Decode.exe的目录下。

3. 使用deconde程序进行解码

使用命令为:Decode.exe -X apple.mp3 -P

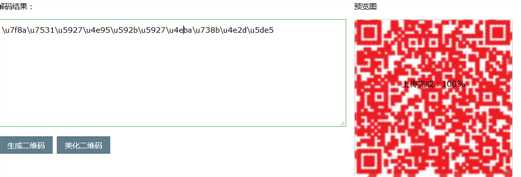

P后面是密码。由于之前没找密码相关的东西,所以不得不回头找。发现图片是个二维码。将其剪裁放到网上扫描一下得到以下信息:

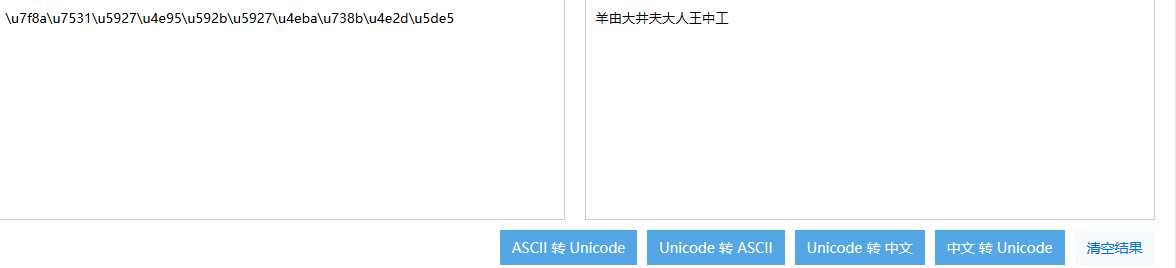

\u7f8a\u7531\u5927\u4e95\u592b\u5927\u4eba\u738b\u4e2d\u5de5

显然,这是unicode字符。解码后得到信息如下:

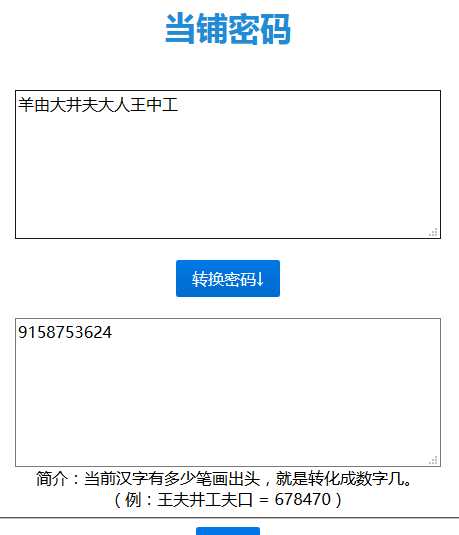

羊由大井夫大人王中工

开始不明所以,后面将结果输入百度,发现这是一种加密方式叫做当铺加密。随即百度解密得出结果:9158753624

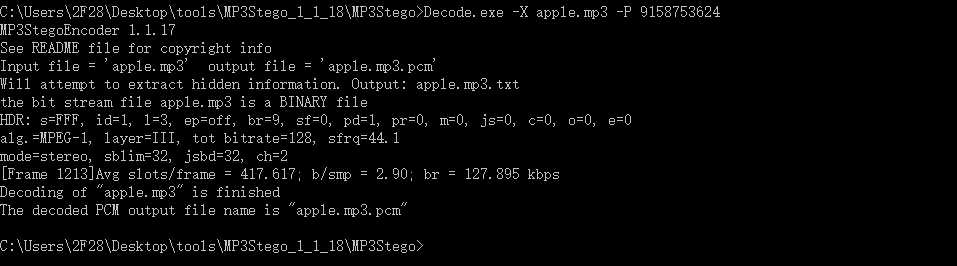

这个应该就是前面要的解密密码了。调用cmd重新输入命令:

cd C:\Users\2F28\Desktop\tools\MP3Stego_1_1_18\MP3Stego

再输入命令:

Decode.exe -X apple.mp3 -P 9158753624

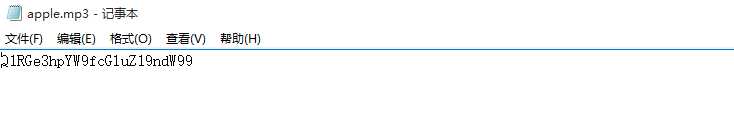

这样就得到结果。结果输出带名为apple.mp3.txt文件中。打开文件内容为

:Q1RGe3hpYW9fcGluZ19ndW99

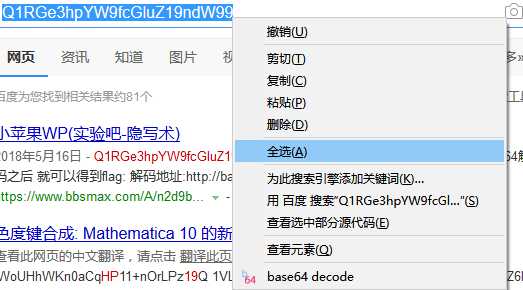

显然这个是加过密的。由于火狐直接有个base64解密插件。所以右键试试

结果即为:CTF{xiao_ping_guo}。完毕!

标签:新手 软件 src 调用 cal 隐藏 字符 tools mp3文件

原文地址:https://www.cnblogs.com/2f28/p/9742064.html