标签:状态 username wireshark 搭建 百度首页 查询 开始 ping password

第一部分 ARP欺骗

李犇(201521420012)与陈风源(201521420009)一组进行实验

ARP欺骗攻击过程展示

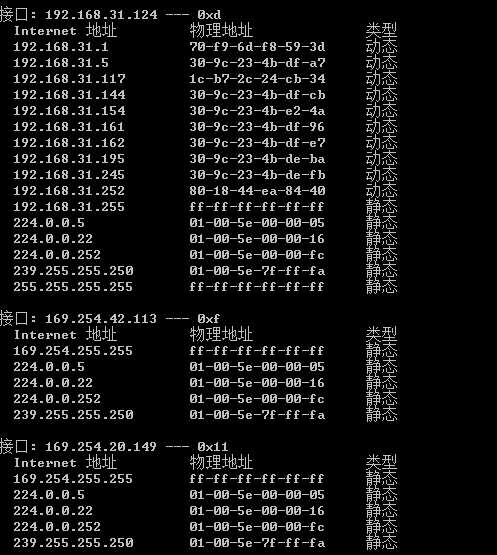

查询受害主机被欺骗前的状态

ARP欺骗前192.168.31.123. 124机正常缓存表

在192.168.1.50号机器上运行cain,选择要嗅探的网卡(单网卡)

选择要嗅探的目标主机(如图所示:这是欺骗两台机器)

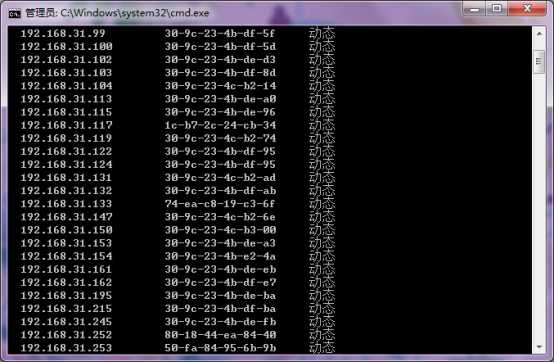

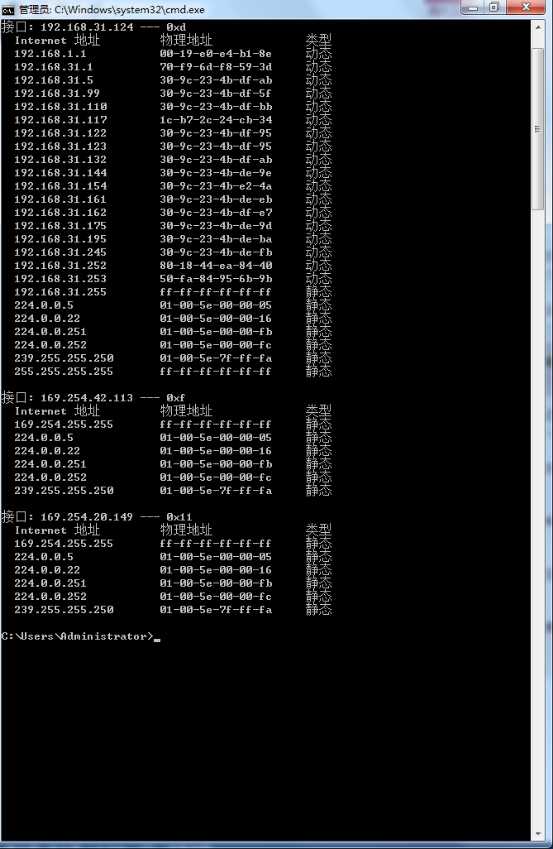

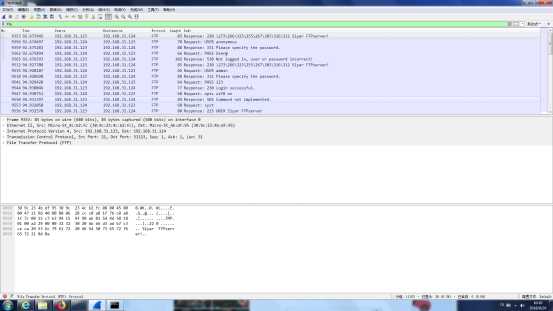

下图为欺骗开始后在192.168.31.123和124机器上用arp –a命令查询本机arp缓存表的情况,会发现缓存表中的网关对应的MAC地址变了

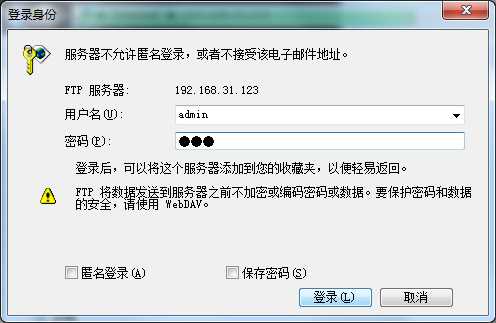

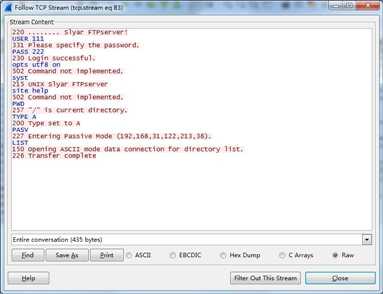

登录FTP

在攻击主机上抓包

可得到B访问A的ftp的账号密码

第二部分 DNS

1. 李犇(201521420012)与陈风源(201521420009)一组。

2.A同学正常访问网站www.baidu.com

3.B同学扮演攻击者,设计攻击方法,使用CAIN,通过DNS欺骗的方式,让A同学访问www.ppsuc.edu.cn网址的时候,访问到另外一台机器上的伪造网站

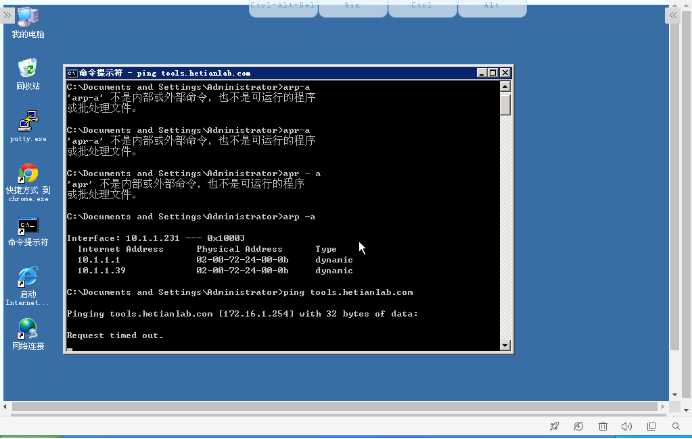

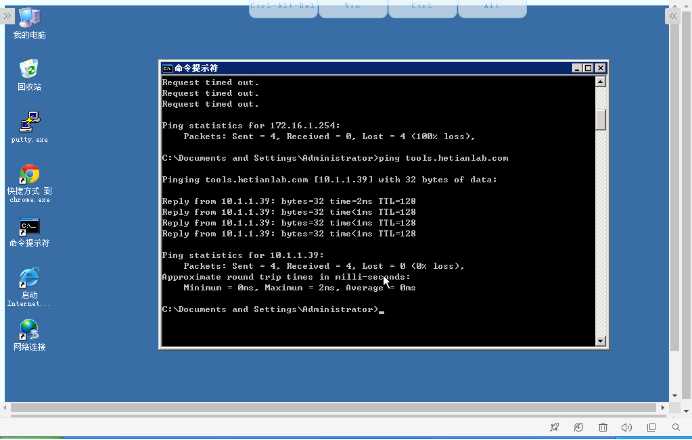

首先在主机B上pingwww.ppsuc.edu.cn,此时解析到172.16.1.254

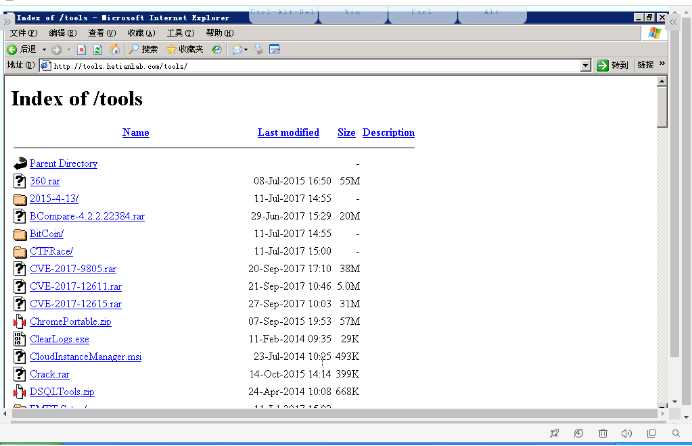

打开www.ppsuc.edu.cn,访问www.ppsuc.edu.cn/tools,可以看到工具。

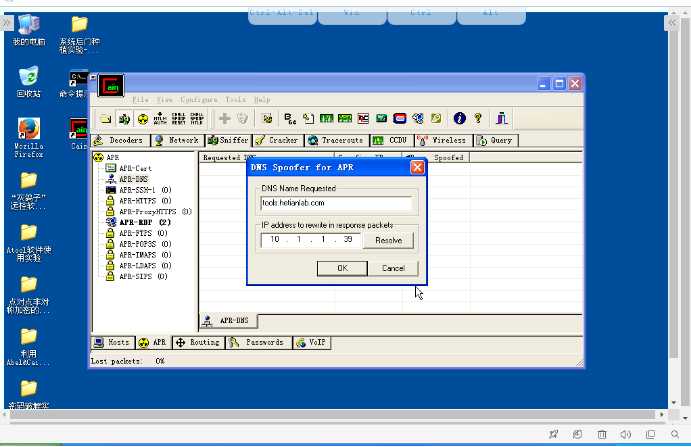

在空白区域右击,选择“Add to list”。“DNS Name Requested”表示对方(主机B)输入的url,下面的IP栏表示要将对方输入的url解析成的IP。输入“10.1.1.39”。

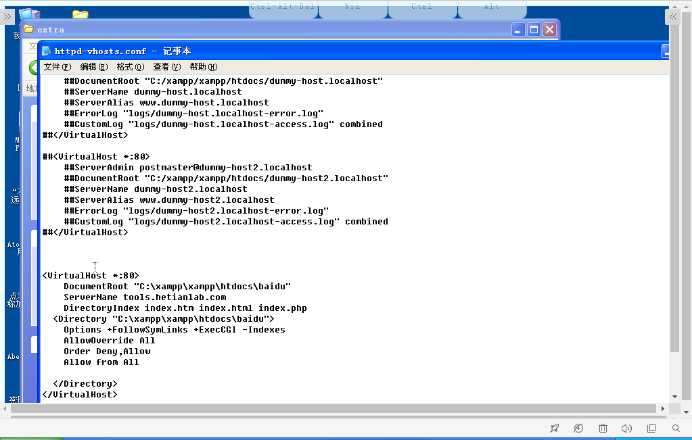

在10.1.1.39上搭建一个web服务器,并且有配置www.ppsuc.edu.cn的域名,可以在配置文件C:\xampp\xampp\apache\conf\extra\httpd-vhosts.conf 里看到。

在主机B上访问“www.ppsuc.edu.cn”时,会自动跳转到10.1.1.39指定的服务器页面上。该页面是模仿的百度首页。

在主机B上访问“www.ppsuc.edu.cn”时,会自动跳转到10.1.1.39指定的服务器页面上。该页面是模仿的百度首页。

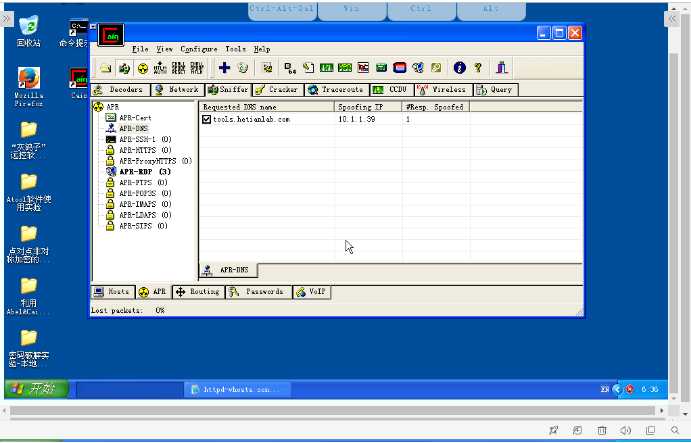

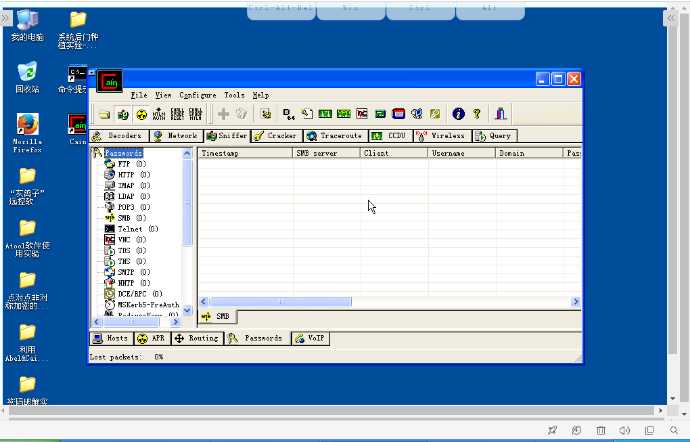

此时Abel&cain的状态如下图。

在主机B上pingwww.ppsuc.edu.cn ,可以看到,此时该域名已经指向了10.1.1.39

访问“tools.www.ppsuc.edu.cn”,查看结果。

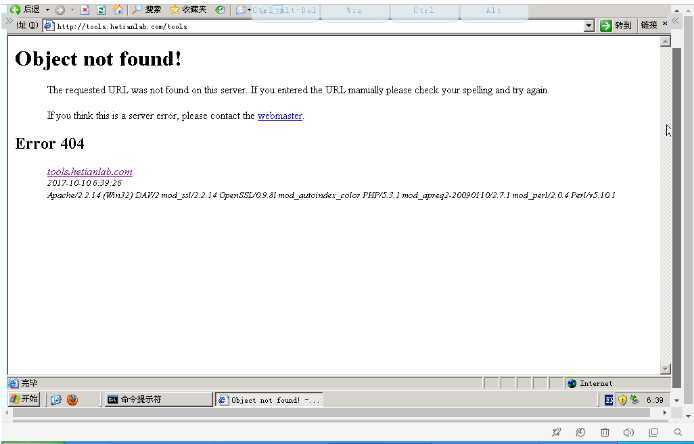

而如果此时在访问tools.www.ppsuc.edu.cn/tools,会提示404。

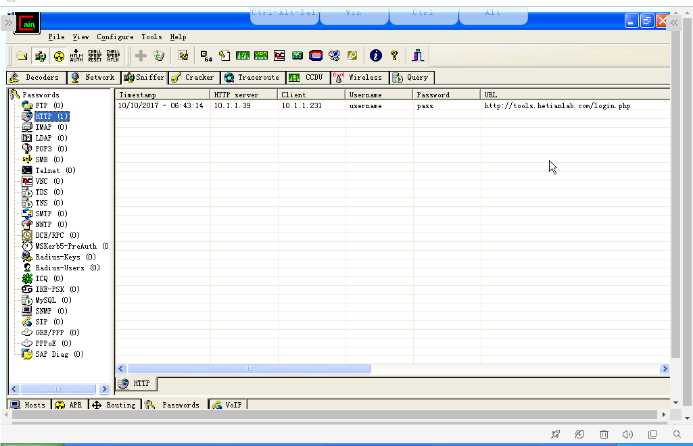

任务三:在主机A上查看主机B的http数据包

进入左下角的“Passwords”项,点击左侧“HTTP”,就可以监视主机B在进行HTTP请求时输入的用户名密码情况。

我们在主机B上,访问tools.www.ppsuc.edu.cn”“(在没有开始DNS欺骗之前,访问该页面会提示404)

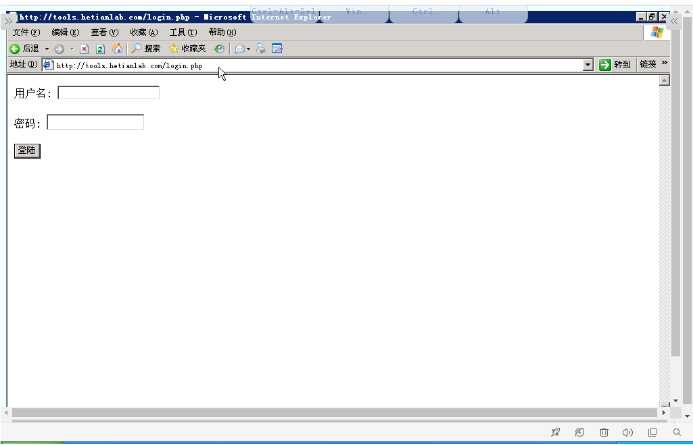

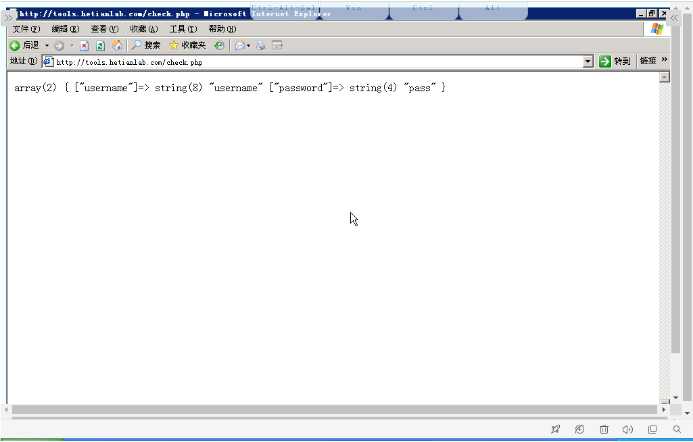

这里我们输入用户名:username密码pass,点击“登陆”。在主机A上即可看到

1. 两个同学一组,A和B。

2.A同学架设FTP服务器,并设置用户名和密码,例如gao / gao

3.B同学在机器中安装Wireshark,并将其打开;之后用用户名和密码登陆A同学的FTP服务器,并上传一张图片。

4.B同学停止Wireshark抓包,并和A同学一起分析数据包中的FTP登录过程,还原登录用户名和密码,以及上传文件。

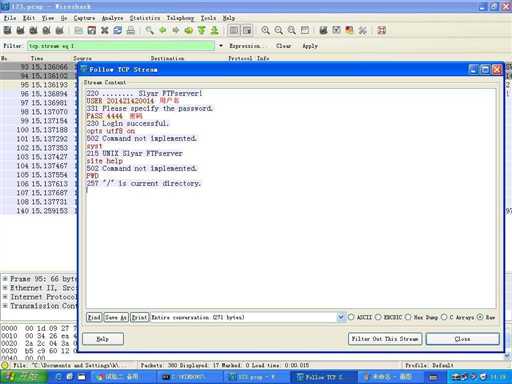

追踪流

流分析

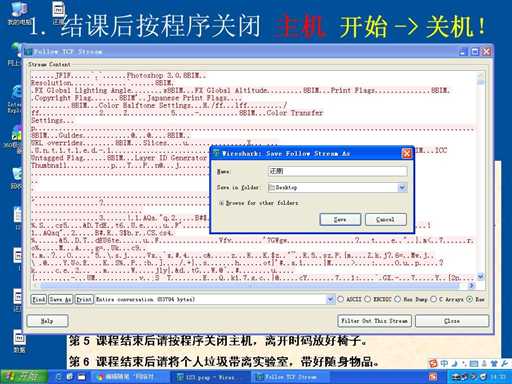

还原FTP传输文件

还原后打开发现就是上传的图片

标签:状态 username wireshark 搭建 百度首页 查询 开始 ping password

原文地址:https://www.cnblogs.com/P201521420012/p/9785352.html