标签:base php 访问 文件 pos 获取 bsp convert source

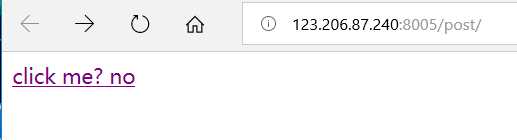

题目链接:http://123.206.87.240:8005/post/

我们直接打开题目:

click me? no? 我们还是点进去看看能发现什么。

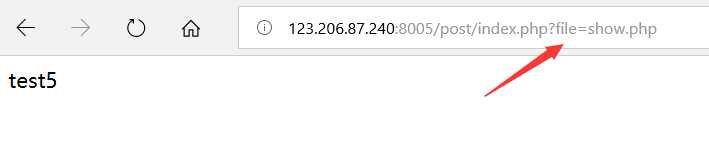

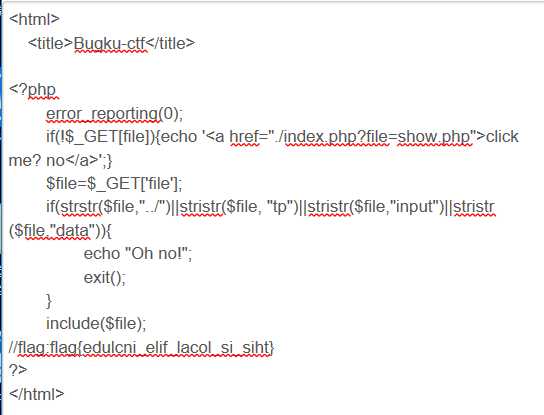

在这里我们发现一个php伪协议 file:file的功能是访问本地文件系统,我们试试看看能读到什么信息。

结合题目提示falg在index里面

构造payload:?file=php://filter/read=convert.base64-encode/resource=index.php

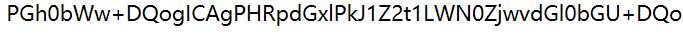

我们获取了一堆BASE64密文

进行解密:

发现了falg。

标签:base php 访问 文件 pos 获取 bsp convert source

原文地址:https://www.cnblogs.com/So7cool/p/9847604.html