标签:过程 window ali 字节 lis 标志位 src 随机 半连接

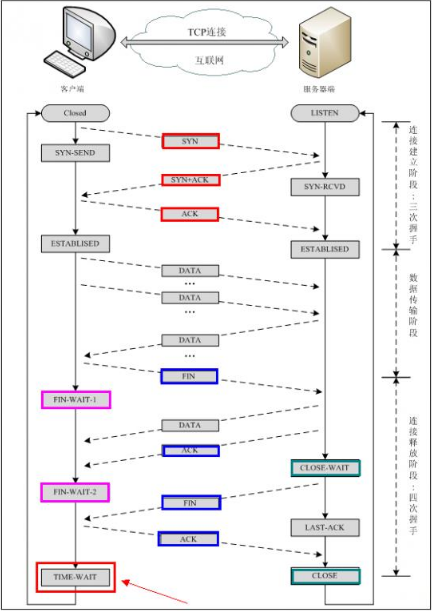

| 导读 | TCP(Transmission Control Protocol)网络传输控制协议,是一种面向连接的、可靠的、基于字节流的传输层通信协议,数据传输前建立连接的工作要经过“三次握手”,数据传输后断开连接的工作要经过“四次挥手”。 |

从图上可以得出6个标志位,分别是:

1)、SYN(synchronous):建立联机;

2)、ACK(acknowledgement):确认;

3)、PSH(push):传输;

4)、FIN(finish):结束;

5)、RST(reset):重置;

6)、URG(urgent):紧急。

(1)、第一次握手:Client将标志位SYN置为1,并将该数据包发送给Server,Client进入SYN_SENT状态,等待Server确认;

(2)、第二次握手:Server收到数据包后由标志位SYN=1知道Client请求建立连接,Server将标志位SYN和ACK都置为1,并将该数据包发送给Client以确认连接请求,Server进入SYN_RCVD状态;

(3)、第三次握手:Client收到确认后,检查ACK是否为1,如果正确则将标志位ACK置为1,并将该数据包发送给Server,Server检查ACK是否为1,如果正确则连接建立成功,Client和Server进入ESTABLISHED状态,完成三次握手,随后Client与Server之间可以开始传输数据了。

原理: 在三次握手过程中,Server发送SYN-ACK之后,收到Client的ACK之前的TCP连接称为半连接(half-open connect),此时Server处于SYN_RCVD状态,当收到ACK后,Server转入ESTABLISHED状态。SYN攻击就是Client在短时间内伪造大量不存在的IP地址,并向Server不断地发送SYN包,Server回复确认包,并等待Client的确认,由于源地址是不存在的,因此,Server需要不断重发直至超时,这些伪造的SYN包将产时间占用未连接队列,导致正常的SYN请求因为队列满而被丢弃,从而引起网络堵塞甚至系统瘫痪。

检测: SYN攻击时一种典型的DDOS攻击,检测SYN攻击的方式非常简单,即当Server上有大量半连接状态且源IP地址是随机的,则可以断定遭到SYN攻击了。windows下打开cmd,输入命令:”netstat -n -p TCP“,查看是否有大量的”SYN_RECEIVED“状态。

(1)、第一次挥手:Client发送一个FIN,用来关闭Client到Server的数据传送,Client进入FIN_WAIT_1状态;

(2)、第二次挥手:Server收到FIN后,发送一个ACK给Client,Server进入CLOSE_WAIT状态;

(3)、第三次挥手:Server发送一个FIN,用来关闭Server到Client的数据传送,Server进入LAST_ACK状态;

(4)、第四次挥手:Client收到FIN后,Client进入TIME_WAIT状态,接着发送一个ACK给Server,Server进入CLOSED状态。

标签:过程 window ali 字节 lis 标志位 src 随机 半连接

原文地址:https://www.cnblogs.com/it-artical/p/9921938.html