标签:exclude 类型 新版 基本 html 握手 状态 探测 分享图片

NMAP基础使用教程

Nmap是一款经典的端口扫描工具,它分为命令行界面和图形用户界面,可用于:

检测活在网络上的主机(主机发现)

检测主机上开放的端口(端口发现或枚举)

检测到相应的端口(服务发现)的软件和版本

检测操作系统,硬件地址,以及软件版本

检测脆弱性的漏洞(Nmap的脚本)

Nmap安装:

nmap可以到http://nmap.org/download.html下载最新版本

然后根据安装提示向导,下一步、下一步的进行安装就可以了。

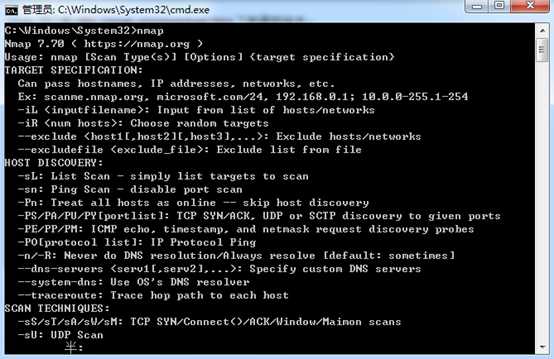

安装完成后,在cmd中输入nmap,可以看到nmap的帮助信息,就说明安装成功。

Nmap参数

-s 指定扫描类型

如下:

-sP (ping扫描) *存活主机探测

-sS (TCP SYN扫描 隐身扫描) *默认扫描方式

-sT (tcp 扫描) * syn 不能用时就tcp扫描

-sU (UDP 扫描)

-sA (ACK扫描) *三次握手 用于探测出防火墙过滤端口 实际渗透中没多大用

-sV (版本探测)

-A 操作系统探测

-O (启用操作系统检测)

-v 详细

选项说明

-P0 [指定端口] (无ping扫描)

-PU [指定端口] (udp ping扫描)

-PS [指定端口] (TCP SYN ping 扫描)

-PA [指定端口] (tcp ack ping扫描)

-PI 使用真正的pingICMP echo请求来扫描目标主机是否正在运行

-iL 指定扫描主机列表

-iR 随机选择目标

--exclude 排除扫描目标

--excludefile 排除文件中目标列表

-n (不用域名解析)

-R (为所有目标解析域名)

-T 时间优化(每隔多久发一次包 ) -T5 最快 -T0 最慢

-F 快速扫描

-e 指定网络接口

-M 设置tcp扫描线程

Nmap所识别的6个端口状态;

open(开放的)

closed(关闭的)

filtered(被过滤的)不确定开放还是关闭

unfiltered(未被过滤的)

openfiltered(开放或者被过滤的)

closedfiltered(关闭或者未被过滤的)

标签:exclude 类型 新版 基本 html 握手 状态 探测 分享图片

原文地址:https://www.cnblogs.com/z45-1/p/9944660.html