标签:tick bubuko hacker 使用 mod 普通用户 inf 如何 linux用户

如何设置setuid、setgid、sticky的权限:

setuid :置于 u 的 x 位,原位置有执行权限,就置为 s,没有了为 S .

chmod 4xxx file

chmod u+s xxx file

setgid:置于 g 的 x 位,原位置有执行权限,就置为 s,没有了为 S .

chmod 2xxx file

chmod g+s xxx file

sticky:粘滞位,置于 o 的 x 位,原位置有执行权限,就置为 t ,否则为T .

chmod 1xxx file

chmod o+t xxx file

例如:

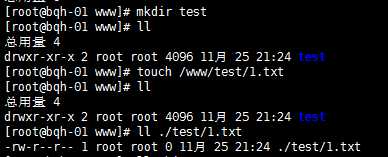

在root用户下创建一个test目录,并新建一个1.txt文件。

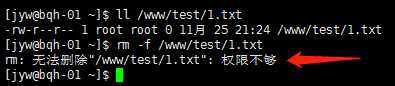

然后在普通用户jyw下删除1.txt文件,发现无法删除。

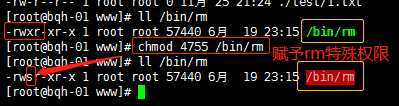

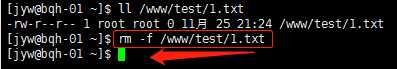

在root用户下添加setuid权限S,那么普通用户jwy即可删除1.txt文件的权限

所以我们说特殊权限位很危险,一旦被hacker拿到,呵呵了。

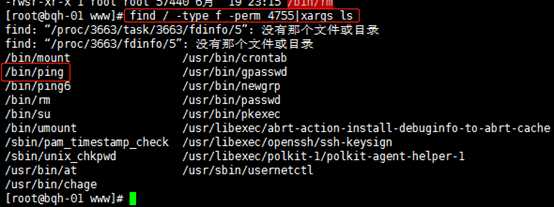

我们可以查看哪些命令有特殊权限命令:

find / -type f –perm 4755|xargs ls

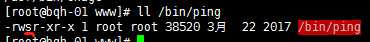

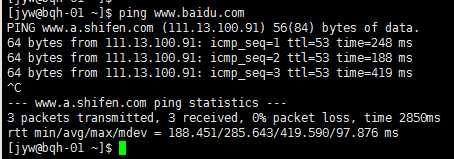

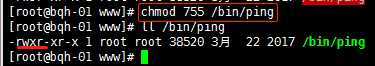

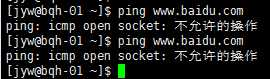

ping命令所有用户都能使用,拥有特殊权限,那么我们把s权限解除,普通用户就无法ping了

---------------------------------------------------------------------

setgid:

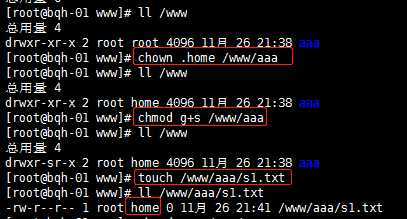

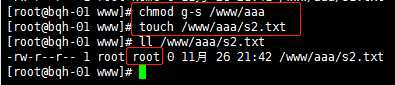

例如:

对aaa目录属组更改为home,并授权于setgid S权限,此目录下新建的文件属home组。

此时我们对aaa目录解除setgid s权限,此目录下新建的文件不属于home组

-------------------------------------------------------------------------------

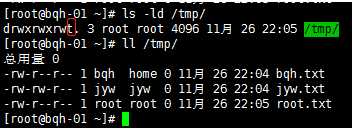

sticky粘滞位:

例如:/tmp/ 公用的临时文件存储点

凡是linux用户都能在/tmp/目下创建的文件为所欲为。

tmp文件的用途:

一般是把一个文件夹的权限都打开,然后来共享文件,方便带来的安全隐患,生产环境我们一般不这样使用!

--------------------------------------------------------------------------

关于suid知识小结:针对命令和二进制程序的,脚本不行。

1) 用户或属主对应的前三位权限的X位上如果有S就表示suid权限。当X为上没有小写X执行权限的时候,suid的权限显示的就是大S。

2) suid作用是让普通用户可以以root或其他的用户角色运行只有root或者其他用户才能运行的程序或命令,程序或命令对应本来没有权限操作的文件等。(注意和su及sudo的区别)

3) suid修改的是执行的命令passwd,而不是处理的目标文件/ect/shadow。

4) 仅对二进制命令程序有效,不能用在shell等类似脚本文件上。

5) 二进制命令程序需要有可执行X权限配合。

6) suid权限仅在程序命令执行过程中有效。

7) 执行suid命令的任意系统用户都可以获得该命令程序在执行期间对应的属主权限。

8) suid双刃剑,是一个比较危险的功能,对系统安全有一定的危险,系统suid的无用功能取消suid的权限(安全优化)

setgid权限知识小结:

1) 与suid不同的是,sgid既可以针对文件也可以针对目录设置。

2) sgid是针对用户组权限为修改的。

3) 对于文件来说,sgid的功能如下:

4) 对于目录来说,sgid的功能如下:

sticky权限知识小结:

粘滞位1000权限字符t(T),其他用户位的X位上设置。chmod 1755 /tmp

如果对应为有X则字符权限表现为小写否则为大写。

标签:tick bubuko hacker 使用 mod 普通用户 inf 如何 linux用户

原文地址:https://www.cnblogs.com/su-root/p/10023748.html