标签:image 分享图片 inf get shel 变化 shell com .com

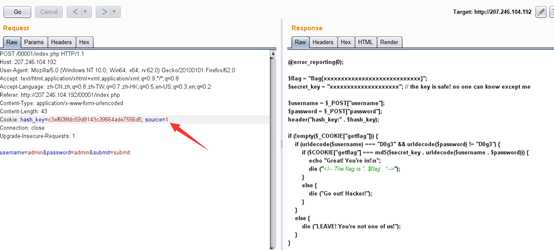

登录时抓包,修改source=1得到源码,看出是hash长度扩展攻击

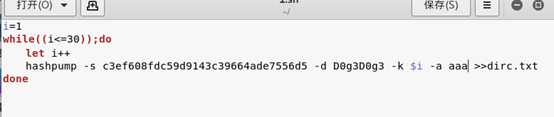

利用hashpump可以直接生成,但是这里不知道secret_key的长度,所以写了shell脚本,批量生成,最后生成secret_key长度从1-30,30个payload

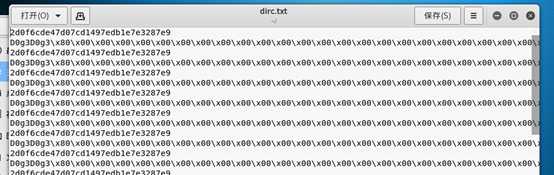

得到字典

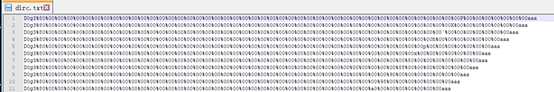

由于前30个生成的扩展后的md5都一样,所以变化的只有密码部分的内容,把字典修饰一下,再url编码

然后POST包cookie里加;getflag=2d0f6cde47d07cd1497edb1e7e3287e9;

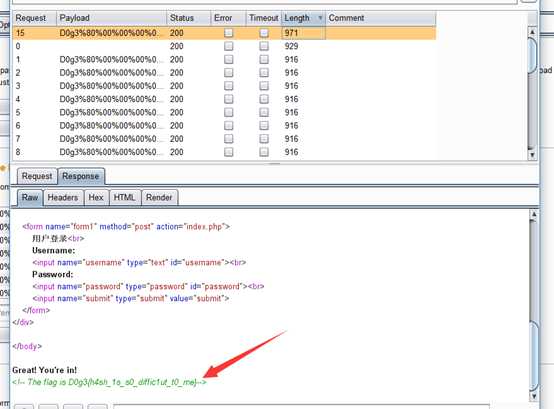

账号D0g3,密码为字典内容,直接用intruder模块跑

最终得知secret_key长度为16(前面shell脚本写错了,应该i++在后面,不过没影响)

The flag is D0g3{h4sh_1s_s0_diffic1ut_t0_me}

标签:image 分享图片 inf get shel 变化 shell com .com

原文地址:https://www.cnblogs.com/leixiao-/p/10019847.html