标签:too exe com 出现 inf 准备 href otool bash

前些日子再github找到了一个内存修改器 DLGMemor

免越狱在app内植入修改器,感觉很不错,就尝试去看看是否可行.

用到的工具: Xcode 10、 optool

首先要做的,安装 optool

//git到本地 git clone https://github.com/alexzielenski/optool.git //切换到optool目录 cd optool/ git submodule update --init --recursive

安装完成开始主要内容, 准备好砸壳好的app,ipa用zip打开,打开.app 提取主要文件。

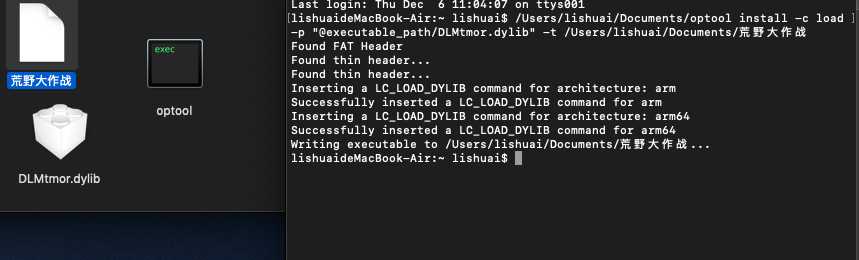

//这才是主要的 /工具目录/optool install -c load -p "@executable_path/XXXXX.dylib" -t 被植入的主程序文件

执行成功后大概会出现此类输出内容,为了检验是否注入成功。还需要一行命令验证

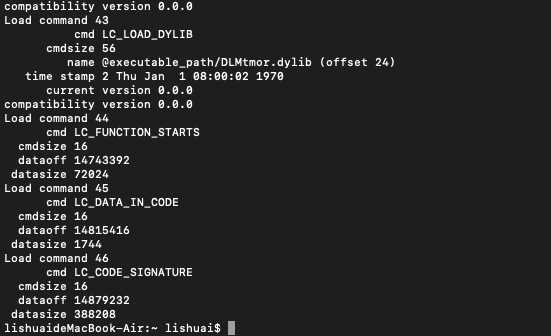

otool -l 拖入注入的程序

这样就完成了。我们的注入工作也就结束了,签名打包,手机上测试效果正常。

标签:too exe com 出现 inf 准备 href otool bash

原文地址:https://www.cnblogs.com/mz135/p/10075682.html