标签:系统服务 exe info 系统进程 lsp 分享 order 防范 方法

实验课拿到老师给的各种木马,于是开启了木马的一日体验,开心!!!

下面是灰鸽子的实验

|

实 验 目 的 |

l 掌握木马的原理。 l 通过木马对主机控制的过程的了解,掌握防御方法。 l 树立安全的防范意识。 l 可以根据环境要求设定有效的防范策略。

|

|

实 验 环 境 |

Win10物理机+win2008 server 2008 R2 x64虚拟机 |

|

实 验 步 骤 |

一. 查看物理机IP地址

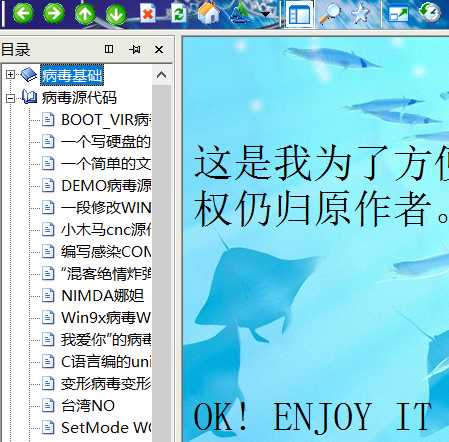

二. 打开灰鸽子客户端,配置server端

三. 将server端拷入虚拟机,并运行,在任务管理器找到了hacker.XXX的标志性进程

|

|

实 验 结 果 |

在客户端发现已经自动上线,输入连接密码得到服务端的控制权限

可在客户端进行注册表的修改

可执行相关的命令

远程监控虚拟机 |

|

实 验 总 结 |

通过对灰鸽子的运行过程,体验到了抓鸡的快感,一次愉快的体验,以后下软件时要注意看官方给的MD5啊,下载免费软件要小心,很可能被人捆绑了木马,感觉自己被别人安装后门后,要仔细看一些与系统服务相似的进程(木马一般都会伪装成系统服务,比如这次试验可以将Hack.comXX改为svch0st.exe、exp1oer.exe等系统进程,心细的还是能看出区别的),结束进程后在进行注册表的修改,再删掉文件残留,实在不行拔网线,重做系统都是很好的选择。

客户端可以定制肉鸡服务端开放的端口、连接超时、自动记录功能等。自动上线功能可以在肉鸡启动时,自动告知控制者上线信息。 |

标签:系统服务 exe info 系统进程 lsp 分享 order 防范 方法

原文地址:https://www.cnblogs.com/WhiteHatKevil/p/10138826.html