标签:基础设施 注意 攻击 window 802.1x 证书服务器 round rsa cisc

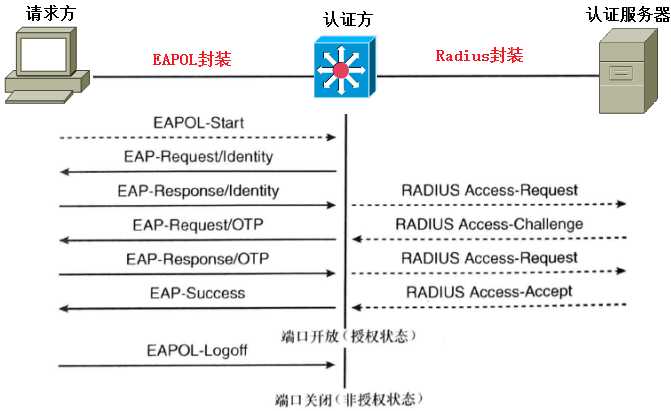

EAP信息交换:

上图中展示的是OTP(一次性密码)实现EAP交换过程,具体的EAP交换过程如下:

步骤1:请求方向认证方发送EAPOL-Start消息,通知对方已经做到了认证准备(注意:若会话由认证方发起,不需要该报文)

步骤2:在检测到链路活动后(比如客户连接到SW端口),认证方向请求当发送EAP-Request/Identity消息

步骤3:请求方给认证方回复EAP-Response/Identity消息,并由认证方转发给认证Server,请求方和认证Server之间也可以使用UDP

承载的Radius协议进行通信

步骤4:认证Server给认证服务器发送一个Radius格式的质询(challenge)消息,认证方将其重新封装为EAPOL发送给请求方(注意

支持单向和双向认证,单向即Server验证请求方的身份;双向即双方都验证对方身份,无线中采用双向避免中间人攻击)

步骤5:请求方向认证方恢复质询消息,并由认证方准发给认证Server

步骤6:如果请求方提供的身份凭证无误,认证Server将返回Success的消息给请求方,并由认证方转发给请求方,认证方根据认证

结果给予请求方访问网络资源的权限。

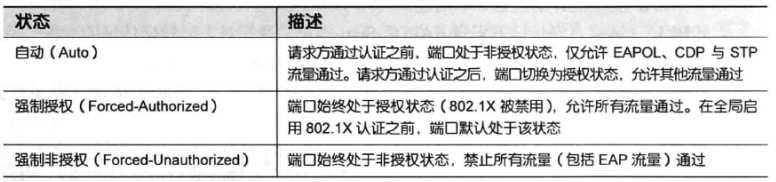

802.1X定义的三种端口状态:

如果SW端口使用了802.1X认证,则端口认证处于Auto状态,在请求方通过认证之前,端口处于非授权状态,待请求方认证通过后,端口处于授权状态。

端口认证主机模式:

端口认证的模式有5种,分别为单主机模式、多主机模式、多域认证模式、多认证模式和开放式模式。

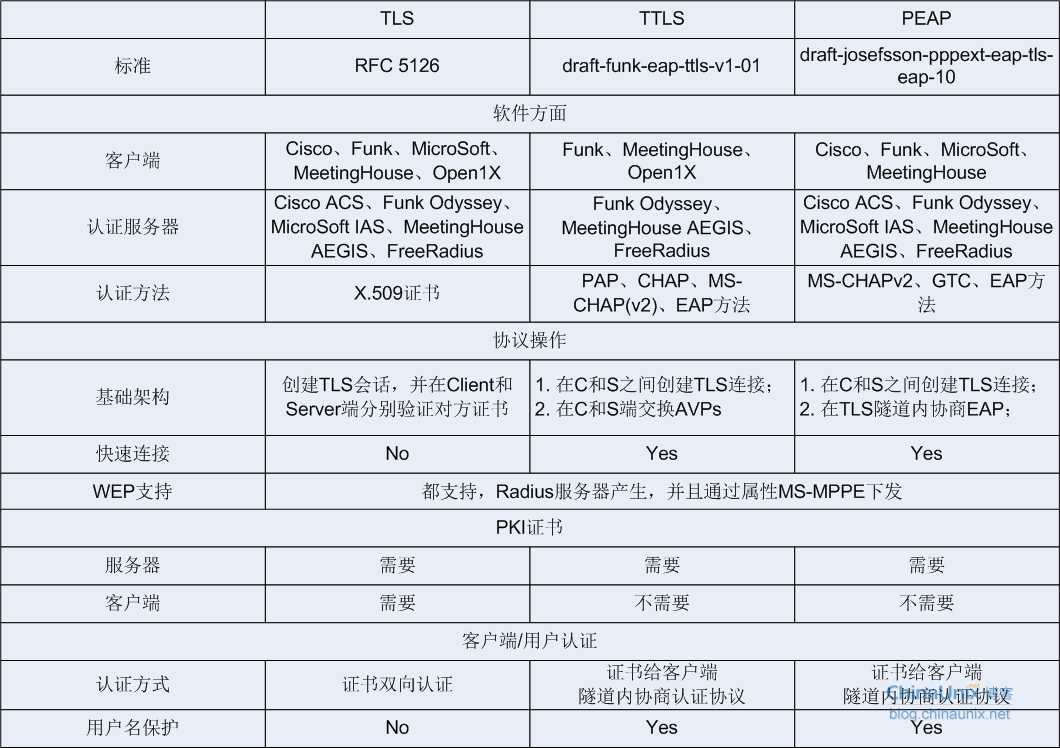

EAP协议类型:

可以采用多种EAP协议来保护优先或无线网络的安全。

几种常使用的EAP:

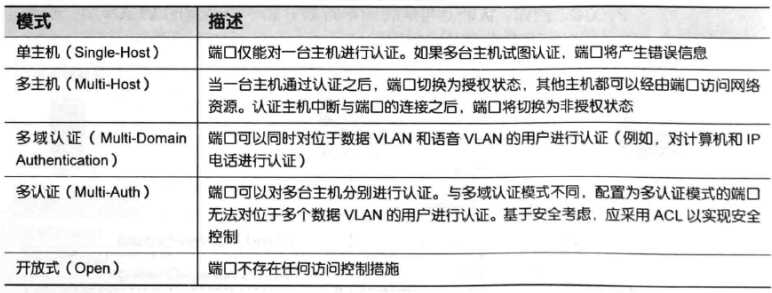

(1) EAP-MD5(EAP-消息摘要算法第5版)——不推荐

采用质询-响应机制对用户进行认证。

特点:

? 只采用用户名和密码作为请求方身份凭证

? 大多设备支持(相对简单)

? EAP-MD5对处理器要求不高,不会给认证双方造成负担

? 存在固有漏洞,安全性较差

a. 只提供单向认证(请求方不能确定认证服务器的身份)

b. 请求方的用户名以明文方式传输(传输途中遭截获可通过社会工程学攻击获取密码)

c. MD5散列函数安全性较差(易遭到离线词典攻击)

EAP-MD5数据字段:

原理:

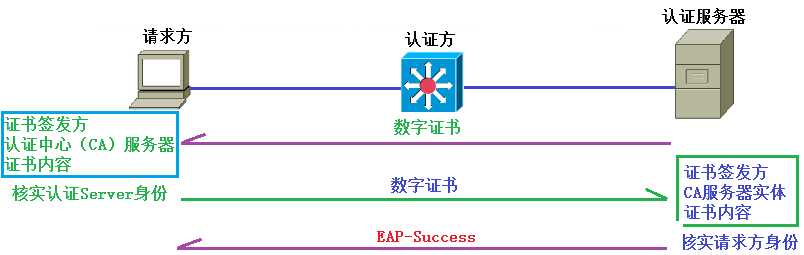

(2) PEAPv0/MSCHAPv2(EAP-受保护的EAP/微软质询握手认证协议第2版)

该EAP的两个阶段:

a. 阶段一:采用和EAP-TLS相同的过程建立TLS隧道,并完成对认证服务器的身份的验证,该阶段完成,请求方和认证服务器之间建立了一条用户传输EAP消息的加密隧道。

b. 阶段二:认证服务器采用另一种EAP协议(通常为MS-CHAPv2)对请求方进行认证,

特点:

? 由Cisco、Microsoft和RSA Security共同开发

? 通过创建加密的TLS隧道以传输请求方的身份凭证

? 支持多种EAP类型作为内部认证协议

? 采用基于公钥基础设施(PKI)标准的服务器端数字证书作为服务器的身份凭证

? 若无法为所有的用户签发证书,也可以采用Windows的用户名和密码(这通过查询Windows域控制器、Active Directory或者其他现有的用户数据库实现)

? 分为两阶段

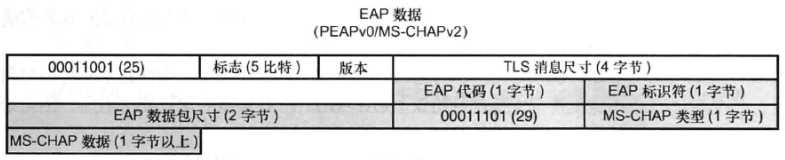

EAP数据(PEAPv0/MS-CHAPv2):

原理:

(3) EAP-LEAP(EAP-轻量EAP)

特点:

? Cisco开发

? 认证双方采用双向认证

? 请求方身份凭据为用户名和密码

? 认证服务器的身份凭证为共享密钥(shared secret)

? 先验证请求方,再验证认证服务器

原理:

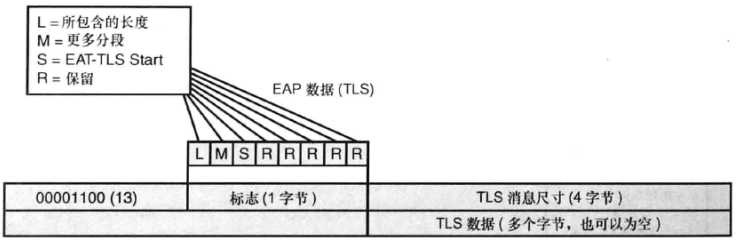

(4) EAP-TLS(EAP-传输层安全)

特点:

? 由Microsoft开发

? 以TLS协议为基础

? 采用双向认证

? 使用数字证书或者智能卡作为身份凭证

? 配置复杂

? 部署成本高

? 对处理器运算要求较高

? 可以配置为双要素认证(two-factor authentication)系统,它是目前安全性最高的认真机制之一

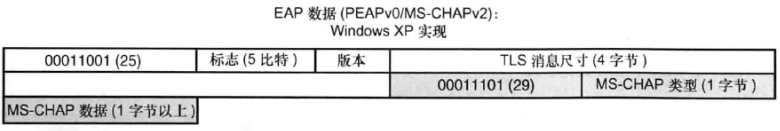

EAP-TLS数据字段:

原理:

(5) EAP-TTLS(EAP-隧道化传输层安全)

特点:

? 可视为EAP-TLS扩展

? 认证过程分为两个阶段

? 一定程度上简化了配置

? 支持PAP、CHAP等非EAP协议

? 不要求双方都采用数字证书的身份凭证

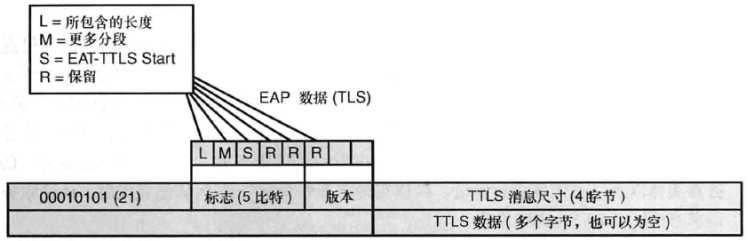

EAP-TTLS数据字段:

原理:

阶段1:EAP-TTLS采用与EAP-TLS类似的方式在请求方和认证Server之间创建加密的TLS隧道,并在隧道中封装其他认证机制。

阶段2:在隧道中进行双向的身份验证。

(6) EAP-FAST(EAP-经由安全隧道的灵活认证)

特点:

? Cisco开发的专有协议

? 安全性高

? 不必使用数字证书

? 能抵御中间人攻击、重放攻击、词典攻击等在内的多种网络攻击

? 认证分为两个阶段

a. 阶段1:请求方和认证服务器间采用受保护的访问凭证(PAC)创建加密的TLS隧道

b. 阶段2:请求方的身份凭证通过TLS隧道发送给认证服务器,并由后者加以验证

注意:TLS隧道依赖于PAC,PAC由证书服务器动态配置并管理。

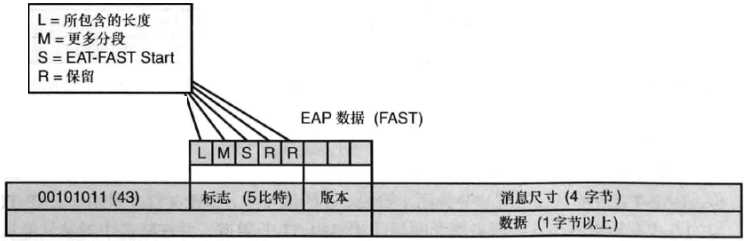

EAP-FAST数据字段:

附:

标签:基础设施 注意 攻击 window 802.1x 证书服务器 round rsa cisc

原文地址:https://www.cnblogs.com/MomentsLee/p/10162733.html